Compte Facebook piraté : Quelles sont les bons réflexes à avoir ? | Denis JACOPINI

21

Compte Facebook piraté : Quelles sont les bons réflexes à avoir ? |

| Il arrive parfois de se faire pirater son compte Facebook. Soit parce qu’on a oublié de se déconnecter du site sur un ordinateur public, soit parce qu’on s’est fait voler d’une manière ou d’une autre son mot de passe. Il arrive aussi que des personnes se fassent passer pour vous et ouvrent un profil à votre nom avec vos informations et photos personnelles.

Dans ces cas de piratage ou d’usurpation d’identité, il importe de réagir rapidement pour empêcher toute possibilité de nuisance. Première chose à faire : signaler le compte piraté ou usurpé à Facebook.

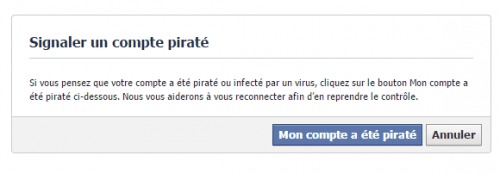

Si votre compte a été piraté

Indiquez l’identifiant de votre compte puis suivez les instructions. Vous serez notamment amené à taper votre ancien mot de passe et Facebook vous posera quelques questions pour vérifier votre identité. Dans le pire des cas, vous pourrez faire appel à contacts de confiance pour récupérer votre compte.

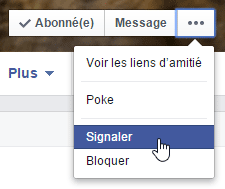

Si votre identité (ou celle d’une autre personne) a été usurpée Rendez-vous sur la page du profil suspicieux et cliquez sur le bouton contenant 3 petits points, juste en dessous de la photo de couverture. Sélectionnez Signaler.

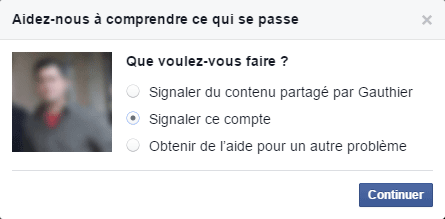

Dans la fenêtre qui s’affiche alors, sélectionnez l’option Signaler ce compte et cliquez sur Continuer.

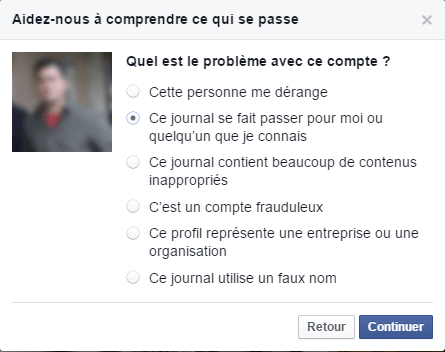

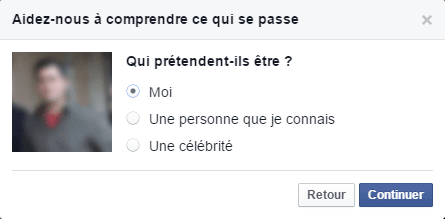

Dans l’écran suivant, sélectionnez ensuite l’option Ce journal se fait passer pour quelqu’un que je connais.

Vous êtes amené ensuite à préciser votre cas. S’il s’agit de votre propre identité, sélectionnez l’option Moi. Vous pouvez alors demander à fermer le compte. Si l’identité de quelqu’un d’autre a été usurpée, sélectionnez l’option Une personne que je connais ou éventuellement Une célébrité. Cliquez sur Continuer pour valider et suivez les instructions.

Aller plus loin et porter plaine

Expert Informatique assermenté et formateur spécialisé en sécurité Informatique, en cybercriminalité et en déclarations à la CNIL, Denis JACOPINI et Le Net Expert sont en mesure de prendre en charge, en tant qu’intervenant de confiance, la sensibilisation ou la formation de vos salariés afin de leur enseigner les bonnes pratiques pour assurer une meilleure protection juridique du chef d’entreprise.

Après cette lecture, quel est votre avis ?

Source : http://www.aussitot.fr/facebook/signaler-compte-pirate-usurpation-identite-facebook.html

|