| Depuis 1978, les entreprises sont soumises à des obligations en terme de déclaration de traitements de données personnelles à la CNIL. Ne pas se soumettre à ces obligations, rend pénalement responsable le chef d’entreprise et passible d’une amende jusqu’à 300 000 euros. Une loi et des obligations quasiment tout le temps oubliées. Depuis le 25 mai 2018, les sanctions sont portées à 20 millions d’euros ou 4% du chiffre d’affaire.

A quoi sert la CNIL ?

Positionnez-vous d’abord en tant que consommateur. Lorsque vous commandez, achetez, communiquez, savez-vous où vont les informations personnelles ou confidentielles que vous confiez aveuglément ?Seriez-vous d’accord si toutes les données (coordonnées postales, e-mail, bancaires, santé, politique, religion, habitudes de consommation etc.) que vous communiquez en toute confiance à des tiers se retrouvent dispersées dans la nature et à la vue de tout le monde ? J’imagine que non ! Vous vous attendez plutôt à ce que tous les tiers prennent soin de conserver précieusement vos informations qui sont pour chacun d’entre nous précieuses et confidentielles pour certaines.

A la place de ça, que font les entreprises ?

Ils utilisent vos coordonnées pour envoyer de la publicité et surcharger votre boite e-mail, votre téléphone, votre boite aux lettres. Plus grave, certains vont vendre ou louer vos coordonnées à des tiers pour monnayer vos informations personnelles. Plus grave encore, d’autre encore vont stocker vos précieux éléments sur des systèmes informatiques non sécurités… Et c’est aussi comme ça qu’on se retrouve rapidement noyé par les spams ou les virus, victime d’usurpation d’identité ou pire… C’est pour canaliser cela que la CNIL (Commission Nationale de l’Informatique et des Libertés) existe. Sa mission officielle est de « veiller à ce que le développement des nouvelles technologies ne porte atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques ».

Qui est concerné ?

Tout professionnel, organisme, association qui gère un fichier client, contact, mail, salariés, élèves, patients… que ce fichier soit informatisé ou géré sur papier. Les seuls qui n’ont pas à faire de telles déclarations sont les particuliers et les association, mais seulement pour les traitements qui concernent les données de leurs membres.

Les réactions les plus courantes lors de mes conférences

Lorsque j’anime des ateliers, des tables rondes ou des conférences sur le sujet des risques juridiques du chef d’entreprise face aux nouveaux usages de l’informatique ou des obligations des entreprises vis à vis de la CNIL, et que le volet des obligations par rapport à la #loi Informatique et Libertés est abordé, il m’est systématiquement posé la question suivante :

« Mais, comment se fait-il qu’on ne soit pas informé de ces obligations ? »

Et ma réponse au chef d’entreprises est systématiquement toujours la même :

« Par pure négligence de votre part . Que votre entreprise ait 0 ou 100 000 salariés, les obligations sont les mêmes et existent depuis 1978 au travers de la Loi Informatique et Libertés. Lorsque vous avez créé votre entreprise, vous vous êtes engagés à respecter la réglementation pendant toute la vie de votre entreprise. Et cette loi, je vous l’accorde, longtemps restée dans l’ombre, fait partie des règles qui doivent être obligatoirement respectées. Comme vous avez vu tout à l’heure, si vous vous positionnez en tant que consommateur, il vous semble évident que vos données personnelles soient protégées. Comme cette précaution absolue n’est pas une priorité naturelle pour les entreprises, un gendarme a été créé pour informer, surveiller, contrôler et sanctionner les entreprises fautives. Vous faites certainement partie des patrons qui essaient de gérer leur entreprise du mieux possible et avec vos problèmes et vos priorités vous y arriver je pense très bien. Vous vous souciez probablement d’abord de la réglementation à respecter en matière sociale, fiscale et en rapport de votre activité professionnelle. Je sais qu’il est matériellement impossible de tout savoir, et de connaitre toutes les lois. C’est ce que moi j’appelle faire des impasses. Sauf que là, c’est des impasses qui peuvent vous coûter jusqu’à 300 000 euros. »

Pourquoi parle-t-on de la CNIL si souvent aujourd’hui ?

Parce qu’elle tire la sonnette d’alarme devant les changements de nos habitudes et l’évolution de la technologie Fait très important qui s’est passé depuis le début des années 80 : L’informatique s’est répandue dans quasiment tous les domaines sans réellement tenir compte de la sécurité des données. Peu savent que depuis les années 90, Internet qui s’impose à nous utilise un protocole de communication qui à la base ne sont pas sécurisées . Ensuite, nous sommes entrés dans l’ère des objets connectés avec un risque permanent de se faire « pomper » nos données. On ne va plus seulement parler de coordonnées postales téléphoniques ou bancaires, mais aussi de données de santé, d’habitudes alimentaires, de sommeil, de sortie, de loisirs… Que vos joujoux hi-tech connectés, votre smartphone ou votre ordinateur soient perdus ou piratés, les données qu’ils stockent sont librement accessibles… De plus, il ne se passe pas un jour sans qu’un opérateur, une société Web, une entreprise se fasse pirater son système informatique et par la même occasion les données de ses clients. Il y a deux types de cibles : celles qui ont beaucoup de trésorerie à se faire voler, et les millions de malchanceux qui dont le manque de sécurité a été automatiquement détecté qui vont être la proie de cybercriminels. Pour vous donner une idée, 144 milliards d’emails sont échangés chaque jour et 68,8% d’entre eux sont des spams et nombreux cachent des réseaux cybercriminels. 400 Millions de personnes sont concernées par des cyberattaques chaque année. Vous comprenez maintenant pourquoi il devient urgent de canaliser tous ces usages et déjà les premier débordements avant que ça continue à s’aggraver.

Est-ce risqué de ne pas respecter la Loi Informatique t Libertés

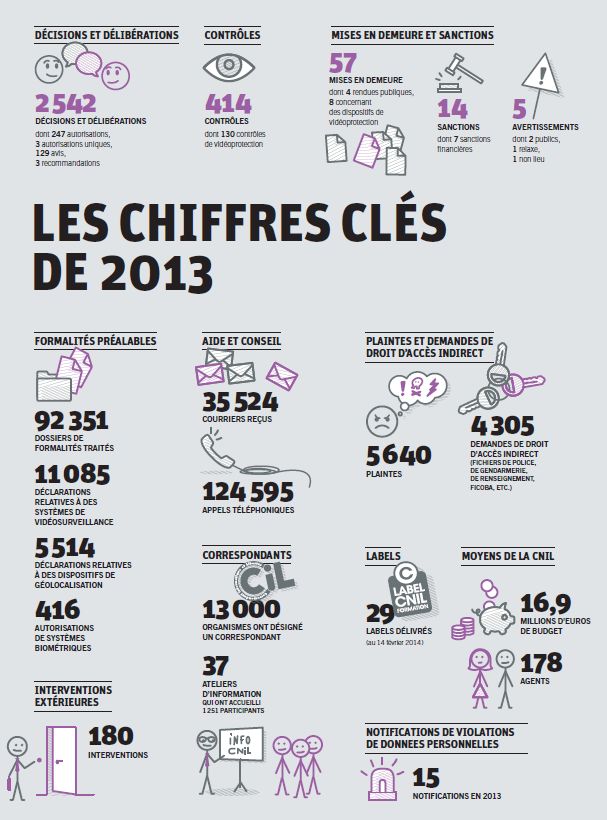

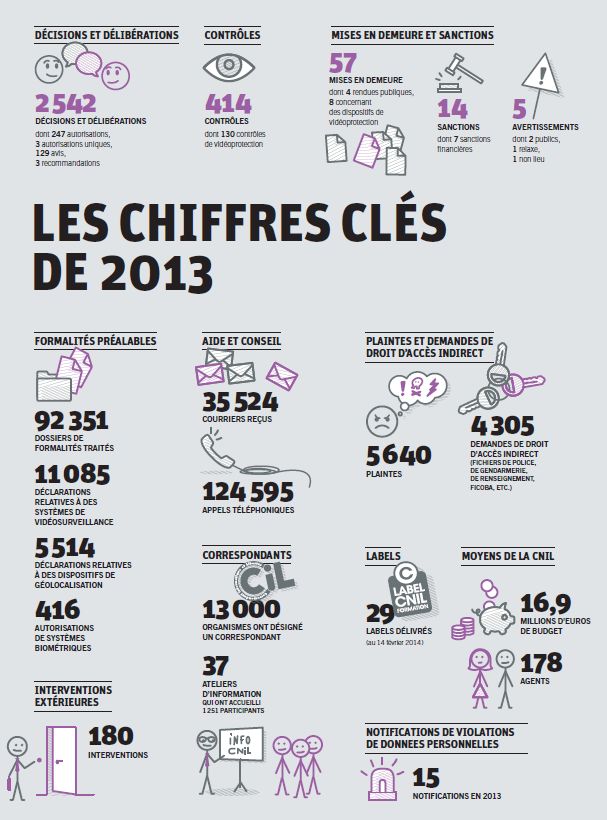

Même si en référence la loi du 29 mars 2011 relative au défenseur des droits, la CNIL peut rendre publiques les sanctions pécuniaires qu’elle prononce, il n’y a jusqu’à maintenant eut que très peu de sanctions prononcées. En 2013, 414 contrôles ont aboutit à 14 sanctions.

On eut en avoir liste sur http://www.cnil.fr/linstitution/missions/sanctionner/les-sanctions-prononcees-par-la-cnil/

Cependant, le niveau de risque devrait exploser en 2015 ou du moins, dès la mise en application du règlement européen relatif aux traitements de données à caractère personnel. Selon les infractions, le montant des sanctions peut aujourd’hui s’élever jusqu’à 300 000 euros. Cenpendant, compte tenu de leur chiffre d’affaire démesuré, certaines entreprises peuvent continuer à sourire avec de telles amendes (par exemple google et ses 60 milliards de chiffre d’affaire, ou Facebook, Appel, Orange…) .

Devant ces situations, la Commission Européenne décidé de frapper un grand coup avec un règlement européen et au travers de deux principales actions répressives :

1) Augmenter plafond des amendes jusqu’à 5% du chiffre d’affaire ( ça pourrait donner 3 milliards de dollars d’amende maximale par infractions pour google)

2) Rendre Obligatoire pour toute entreprise, de déclarer sous 24h à la CNIL le moindre incident de sécurité (virus, perte données, perte ou vol de matériel, piratage…), laquelle pourra vous obliger d’informer tous vos clients que la sécurité de leurs donées personnelles a été compromise. Cette obligation existe déjà depuis juin 2013 mais seulement pour les OIV (Opérateurs d’importance Vitale).

Souvenez-vous l’affaire du piratage d’Orange en janvier et avril 2014 et les articles de presse peux valorisants pour la marque et inquiétant pour ses clients. Le règlement européen prévoir d’obliger toutes les entreprises d’informer l’ensemble des propriétaires dont la sécurité a été compromise suite à un piratage, une perte ou à un vol de données personnelles ou de matériel contenant des données personnelles. Ainsi, on ne parle plus d’un risque financier, mais d’un risque de mauvaise réputation des entreprises face à leurs clients et concurrents…

Concrètement, que faut-il faire pour de mettre en conformité avec la CNIL ?

L’aritcle premier de la Loi définit que l’informatique doit être au service de chaque citoyen. Son développement doit s’opérer dans le cadre de la coopération internationale. Elle ne doit porter atteinte ni à l’identité humaine, ni aux droits de l’homme, ni à la vie privée, ni aux libertés individuelles ou publiques.

L’article 2 précise que la loi s’applique aux traitements de données à caractère personnel contenues ou appelées à figurer dans des fichiers.

Enfin l’article 22 indique que les traitements de données à caractère personnel font l’objet d’une déclaration auprès de la CNIL

En d’autres termes, pour se mettre en conformité, il faut déclarer à la CNIL l’ensemble des traitements de données qui concernent des informations permettant d’identifier des personnes.

Je tiens à préciser qu’on ne déclare pas ou on ne donne pas à la CNIL ses données, on ne déclare que des traitements de données à caractères personnel.

Lien vers le Loi Informatique et Libertés http://www.cnil.fr/documentation/textes-fondateurs/loi78-17/

Mon conseil en 4 étapes pour se mettre en conformité avec la CNIL

1) Identifier l’ensemble des traitements de données permettant d’identifier des personnes.

2) Procéder à l’analyse détaillée de ses traitements et corriger les actions qui ne sont pas conformes à la Loi Informatique et Libertés en terme de sécurité des fichiers, de confidentialité des données, de durée de conservation des documents, d’information des personnes, de demande d’autorisation et de finalité des traitements.

3) Déclarer le traitement à la CNIL ou désigner un Correspondant Informatique et Libetés qui sera chargé de tenir à jour un registre des traitements sans avoir à les déclaréer séparément.

4) Faire un à deux points par an pour reporter dans le registre les changements sur les traitements existants et les y ajouter les nouveaux.

En cas d’impossibilité d’adapter votre traitement de données personnelles par rapport à la loi Informatique et Libertés, une demande d’avis ou d’autorisation doit être formulée à la CNIL.

Bien évidemment, la réponse de la CNIL doit être attendue avant d’utiliser le traitement concerné.

Une fois ces étapes de « mise sur rails » accomplie, la personne qui aura en charge la fonction de correspondant dans votre entreprise aura obligation de tenir un registre des traitements mis en œuvre au sein de l’organisme (consultable par la CNIL ou tout demandeur sur simple demande) et de veiller au respect des dispositions de la loi « informatique et libertés » au sein de l’organisme.

Est-on obligé de faire une déclaration pour chaque traitement ?

Oui et Non

Non si vous nommez un #correspondant Informatique et Libertés (#CIL). Qu’il soit interne à l’entreprise ou externe (si vous souhaitez déléguer la responsabilité à quelqu’un d’externe à l’entreprise, comme je le fais pour de nombreuses entreprises). Le Cil n’aura alors qu’à tenir à jour un registre répertoriant l’ensemble des traitements de données à caractères personnel et leurs caractéristiques détaillées. Ce registre devra pouvoir être consultable par la CNIL mais auss par quiconque vous en fera la demande.

Oui si vous décidez de ne pas déclarer un Correspondant Informatique et Libertés.

Qui peut être ou devenir CIL ?

La loi prévoit que le correspondant Informatique et Libertés est une personne bénéficiant des qualifications requises pour exercer ses missions.

Aucun agrément n’est prévu et aucune exigence de diplôme n’est fixée.

Néanmoins, le CIL doit disposer de compétences variées et adaptées à la taille comme à l’activité du responsable des traitements.

Ces compétences doivent porter tant sur l’informatique et les nouvelles technologies que sur la réglementation et législation relative à la protection des données à caractère personnel.

…

L’absence de conflit d’intérêts avec d’autres fonctions ou activités exercées parallèlement est également de nature à apporter les garanties de l’indépendance du CIL. C’est pourquoi la fonction de correspondant est incompatible avec celle de responsable de traitements. Sont concernés le représentant légal de l’organisme (ex. : le maire / le PDG) et les autres personnes participant à la prise de décisions en matière de mise en oeuvre des traitements (ex. : les conseillers municipaux / les personnes disposant d’une délégation de pouvoirs).

Des difficultés pour vous mettre en conformité ?

Pour vous mettre en conformité avec la CNIL, il vaut mieux être sensibilisé à la loi Informatique et Libertés et aux règles et obligations qui en découlent (obligation d’information, droit d’accès, traitement des réclamations…).

Pour que votre mise en règle se fasse dans de bonnes conditions, nous pouvons nous charger de former et de suivre une personne de votre entreprise qui jouera le rôle de CIL (Correspondant Informatique et Libertés) ou bien, si vous le préférez, pour encore plus de tranquillité, Denis JACOPINI, expert Informatique spécialisé en protection des données personnelles, peut se charger d’être votre CIL externe en se chargeant de prendre en charge l’ensemble des formalités.

Plus de détails sur la CNIL

La CNIL est une AAI (Autorité Administrative Indépendante). C’est une structure gérée par l ‘état qui ne dépent d’aucun ministère et qui peut dresser des procès verbaux et sanctionner sans même à avoir à passer par un juge. La CNIL dépend directement du premier ministre qui peut en dernier recours, directement prendre des mesures pour mettre fin aux manquements.

Quelques chiffres

|