| Une attaque informatique a frappé la Ville de Montréal, hier après-midi. Près d’une vingtaine de postes de travail ont été infectés par un nouveau logiciel malveillant reçu par courriel.

« Au cours des dernières heures, plusieurs postes de travail ont été infectés par un logiciel malveillant », prévenait hier un message envoyé aux 28 000 employés de Montréal. L’avis précisait que le virus crypte les données du poste de travail infecté et des répertoires réseau connectés au poste. Du coup, les employés perdent l’accès à tous leurs fichiers informatiques.

L’ampleur des dommages causés par l’attaque n’est pas claire. Il n’a pas été possible de savoir si des données ont été volées. Le message de la Ville précisait simplement que le service des technologies s’affairait à récupérer les informations perdues et à enrayer la propagation du logiciel malveillant.

Le virus a touché « moins de 20 postes de travail répartis dans 4 édifices », a indiqué un porte-parole de la Ville, Gonzalo Nunez. Plusieurs d’entre eux se trouvaient à l’hôtel de ville, selon une source.

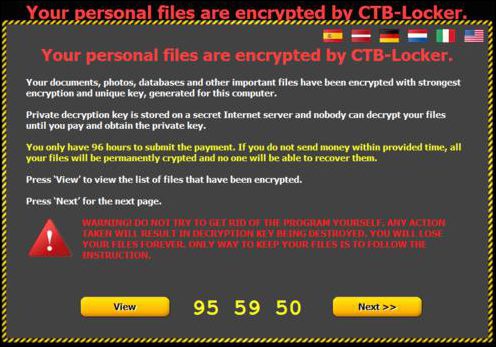

Les employés dont le poste de travail a été infecté ont reçu un courriel qui leur indiquait qu’ils avaient reçu une télécopie. Le fichier, identifié à leur nom afin de déjouer leur vigilance et portant une extension.zip, contenait toutefois un nouveau logiciel malveillant de type « cryptolocker ». Celui-ci bloque l’accès aux fichiers informatiques de l’ordinateur.

Les logiciels antivirus des ordinateurs infectés étaient à jour, assure la Ville, mais ils n’ont pu bloquer ce nouveau logiciel malveillant. Le fournisseur de la Ville, Symantec, a transmis en après-midi une mise à jour pour contrer le virus.

« Le service des technologies de l’information est en contrôle de la situation. », a affirmé M. Nunez.

Les informaticiens de la Ville ont invité leurs collègues à la prudence. « Pour éviter toute perte de données et préserver l’intégrité de nos infrastructures, nous vous demandons de ne pas cliquer sur les fichiers portant une extension.zip que vous recevez par courriel, peu importe que le courriel provienne de l’interne ou de l’externe. »

Il ne s’agit donc pas du même type d’attaque que celle qui avait ciblé la municipalité de Terrasse-Vaudreuil en janvier, quand son site internet avait été piraté par des sympathisants du groupe État islamique. Le service des technologies de l’information de Montréal croit d’ailleurs que la Ville de Montréal n’était pas délibérément ciblée. « Ce virus semble n’avoir aucun rapport avec la moindre organisation qui fait les manchettes actuellement », a indiqué M. Nunez.

Attaques fréquentes

Les attaques par des logiciels malveillants sont fréquentes, dit Jean-Philippe Nantel, agent de recherche senior au Centre de recherche informatique de Montréal (CRIM). « Ce type d’attaque profite d’une faille d’un programme utilisé par la Ville », résume-t-il.

Le vol de données est possible avec ce type de virus, mais il est principalement utilisé dans des tentatives d’hameçonnage, ajoute M. Nantel. Généralement, après avoir crypté les données d’un ordinateur, un pirate prend contact avec le propriétaire en demandant de l’argent pour déverrouiller les données. Une source a confirmé à La Presse que ce type de message a été reçu.

« Les organisations comme Montréal ont beaucoup de moyens pour contourner ces logiciels malveillants. En théorie, elles sont protégées. Les employés ne perdront pas des années de travail. Ils vont peut-être perdre la journée ou au pire la semaine. C’est plus un désagrément que du vol de données », dit M. Nantel.

Après cette lecture, quel est votre avis ?

Cliquez et laissez-nous un commentaire…

Source : http://techno.lapresse.ca/nouvelles/materiel-informatique/201502/05/01-4841461-attaque-informatique-a-la-ville-de-montreal.php

Par Pierre-André NORMANDIN

|