Sony Pictures victime d’une attaque informatique, les pirates ont publié certaines données sensibles après un chantage

Sony Pictures victime d’une attaque informatique, les pirates ont publié certaines données sensibles après un chantage |

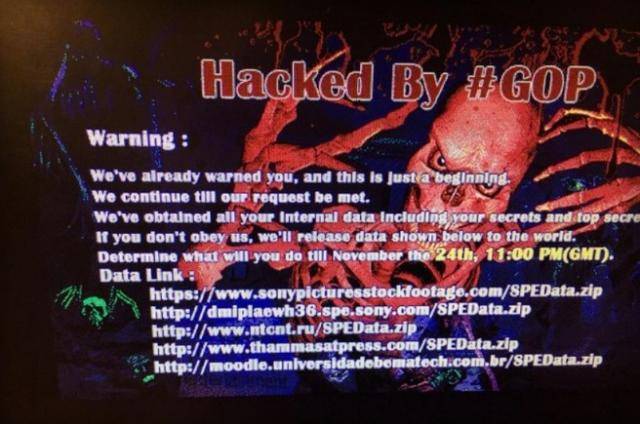

| Les employés de la filiale du groupe japonais Sony Pictures Entertainment basée à Los Angeles ont eu une surprise des plus désagréables ce lundi 24 novembre 2014. En allumant leurs ordinateurs, une image représentant un squelette avec comme titre en rouge « Hacked By #GOP » (Gardians of Peace) apparaissait sur leurs écrans. Par la suite, les pirates passaient leur message : « nous vous avons déjà prévenu, et ceci n’est que le commencement. Nous continuerons jusqu’à ce que nos exigences soient satisfaites .» En cas de refus d’obtempérer, les pirates menacent de dévoiler à la face du monde des documents obtenus.

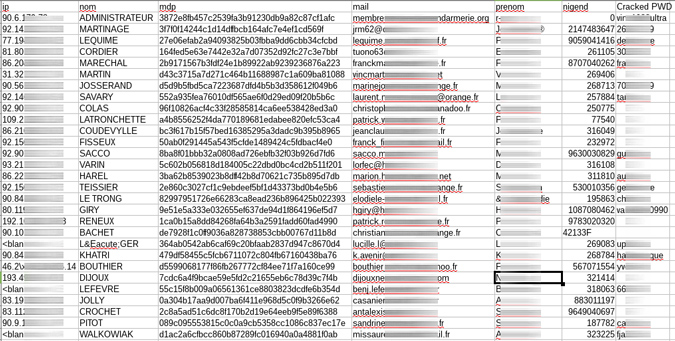

Depuis l’expiration de ce délai le 24 novembre 2014 à 23h GMT, plusieurs archives ont été publiées sur divers sites. Même si la plupart des liens ne fonctionnent pas, il est toujours possible de récupérer, sur Thammasatpress, un fichier au format zip de 207 Mo qui contient trois fichiers intitulés LIST1, LIST2 et « Readme ». Ce dernier se présente sous le format texte et contient des adresses électroniques. Pour les deux autres, ils semblent regrouper des documents financiers ainsi que des codes sources et des bases de données. Une analyse avec la commande GREP, dont le rôle est de rechercher un mot dans un fichier et d’afficher les lignes dans lesquelles ce mot a été trouvé, permet d’identifier des clés de chiffrement, mais aussi ce qui ressemble à des documents d’identité relatifs à certaines stars hollywoodiennes à l’instar d’Angelina Jolie.

La société n’était pas joignable pour commenter ces informations, mais un communiqué adressé au Hollywood Reporter indique que « Sony Pictures Entertainment a connu une perturbation de son réseau, et nous travaillons d’arrache-pied pour la résoudre ». Une source a confirmé « qu’un seul serveur a été compromis et l’attaque s’est propagée à partir de là ». Les employés ont été invités à rentrer chez eux après l’attaque : « nous allons tous travailler de la maison. Nous ne pouvons même pas aller sur internet » a déclaré un employé sous le couvert de l’anonymat. Ce dernier a confirmé que le département informatique de l’entreprise a demandé aux employés d’éteindre leurs ordinateurs et de désactiver le WiFi de leurs appareils mobiles, mais également qu’un message adressé aux employés a précisé que la résolution de cet incident pourrait prendre jusqu’à trois semaines.

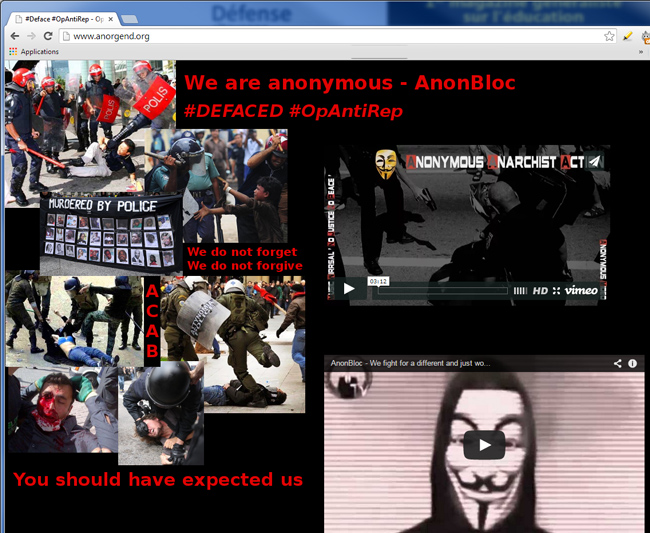

Outre le blocage des ordinateurs de Sony Pictures, ce sont de nombreux comptes Twitter de Sony qui ont été provisoirement piratés afin de tweeter le même message sur le réseau social. L’entreprise a depuis repris le contrôle de ces comptes Twitter.

Cependant, le magazine spécialisé The Verge avance avoir reçu un courriel de la part des hackers responsables de cette attaque qui dit « nous voulons l’égalité [sic]. Sony ne le veut pas. C’est une bataille ascendante ». D’ailleurs un tweet cinglant de la part de GOP a été adressé à Michael Lynton, le PDG de Sony Entertainments, sur le compte de Starship Trooper’s où lui et le reste du staff ont été traités de « criminels ».

Selon The Verge, les pirates ont affirmé avoir réussi à infiltrer la société en travaillant « avec d’autres employés ayant des intérêts similaires » parce que « Sony ne verrouille pas ses portes, physiquement, ». Pour The Verge, cela peut impliquer que les pirates ont réussi à pénétrer les serveurs de l’entreprise avec l’aide de personnes ayant accès aux serveurs internes de Sony. Sony Pictures quant à lui a choisi de rester sobre dans sa communication en se contentant de dire que « nous enquêtons sur un incident informatique ».

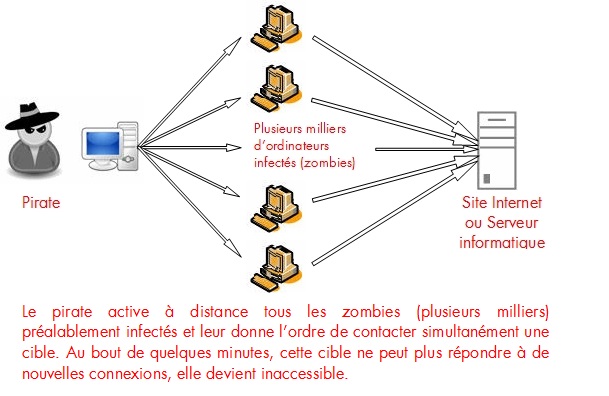

En août dernier, les pirates ont affirmé être venus à bout de PlayStation Network via une attaque par déni de service qui a inondé le système de données réseau erronées. Toutefois, l’entreprise a tenu à rassurer les utilisateurs en affirmant qu’aucune des données personnelles des 53 millions d’utilisateurs de la plateforme PlayStation Network n’a été compromise suite à l’incident daté du 24 août. D’ailleurs, les ingénieurs ont pu à nouveau rendre l’accès disponible dès le lendemain. En 2011, une brèche dans la sécurité de la même plateforme exposait les identifiants (noms d’utilisateur et mots de passe) des utilisateurs. Source : bloomberg, the verge

Après cette lecture, quel est votre avis ?

Source : http://www.developpez.com/actu/77586/Sony-Pictures-victime-d-une-attaque-informatique-les-pirates-ont-publie-certaines-donnees-sensibles-apres-un-chantage/

|