Que faire en cas de fraude sur sa carte bancaire ? De plus en plus d’usagers de la banque sont victimes de l’utilisation frauduleuse de leur carte alors même qu’ils ne l’utilisent pas pour leur achat sur le net. Pourtant il arrive de plus en plus fréquemment que certains d’entre eux constatent des sommes prélevées sur […]

Quelques conseils pour surfer un peu plu...

Quelques conseils pour surfer un peu plus tranquille sur Internet Quelques conseils de bon sens pour se protéger au mieux des attaques liées à l’utilisation d’Internet. Des mises à jour régulières et automatiques L’un des meilleurs moyens de se prémunir des risques de piratage, est de maintenir son matériel informatique et ses logiciels à jour avec […]

Pourquoi, malgré le danger connu, cliquo

Pourquoi, malgré le danger connu, cliquons nous sur des e-mails d’expéditeurs inconnus ? Selon une enquête de la FAU (University of Erlangen-Nuremberg), près de la moitié des utilisateurs cliqueraient sur des liens d’expéditeurs inconnus (environ 56% d’utilisateurs de boite mails et 40% d’utilisateurs de Facebook), tout en étant parfaitement conscient des risques de virus ou […]

Un oeil sur vous, citoyens sous surveill...

Un oeil sur vous, citoyens sous surveillance – Documentaire 2015 2h24 Des milliards de citoyens connectés livrent en permanence – et sans toujours s’en rendre compte – des informations sur leur vie quotidienne à des sociétés privées qui les stockent dans de gigantesques serveurs. Ces informations sont rendues accessibles aux États et vendues aux entreprises. Dans […]

Votre boite e-mail a été piratée. Quelle

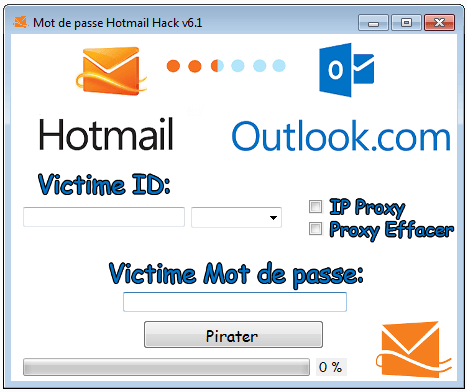

Votre boite e-mail a été piratée. Quelle attitude adopter ? Il vous semble ou vous avez la certitude que votre boite e-mail a été piratée ?Quelle attitude adopter ? Un choix s’offre à vous : Vous protéger et faire cesser le piratage, ou bien rechercher l’auteur et porter plainte. Vous protéger et […]

Arnaques, spams, phishing, sextape. Comm...

Arnaques, spams, phishing, sextape. Comment se protéger ? Il vous semble ou vous avez la certitude que votre boite e-mail a été piratée ?Quelle attitude adopter ? Un choix s’offre à vous : Vous protéger et faire cesser le piratage, ou bien rechercher l’auteur et porter plainte. Vous protéger et faire cesser […]

Déplacements professionnels. Attention a

Déplacements professionnels. Attention au Wi-Fi de l’hôtel… De nos jours, qui réussirait à se passer d’Internet plus d’une journée, en vacances, en déplacement, lors d’une conférence ou au travail ? Nos vies aujourd’hui digitalisées nous poussent à nous connecter quasi automatiquement au premier réseau Wi-Fi disponible, quitte à mettre la confidentialité de nos données en danger. […]

Quelques conseils pratiques pour assurer...

Quelques conseils pratiques pour assurer la sécurité de vos systèmes informatiques Quelques conseils pratiques pour assurer la sécurité de vos systèmes informatiques 1. CHOISISSEZ AVEC SOIN VOS MOTS DE PASSE Entrer un mot de passe permettant de s’authentifier pour accéder à son ordinateur, sa tablette ou son téléphone portable est un geste quotidien de sécurité. […]

Victime d’une arnaque sur Internet ? Fai

Victime d’une arnaque sur Internet ? Faites-nous part de votre témoignage Vous êtes victime d’une arnaque ou d’un piratage sur Internet ? Votre témoignage nous permettra peut-être de vous aider. Devant une explosion de cas d’arnaques et de piratages par Internet et des pouvoirs publics débordés par ce phénomène, nous avons souhaité apporter […]

Les guides des bonnes pratiques de l’Ans

Les guides des bonnes pratiques de l’Anssi en matière de sécurité informatique Vous voulez éviter que le parc informatique soit utilisé pour affaiblir votre organisation ? L’un des guides publiés par l’ANSSI vous aidera à vous protéger. Initialement destinés aux professionnels de la sécurité informatique, les guides et recommandations de l’ANSSI constituent des bases méthodologiques […]