Formation RGPD : Ce n’est pas qu’une affaire de juristes

|

Formation RGPD : Ce n’est pas qu’une affaire de juristes |

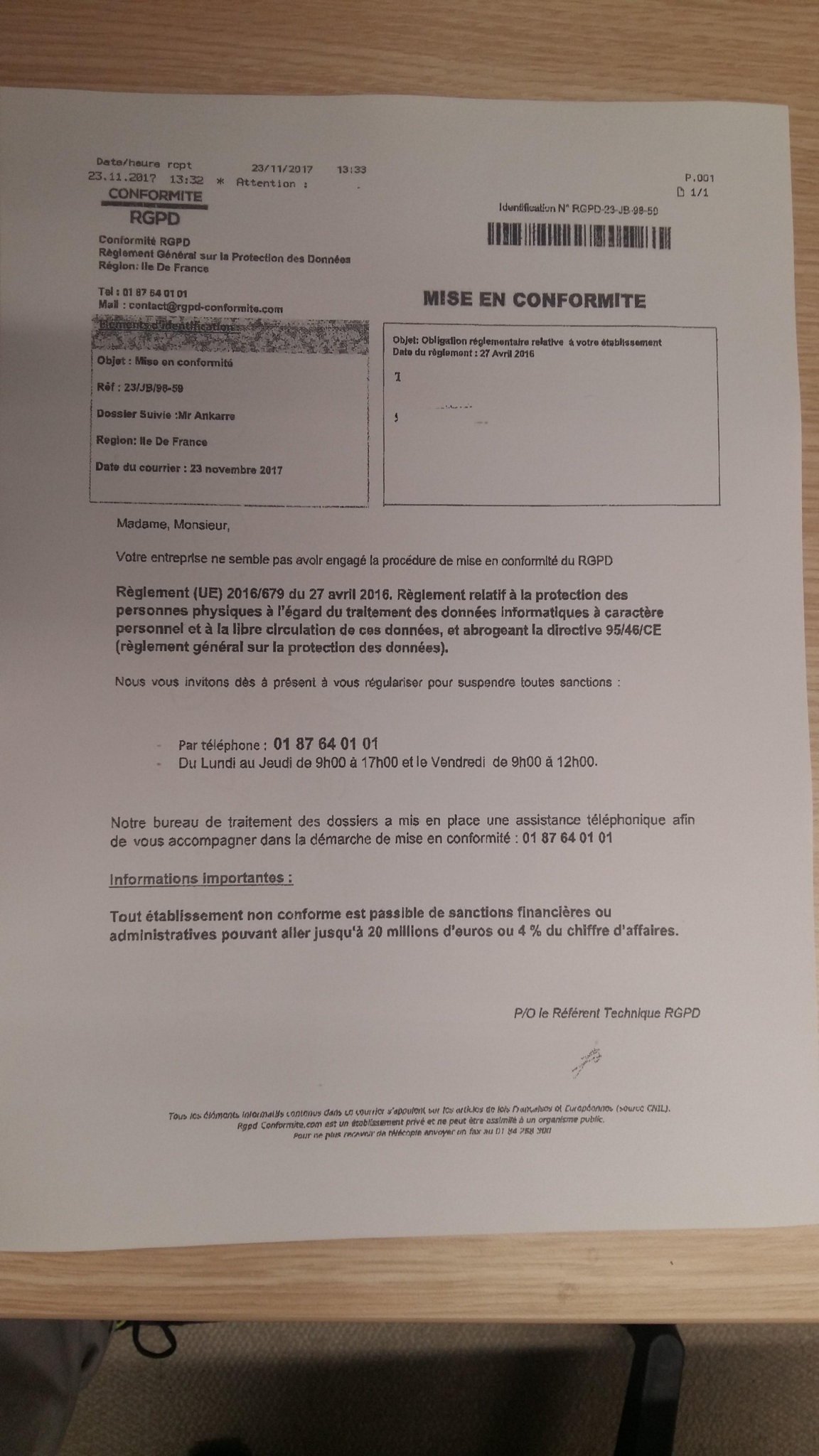

| Le 25 mai 2018, le règlement européen sera applicable. De nombreuses formalités auprès de la CNIL vont disparaître. En contrepartie, la responsabilité des organismes sera renforcée. Ils devront en effet assurer une protection optimale des données à chaque instant et être en mesure de la démontrer en documentant leur conformité.

Les 6 étapes recommandées par la CNIL pour vous préparer au RGPD sont : 1- DÉSIGNER UN PILOTEPour piloter la gouvernance des données personnelles de votre structure, vous aurez besoin d’un véritable chef d’orchestre qui exercera une mission d’information, de conseil et de contrôle en interne : le délégué à la protection des données. En attendant 2018, vous pouvez d’ores et déjà désigner un « correspondant informatique et libertés », qui vous donnera un temps d’avance et vous permettra d’organiser les actions à mener.

2- CARTOGRAPHIER VOS TRAITEMENTS DE DONNÉES PERSONNELLESPour mesurer concrètement l’impact du règlement européen sur la protection des données que vous traitez, commencez par recenser de façon précise vos traitements de données personnelles. L’élaboration d’un registre des traitements vous permet de faire le point.

3- PRIORISER LES ACTIONS À MENERSur la base de votre registre, identifiez les actions à mener pour vous conformer aux obligations actuelles et à venir. Priorisez ces actions au regard des risques que font peser vos traitements sur les droits et les libertés des personnes concernées.

4- GÉRER LES RISQUESSi vous avez identifié des traitements de données personnelles susceptibles d’engendrer des risques élevés pour les droits et libertés des personnes concernées, vous devrez mener, pour chacun de ces traitements, une analyse d’impact sur la protection des données (PIA).

5- ORGANISER LES PROCESSUS INTERNESPour assurer un haut niveau de protection des données personnelles en permanence, mettez en place des procédures internes qui garantissent la prise en compte de la protection des données à tout moment, en prenant en compte l’ensemble des événements qui peuvent survenir au cours de la vie d’un traitement (ex : faille de sécurité, gestion des demande de rectification ou d’accès, modification des données collectées, changement de prestataire).

6- DOCUMENTER LA CONFORMITÉPour prouver votre conformité au règlement, vous devez constituer et regrouper la documentation nécessaire. Les actions et documents réalisés à chaque étape doivent être réexaminés et actualisés régulièrement pour assurer une protection des données en continu.

Pour cartographier vos traitements de données personnelles, vous devrez avoir une méthode, des outils, collecter des informations à la fois techniques et organisationnelles. Pour prioriser les actions à mener vous devrez identifier précisément les traitements à risques, les données sensibles et connaître les solutions techniques applicables. Pour gérer les risques, vous devrez appliquer une méthode relative à cette obligation. Proche de la méthode EBIOS, l’analyse d’impact relative à la protection des données (DPIA) est le passage obligatoire pour tout organisme (entreprise ou association) disposant de salariés ou détenant des données sensibles appartenant à des tiers. L’organisation des processus internes nécessite une excellente connaissance des menaces et des risques. Une certification relative à une norme ISO 27001 ou 27005 nous paraît essentielle.

Vous pouvez donc constater que pour chacun des points ci-dessus, le chef d’orchestre que doit être le DPO doit à la fois avoir une bonne connaissance du règlement Européen RGPD (ou GDPR en anglais) mais également connaître et maîtriser différents sujets tels que la sécurité informatique, différentes méthodes telles que l’analyse des flux de données et l’analyse de risques.

Ainsi, nous considérons qu’il serait inconscient d’aborder la mise en conformité avec le RGPD des établissements sans action conjointe d’un conseil juridique spécialisé en droit des données personnelles et d’une personne ayant une bonne connaissance de la sécurité informatique et de l’analyse de risques autour de des données.

Ceci n’est que mon avis, n’hésitez pas à me faire part du votre ou commenter ce post.

Besoin d’un accompagnement pour vous mettre en conformité avec le RGPD ? ? Besoin d’une formation pour apprendre à vous CONTENU DE NOTRE FORMATION RGPD : Parce que les piratages sont de plus en plus fréquents et dangereux, à tout moment, nos données personnelles médicales, bancaires et confidentielles peuvent se retrouver dans la nature à cause d’un professionnel négligeant ayant manqué à son obligation de sécurité des données vis-à-vis de ses clients, salariés, fournisseurs… Pour ne pas que vous deveniez ce professionnel négligeant risquant d’être sanctionné pénalement et par une mauvaise réputation, un règlement Européen (le RGPD) entrant en application le 25 mai 2018, clarifie les obligations que tous les professionnels devraient déjà respecter. Venez découvrir lors de cette journée de formation les points importants de ce règlement Européen et la méthode à suivre pour continuer sereinement votre activité.

A Lire aussi : Mise en conformité RGPD : Mode d’emploi Formation RGPD : L’essentiel sur le règlement Européen pour la Protection des Données Personnelles Règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016 DIRECTIVE (UE) 2016/680 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016 Le RGPD, règlement européen de protection des données. Comment devenir DPO ? Comprendre le Règlement Européen sur les données personnelles en 6 étapes

Notre métier : Vous accompagner dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : Formation RGPD : L’essentiel sur le règlement Européen pour la Protection des Données Personnelles

|

Source : Denis JACOPINI et Règlement européen : se préparer en 6 étapes