| Le nouveau règlement européen sur la protection des données personnelles doit entrer en vigueur en mai 2018. Les donneurs d’ordre des métiers de service ont préparé leur mise en conformité et pressent leurs sous-traitants de faire de même. Cela représente pour eux de nouvelles charges à assumer.

Denis JACOPINI nous rappelle un extrait des termes de l’article 28 du RGPD (Règlement Européen sur la Protection des Données) :

Lorsqu’un traitement doit être effectué pour le compte d’un responsable du traitement, celui-ci fait uniquement appel à des sous-traitants qui présentent des garanties suffisantes quant à la mise en œuvre de mesures techniques et organisationnelles appropriées de manière à ce que le traitement réponde aux exigences du présent règlement et garantisse la protection des droits de la personne concernée.

Le traitement par un sous-traitant est régi par un contrat […] prévoit, notamment, que le sous-traitant:

a) ne traite les données à caractère personnel que sur instruction documentée du responsable du traitement, y compris en ce qui concerne les transferts de données à caractère personnel vers un pays tiers ou à une organisation internationale, à moins qu’il ne soit tenu d’y procéder en vertu du droit de l’Union ou du droit de l’État membre auquel le sous-traitant est soumis; dans ce cas, le sous- traitant informe le responsable du traitement de cette obligation juridique avant le traitement, sauf si le droit concerné interdit une telle information pour des motifs importants d’intérêt public;

b) veille à ce que les personnes autorisées à traiter les données à caractère personnel s’engagent à respecter la confidentialité ou soient soumises à une obligation légale appropriée de confidentialité;

c) prend toutes les mesures requises en vertu de l’article 32;

d) respecte les conditions visées aux paragraphes 2 et 4 pour recruter un autre sous-traitant;

e) tient compte de la nature du traitement, aide le responsable du traitement, par des mesures techniques et organisationnelles appropriées, dans toute la mesure du possible, à s’acquitter de son obligation de donner suite aux demandes dont les personnes concernées le saisissent en vue d’exercer leurs droits prévus au chapitre III;

f) aide le responsable du traitement à garantir le respect des obligations prévues aux articles 32 à 36, compte tenu de la nature du traitement et des informations à la disposition du sous-traitant;

g)selon le choix du responsable du traitement, supprime toutes les données à caractère personnel ou les renvoie au responsable du traitement au terme de la prestation de services relatifs au traitement, et détruit les copies existantes, à moins que le droit de l’Union ou le droit de l’État membre n’exige la conservation des données à caractère personnel; et

h) met à la disposition du responsable du traitement toutes les informations nécessaires pour apporter la preuve du respect des obligations prévues au présent article et pou permettre la réalisation d’audits, y compris des inspections, par le responsable du traitement ou un autre auditeur qu’il a mandaté, et contribuer à ces audits.

En ce qui concerne le point h) du premier alinéa, le sous-traitant informe immédiatement le responsable du traitement si, selon lui, une instruction constitue une violation du présent règlement ou d’autres dispositions du droit de l’Union ou du droit des États membres relatives à la protection des données.

Ainsi, même si vous êtes en règle vis à vis du RGPS mais si votre sous-traitant ne l’est pas, le résultat pourrait bien être équivalent comme si vous n’étiez pas en règle.

La mise en conformité du sous-traitant requiert d’abord une mise à niveau des mesures organisationnelles et techniques de cyber sécurité, avant de se concentrer sur la gestion des données personnelles. Les PME et ETI ont souvent fait l’impasse sur ce domaine générateur de coûts, pensant, grâce à leur petite taille, d’échapper aux attaques les plus graves. Aujourd’hui avec les puissants moyens d’information, ce n’est plus le cas, un pirate peut appréhender une filière et frapper le maillon le plus faible…[lire la suite]

LE NET EXPERT

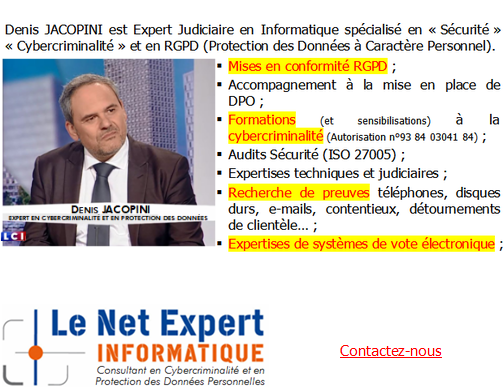

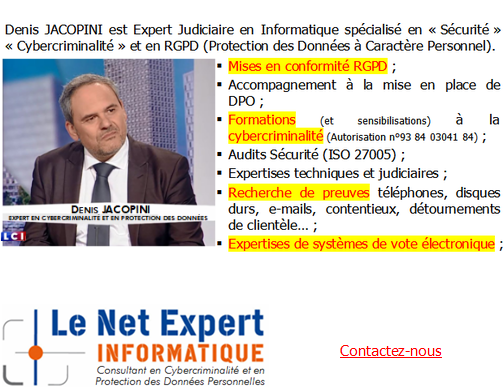

Besoin d’un Expert ? contactez-nousNotre Expert, Denis JACOPINI, est assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l’Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d’Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

Réagissez à cet article

|

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).