Les avions, vraiment insensibles aux cyber-attaques ?

|

Les avions, vraiment insensibles aux cyber-attaques ? |

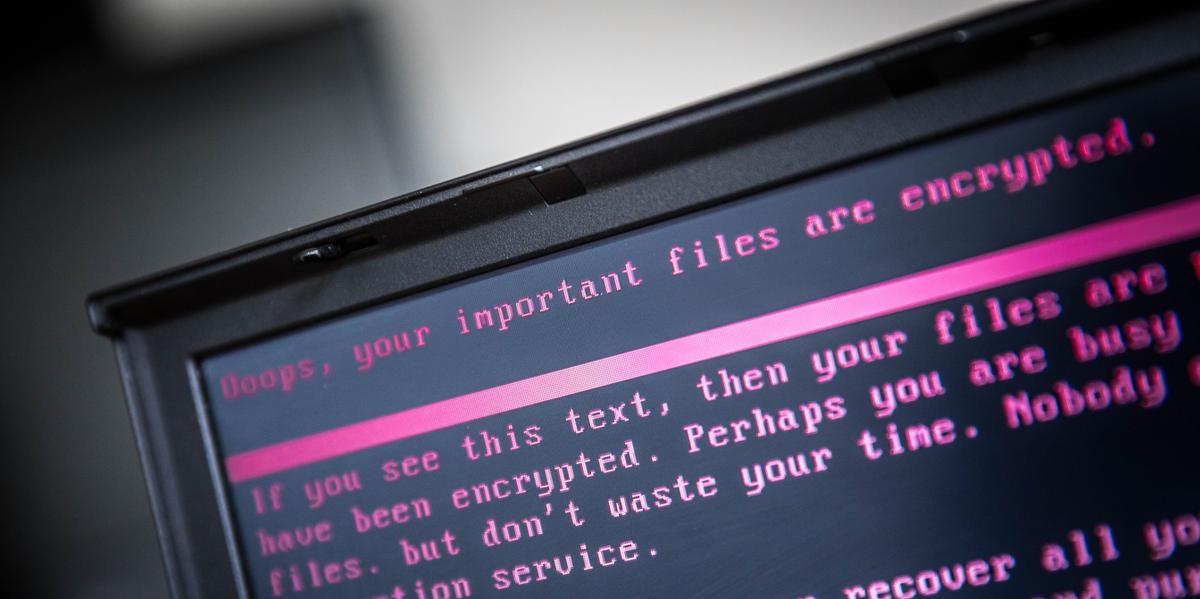

Après le piratage des voitures connectées et la profusion des attaques cybernétiques à travers le monde, une question se pose : les appareils volants peuvent-ils être eux aussi victimes de ce genre d’incident ? Car force est de constater que les avions de nouvelle génération embarquent bon nombre de systèmes connectés. Sachez cependant que « c’est impossible » selon les experts. Si des tentatives de hacking sont bel et bien enregistrées, la conception de l’appareil permet d’y faire face.

Ces campagnes de hackings n’aboutissent jamais affirment les expertsUne cyber-attaque contre un avion et sa multitude de systèmes connectés est un formidable défi pour les hackers. Toutefois, aucune n’a eu d’effet, le risque étant pris en compte dès la conception des appareils, selon les experts. En témoigne la déclaration de Pascal Andréï, qui affirme que les tentatives, même, si elles sont nombreuses, n’ont pas abouti jusqu’à maintenant. De plus, ce directeur de la sécurité aérienne du groupe Airbus rajoute que la plupart des hackers veulent juste faire le buzz en faisant savoir qu’ils peuvent contrôler un avion à distance. M. Andréï a annoncé ces propos durant le « Paris Air Forum « qui rassemble chaque année plusieurs experts du domaine de l’aéronautique. Une équipe d’élite spécialement choisie pour venir à bout des hackersPour faire face à ses nombreuses menaces, les constructeurs ont mis en place leurs propres armées de pirates informatiques. Thales, l’un des leaders européens de la cybersécurité et le leader mondial de la protection des données en déploient notamment plusieurs centaines pour contrôler la vulnérabilité de ses clients. Selon Marc Damon,directeur général délégué de Thales responsable des activités système d’information et de communication sécurisés, 4 plans de défense doivent être mis en place pour faire face aux attaques. Pour commencer,il y a « les règles fondamentales ». Celles-ci comprennent l’actualisation des serveurs, des logiciels, le changement permanent des mots de passe, la surveillance des téléchargements…Vient ensuite « l’intégration des systèmes de cyber-sécurité dès la conception », puis la « supervision des systèmes » et pour finir le « chiffrement des données »…[lire la suite] Notre métier : Vous apprendre à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec le RGPD (réglement Européen relatif à la protection des données à caractère personnel). Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Les avions, insensibles aux cyber-attaques – @Sekurigi