Cyberattaque : va-t-on un jour prendre votre télévision connectée en otage ? Pour exiger une rançon, des hackers pourraient pirater vos cafetières, télévisions, GPS connectés. Mais est-ce vraiment crédible ? Les récentes attaques massives de « ransomwares », ces logiciels malveillants exigeant une rançon pour débloquer les ordinateurs qu’ils ont infectés, font craindre pour l’avenir des objets connectés, […]

Adylkuzz, la nouvelle menace plus perfor...

Adylkuzz, la nouvelle menace plus performante que WannaCry Cette nouvelle cyberattaque, plus discrète que WannaCry serait en action depuis début mai 2017. Elle se servirait de la même faille dans le système informatique Windows pour s’infiltrer dans les données des ordinateurs. Adylkuzz opère de façon plus invisible en créant une monnaie virtuelle dans l’ordinateur infecté […]

Des hackers à l’origine de la cyber atta

Des hackers à l’origine de la cyber attaque mondiale menacent de divulguer d’autres failles Le groupe de pirates Shadow Brokers, qui avaient révélé la faille du système Windows à l’origine de la vaste opération de cyberattaque, affirme dans un message qu’il pourrait récidiver. Le mystérieux groupe de pirates informatiques Shadow Brokers, qui a révélé en […]

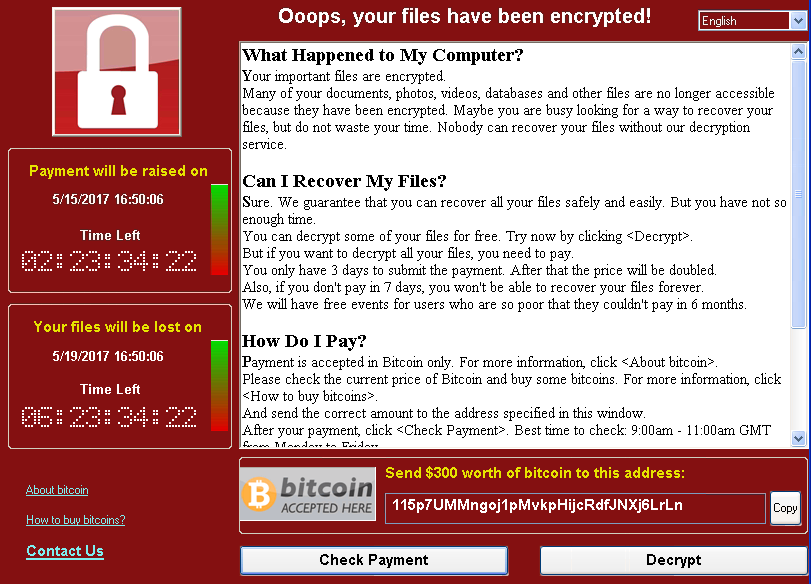

WannaCrypt : une énorme épidémie de rans

WannaCrypt : une énorme épidémie de ransomwares perturbe les systèmes informatiques du monde entier Une nouvelle vague de ransomwares connus sous le nom de « WannaCrypt » (détectée par ESET sous Win32 / Filecoder.WannaCryptor.D) s’est répandue dans le monde entier. Ce ransomware a infecté des dizaines de milliers d’ordinateurs. Il se propage en exploitant une vulnérabilité Microsoft® Windows dans des […]

Le facteur humain, clé de la cybersécuri

Le facteur humain, clé de la cybersécurité La plupart des cyber-attaques exploitent le facteur humain pour s’introduire dans le système d’information des entreprises. L’envoi d’un email piégé (phishing) ou la distribution de clé USB infectée sont souvent beaucoup plus efficaces que nombre de techniques d’attaque dites « avancées ». Par Matthieu Garin Fort de ce […]

Pour AV-Test, 29 suites de sécurité sur

Pour AV-Test, 29 suites de sécurité sur 32 ne sont pas correctement protégées AV-Test publie l’analyse de 32 suites de sécurité visant à mesurer leur capacité à s’autoprotéger. Seuls trois éditeurs, dont ESET, ont réussi le test. De la même façon que les utilisateurs protègent leurs appareils, les logiciels doivent disposer de mesures de sécurité […]

Comment corriger une vulnérabilité WordP

Comment corriger une vulnérabilité WordPress sur la restauration de mot de passe ? Un problème a été découvert sur la fonctionnalité de mots de passe de WordPress Le chercheur de sécurité Dawid Golunski de Legal Hackers a publié les détails d’une vulnérabilité sur la réinitialisation du mot de passe non autorisée dans le noyau […]

Un hacker réussit à formater 2 millions

Un hacker réussit à formater 2 millions d’objets connectés au hasard Après les ordinateurs et les smartphones, c’est au tour des objets connectés de se faire hacker (ou pirater). Il semblerait qu’il soit facile de prendre leur contrôle. Ainsi il y a toujours un risque que votre drone prenne la fuite, que vos radiateurs connectés […]

Hacking Lab le 15 mai à Aix en Provence

Hacking Lab le 15 mai à Aix en Provence avec PacWan PacWan, opérateur télécom basé à Aix-en-Provence et fournisseur de services télécoms et IT, organise un événement pour ses clients le 15 Juin 2017. il s’agit d’un « Hacking Lab », en d’autres mots la cyberattaque d’un réseau d’entreprise via un le poste informatique d’un de […]

Piratage, ransomware, pédophilie, commen

Piratage, ransomware, pédophilie, comment prélever et conserver la preuve numérique ? Vous savez que dans un ordinateur, un téléphone ou tout autre équipement numérique se trouve un preuve irréfutable mais vous ne savez pas comment procéder pour l’extraire ou la copier pour une utilisation en justice. Denis JACOPINI vous donne des éléments de réponse. L’utilisation […]