Déchiffrement des communication numériques (Telegram et autres). Où en est-on ? Ce mardi 23 Août, Bernard Cazeneuve se réunissait avec son homologue allemand pour discuter d’une initiative européenne contre le chiffrement des données, afin de lutter contre le terrorisme. Une initiative qui ne fait pas l’unanimité. Une initiative européenne contre les chiffrements trop forts […]

Révélations sur de petits piratages info

Révélations sur de petits piratages informatiques entre alliés… C’est une révélation assez rare pour être soulignée, mais elle était passée inaperçue. Bernard Barbier, l’ancien directeur technique de la DGSE, le service de renseignement extérieur français, s’est livré en juin dernier à une longue confession devant les élèves de l’école d’ingénieurs Centrale-Supélec (voir vidéo ci-dessous), comme […]

Le malware Pegasus exploite 3 failles 0 ...

Le malware Pegasus exploite 3 failles 0 day sur iPhone Les trois failles corrigées par Apple dans iOS 9.3.5 (ainsi que dans la dernière bêta d’iOS 10 livrée, contre toute attente, vendredi dernier) sont redoutables. Elles ont été exploitées par NSO Group, une société israélienne dont le fonds de commerce n’est autre que l’espionnage de journalistes […]

Pourquoi le Conseil d’État autorise une

Pourquoi le Conseil d’État autorise une exploitation de données saisies via l’état d’urgence ? Alors que le tribunal en première instance avait jugé que les éléments n’étaient pas réunis pour justifier une telle procédure extra-judiciaire, le Conseil d’État a autorisé la police à exploiter des données informatiques saisies à Roubaix chez un suspect ayant fait […]

Shadow Brokers, une affaire de Cyberespi...

Shadow Brokers, une affaire de Cyberespionnage Tour d’horizon des conséquences d’une affaire de cyber-espionnage au retentissement international alors que les fichiers mis en ligne par les mystérieux Shadow Brokers, et probablement dérobés à la NSA, commencent à livrer leurs secrets. 1) Pourquoi un tel intérêt pour les Shadow Brokers ? Lundi […]

Votre vie privée numérique en danger sur

Votre vie privée numérique en danger sur Leakedsource Depuis quelques semaines, le site leakedsource engrange des centaines de millions de données volées par des pirates informatiques. Un business juteux qui met en danger des millions d’internautes. LeakedSource, nouvelle source d’informations pour pirates informatiques ? Souvenez-vous, on vous parlait en juillet, de données volées appartenant à […]

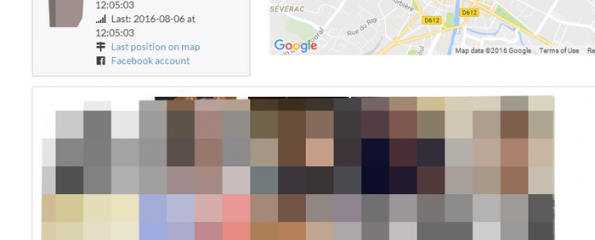

Géolocaliser un téléphone mobile en deux

Géolocaliser un téléphone mobile en deux clics de souris Cyber géolocaliser un porteur de téléphone est de plus en plus simple. Un chercheur en informatique montre à ZATAZ.COM comment créer un tracker maison devient simple comme bonjour. Les téléphones portables, de nos jours, sont de véritables ordinateurs aux capacités de traçage, surveillance et cyber […]

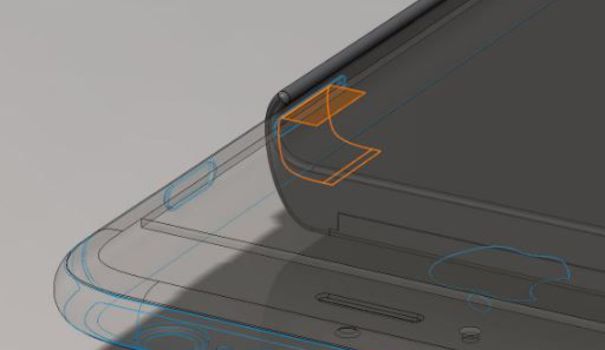

Snowden conçoit une coque d’iPhone anti-

Snowden conçoit une coque d’iPhone anti-espionnage Cette coque a pour objectif de protéger les données de nos smartphones. Un premier prototype sera rendu public d’ici un an. Edward Snowden continue son combat contre la surveillance. L’ancien analyste de la NSA et lanceur d’alerte, qui a levé le voile sur les pratiques d’écoute massive à travers […]

Détecter les futurs terroristes sur Inte

Détecter les futurs terroristes sur Internet ? L’Europe veut s’inspirer d’Israël Le coordinateur de l’anti-terrorisme pour lUnion européenne, Gilles de Kerchove, s’est rendu en Israël pour trouver des solutions technologiques qui permettraient de détecter automatiquement des profils suspects sur les réseaux sociaux, grâce à des algorithmes de plus en plus intrusifs. Plus les attentats […]

Quel cadre pour l’État d’urgence et la c

Quel cadre pour l’État d’urgence et la copie des données informatiques ? Le gouvernement a entendu le Conseil constitutionnel, et fixé cette fois-ci un cadre très précis à la copie et l’utilisation des données informatiques saisies lors des perquisitions administratives réalisées dans le cadre de l’état d’urgence. Ce mardi matin, nous expliquions que pour faire […]