Policiers et gendarmes auront accès aux données embarquées des véhicules – Next INpact

|

Policiers et gendarmes auront accès aux données embarquées des véhicules |

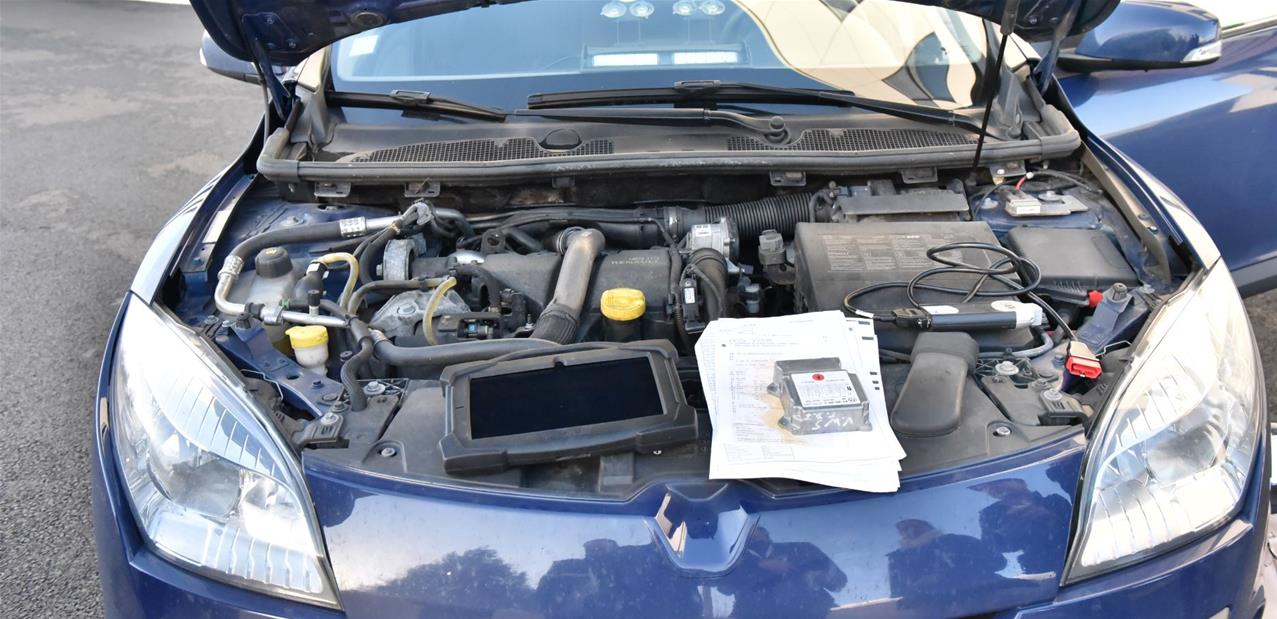

| L’Ordinateur de bord de votre voiture n’aura bientôt plus de secret pour les autorités. Une disposition adoptée dans le projet de loi sur la justice du XXIe siècle va autoriser gendarmes et policiers à fouiller les données physiques et numériques embarquées sous le capot des véhicules.

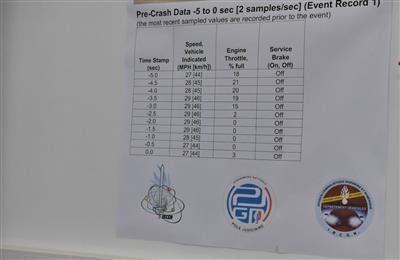

C’est un champ d’investigation suivi de près par les autorités, comme cela a pu nous être expliqué en janvier dernier, lors d’une visite au Pôle judiciaire de la Gendarmerie nationale de Cergy-Pontoise. Dans les véhicules les plus récents, les agents peuvent techniquement scruter tous les relevés techniques glanés quelques secondes avant un accident de la route. Vitesse, direction, freinage, etc. sont une mine d’informations pour confirmer ou fragiliser les affirmations du type : « je roulais à 50 km/h, j’ai immédiatement freiné lorsque j’ai vu la future victime traverser la route ».

Dans le projet de loi sur la justice du XXIe siècle, un amendement du gouvernement pousse davantage encore l’usage de ces investigations. Ce texte, numéroté CL180, avait été adopté en commission des lois début mai. Il a été conservé en l’état lors de la séance publique, la semaine dernière : « Art. L. 311‑2. – Les agents compétents pour rechercher et constater les infractions au présent code, dont la liste est fixée par décret en Conseil d’État, ont accès aux informations et données physiques et numériques embarquées du véhicule afin de vérifier le respect des prescriptions fixées par le présent code ».

L’article intègrera le titre 1er du Code de la route relatif aux dispositions techniques. Il autorisera les agents, désignés par décret, à avoir un plein accès aux données physiques et informatiques de votre véhicule. Pour cela, ils n’auront qu’à justifier de la recherche ou de la constatation d’une infraction au Code de la route. Si la pêche est bonne, alors on passera du contrôle à la possible sanction. La cible, le diagnostic embarqué… mais pas seulementDans son exposé des motifs, le gouvernement souligne qu’il s’agit d’ouvrir « notamment » un accès « aux systèmes de diagnostic embarqués ». Concrètement, via un ordinateur portable connecté sur la prise de l’ordinateur de bord, policiers et gendarmes pourront prendre connaissance des données issues « notamment » des capteurs.  Selon l’exécutif, la proposition a été soufflée par le comité interministériel de sécurité routière. Seulement, s’il l’envisage « dans le cadre du contrôle du respect des dispositions techniques liées aux véhicules », son texte est bien plus large. Le gouvernement a d’ailleurs ajouté cette phrase, à la fin de l’article : « le fait que ces opérations révèlent des infractions autres que celles visées au premier alinéa ne constitue pas une cause de nullité des procédures incidentes ». En clair, en recherchant des infractions au Code de la route, les agents pourront en toute quiétude découvrir d’autres éléments illicites, par exemple planqués dans un disque dur connecté au véhicule. La latitude est d’autant plus large que n’est pas spécifié l’art et la manière dont aura lieu l’accès. Celui-ci pourra donc se faire par liaison physique (connexion par câble sur la prise du système embarquée), ou pourquoi pas à distance, avec le développement des véhicules connectés. Le Syndicat de la magistrature réclame un encadrement de l’accèsDe son côté, le Syndicat de la magistrature se dit « hostile à l’introduction d’un [tel] article donnant accès aux informations et données physiques et numériques embarquées du véhicule sans autre condition que « pour rechercher et constater les infractions au présent code » et en permettant que les infractions révélées incidemment puissent être utilisées alors même qu’elles ne correspondent pas à celles recherchées ». Selon le SM, une telle extension en effet, « ne saurait être ainsi avalisée, sans aucun contrôle de nécessité ou de proportionnalité, ni procédure encadrant ces accès ». Adopté par les députés, mais non encore par les sénateurs, cet article va faire l’objet d’un arbitrage en Commission mixte paritaire dans les prochains jours. Fichier des assurances, contrôles par lecture automatisé des plaquesToujours dans le secteur de l’automobile, le même projet organise également la création d’un fichier des assurés, qui sera exploité par les dispositifs de contrôle automatisés et de vidéoverbalisation. Un autre projet de loi, celui sur la réforme pénale a, lui, augmenté les hypothèses où les services de police, de gendarmerie nationale et des douanes pourront mettre en place une LAPI (ou Lecture automatique de plaques minéralogiques) ainsi qu’une prise photographique des occupants d’un véhicule. Ces hypothèses sont celles inscrites à l’article 706-73-1 du Code de procédure pénale, à savoir l’escroquerie en bande organisée, le travail dissimulé, le blanchiment, et même la non-justification des ressources… [Lire la suite]

|

Source : Policiers et gendarmes auront accès aux données embarquées des véhicules – Next INpact