| On ne cesse de vous le répéter, il est très important de rester au courant des dernières actualités concernant la cybersécurité et ses menaces. Mieux vaut prévenir que guérir.

Cependant, même ceux qui connaissent tout en matière de cybersécurité, qui utilisent des mots de passe fiables et qui les changent régulièrement, qui reconnaissent des messages d’hameçonnage au premier coup d’œil et qui protègent leurs dispositifs avec une excellente solution de sécurité, même ceux qui font tout, ne sont pas totalement à l’abri. Tout simplement parce que nous vivons en société.

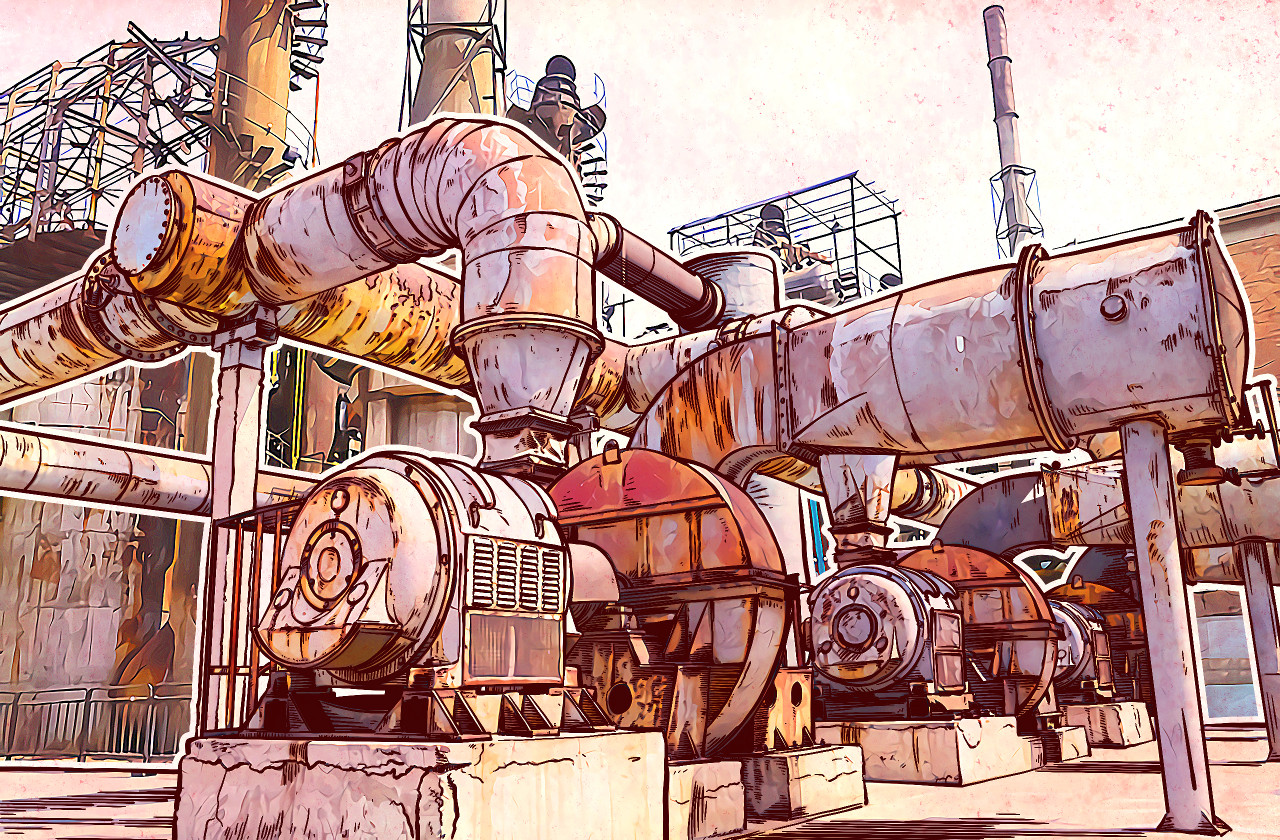

Le problème est que nous avons le contrôle sur nos objets personnels, mais pas sur celui des équipements industriels, qui est loin de notre portée.

Vous avez dit cybersécurité ?

Nos experts en cybersécurité ont mené une étude afin de découvrir où nous en sommes concernant la sécurité des systèmes de contrôle industriel.

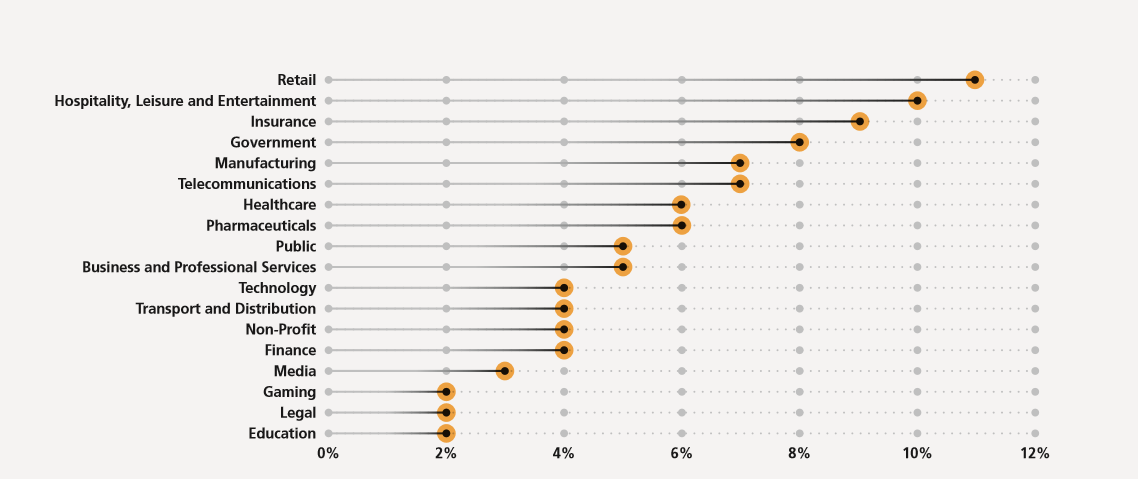

Shodan, le moteur de recherche pour les dispositifs connectés, nous a montré que 188 019 systèmes industriels dans 170 pays sont accessibles sur Internet. La majorité d’entre eux sont localisés aux Etats-Unis (30,5%) et en Europe, essentiellement en Allemagne (13,9%), Espagne (5,9%) et en France (5,6%).

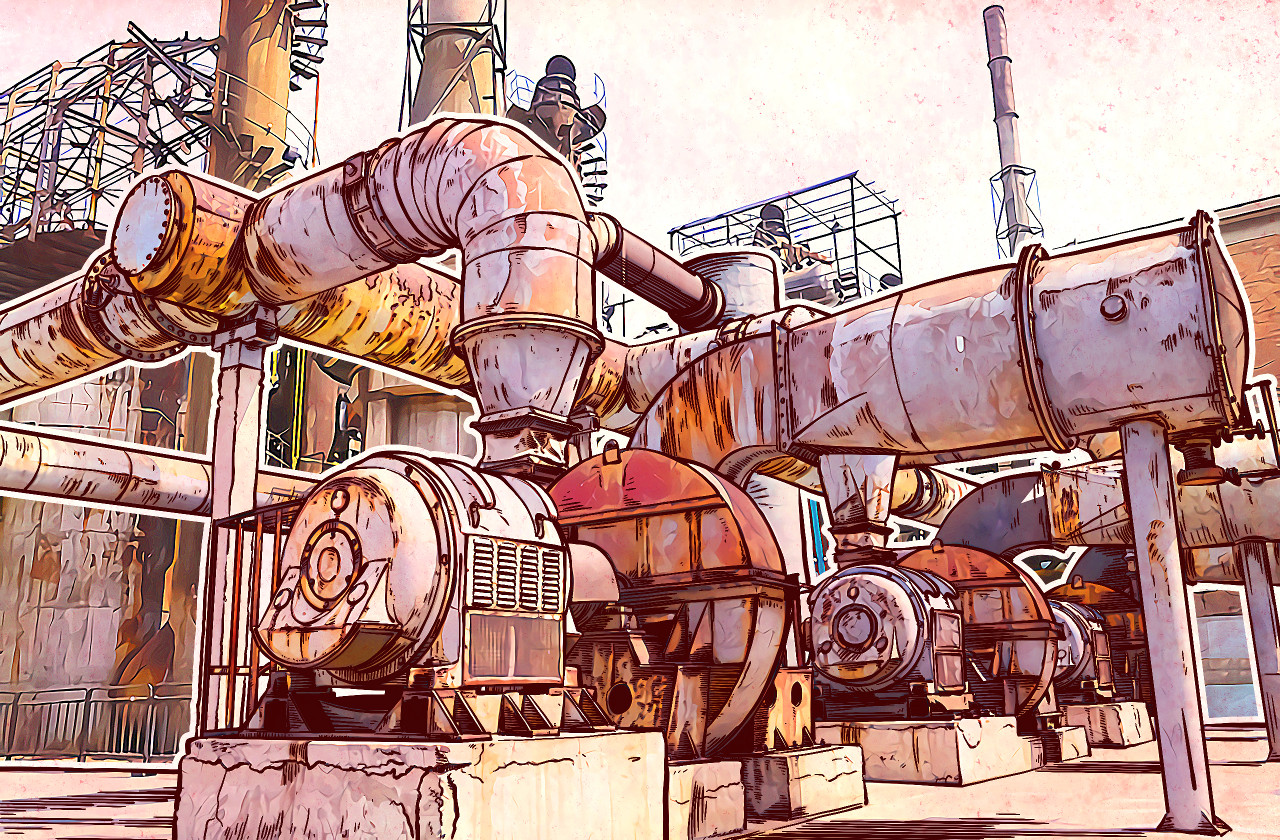

92% (172 982) des systèmes de contrôle industriel (SCI) détectés sont vulnérables. Lamentablement, 87% ont un niveau de risque moyen de bugs et 7% connaissent des problèmes critiques.

Ces cinq dernières années, les experts ont méticuleusement examiné de tels systèmes et y ont découvert de nombreuses failles de sécurité. Durant ce laps de temps, le nombre de vulnérabilités dans les composants SCI a multiplié par dix.

Parmi les systèmes que nos experts ont analysés, 91,6% ont utilisé des protocoles non sécurisés, en donnant l’opportunité aux cybercriminels d’intercepter ou de modifier les données utilisant des attaques de l’homme du milieu.

Egalement, 7,2% (environ 13 700) des systèmes appartiennent à de grandes compagnies aéronautiques, des transports et de l’énergie, pétrolières et gazières, métallurgiques, de l’industrie alimentaire, de la construction et autres secteurs primordiaux.

En d’autres termes, des hackers qualifiés peuvent influencer n’importe quel secteur économique. Leurs victimes (les entreprises piratées) porteraient préjudice à des milliers ou millions de personnes en leur fournissant de l’eau contaminée ou de la nourriture immangeable, ou en leur coupant le chauffage en plein hiver.

Qu’est-ce que cela implique pour nous tous ?

Les possibles effets et conclusions dépendent des entreprises que les cybercriminels visent, et quel SCI elles utilisent.

Nous avons connaissance de quelques exemples de piratages industriels. En décembre 2015, la moitié des maisons de la ville ukrainienne Ivano-Frankivsk s’étaient retrouvées sans électricité à cause du piratage d’un générateur électrique. La même année avait également eu lieu une attaque de l’entreprise Kemuri Water.

Comme si cela ne suffisait pas, l’aéroport Frédéric Chopin de Varsovie avait aussi été la cible d’une attaque. Et un an plus tôt, des hackers avaient perturbé l’opération d’un haut-fourneau dans une aciérie en Allemagne.

Globalement, la sécurité des systèmes de contrôle industriel laisse encore à désirer. Kaspersky Lab a émis à plusieurs reprises des mises en garde concernant ces risques, mais d’éternels insatisfaits trouvent en général la parade : informez-nous de cas réels où ces vulnérabilités ontvraiment été exploitées. Malheureusement, on peut désormais le faire.

Bien évidemment, une personne seule ne peut pas faire grand-chose pour résoudre un problème systémique. Un équipement industriel ne peut pas être changé du jour au lendemain ou même en l’espace d’une année. Toutefois, et comme nous l’avons déjà dit, la défense la plus importante en matière de cybersécurité est de rester informés. Plus de personnes sont au courant du problème, et plus il y a de chances pour que les infrastructures industrielles soient à l’abri d’attaques néfastes.

Article original de John Snow

Réagissez à cet article

|