Retrouvrer les traces d’une attaque informatique peut s’avérer complexe et coûteuse Selon l’un des principes fondamentaux de la police scientifique, sur une scène de crime, tout contact laisse une trace. Dans l’univers de la cybercriminalité, chercher les traces pour remonter le fil des événements jusqu’à l’auteur de l’attaque, se révèle souvent compliqué. Lorsqu’un incident survient, […]

Waze : les hackeurs peuvent vous suivre ...

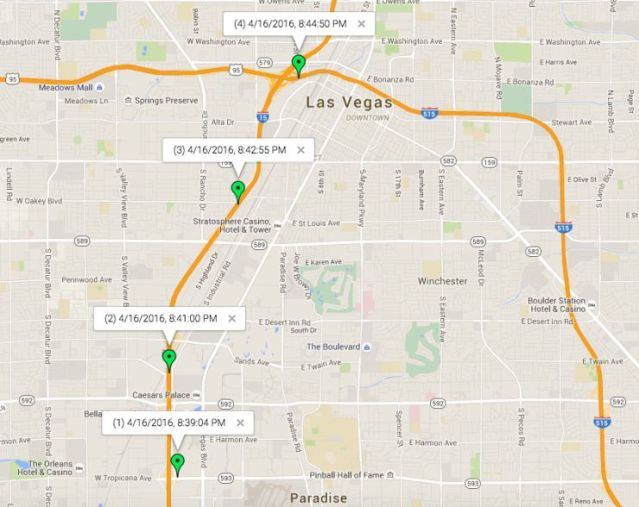

Waze : les hackeurs peuvent vous suivre à la trace Des experts en sécurité informatique ont découvert une faille permettant d’espionner en temps réel les trajets des utilisateurs de l’application de navigation communautaire Waze. Selon eux, presque toutes les applications d’aide à la conduite seraient concernées. Explications. C’est l’une des applications d’aide à […]

Un botnet de 777.000 PC démantelé

Un botnet de 777.000 PC démantelé Les opérations européennes et coordonnées contre les botnets se succèdent à grande vitesse. Après la neutralisation du réseau de 12.000 PC infectés Beebone il y a quelques jours, ou de Ramnit en février dernier c’est au tour du botnet Simda de tomber. Encore une fois, l’opération a […]

La France largement ciblée par les attaq

La France largement ciblée par les attaques DDoS au premier trimestre 2016 Chaque attaque DDoS neutralisée est une invitation pour ses auteurs à intensifier leur assaut. C’est là la réalité du secteur de la protection DDoS et l’explication de bon nombre des tendances que nous observons aujourd’hui dans le paysage des menaces DDoS. […]

Une faille du Login de Facebook corrigée

Une faille du Login de Facebook corrigée Les pirates se faisaient passer pour les titulaires des comptes en exploitant une faille du Login de Facebook. Les Bitdefender Labs ont révélé une vulnérabilité lors de l’authentification en ligne sur des sites Web tiers via Facebook. Un manque de mesure de sécurité lors de la validation […]

Le hacking légal et rémunéré, vous conna

Le hacking légal et rémunéré, vous connaissez ? Le hacking : « accès et maintien frauduleux dans un système de traitement automatisé de données » va changer. Le 21 janvier 2016, l’Assemblée nationale a adopté, en première lecture, un amendement contenu dans le projet de loi pour une République numérique visant à compléter l’article 323-1 du Code […]

Chrome et Safari perdent face aux hackeu...

Chrome et Safari perdent face aux hackeurs Comme tous les ans, lors de la conférence CanSecWest, les éditeurs de navigateurs soumettent leurs applications à une série de hackeurs tentant d’y orchestrer leurs attaques. La communauté des white hackeurs joue un rôle fondamentale dans la sécurité des applications. Ces experts tentent effectivement de déceler des failles […]

Adobe alerte sur une (nouvelle) faille

Adobe alerte sur une (nouvelle) faille critique dans Flash Adobe publie une notification de sécurité signalant la présence d’une vulnérabilité dans le format Flash. Une solution provisoire est proposée pour réduire les risques, en attendant la publication du patch. Les raisons de détester Flash ne manquent pas. Depuis des années, le format conçu par Adobe […]

Les autorités US invitent les hackers à

Les autorités US invitent les hackers à pirater le Pentagone Les autorités militaires américaines proposent aux meilleurs hackers du pays d’essayer de pirater le Pentagone. Les gagnants de ce « concours » se partageront 150.000 dollars Les autorités militaires américaines ont procédé à l’enregistrement des participants au projet Hack the Pentagone (Piratez le Pentagone), a […]

Des Box pourraient être piratées pour me

Des Box pourraient être piratées pour mener des attaques DDOS ? Eset a signalé l’activité d’un ver exploitant une faiblesse du protocole de gestion réseau distant Telnet implémenté dans les routeurs domestiques sous Linux. Des pirates peuvent s’en servir pour construire un botnet et lancer des attaques DDoS. Construire des botnets à […]