Les pratiques de Google dénoncées par 2 universitaires | Le Net Expert Informatique

|

Les pratiques de Google dénoncées par 2 universitaires |

| Selon une étude réalisée par deux universitaires, Google porte préjudice aux consommateurs en favorisant ses propres services.

Un rapport publié par deux universitaires américains met en cause les méthodes de Google. Ils pointent notamment une pratique du moteur de recherche qui consiste à inclure avec des résultats de recherche généraux des liens redirigeant vers ses propres services. Selon l’étude parrainée par Yelp, lui-même plaignant dans le procès antitrust que l’UE a intenté au moteur de recherche, ce favoritisme vis à vis de ses propres services ne nuisent pas seulement aux concurrents, il nuit également aux consommateurs. L’étude révèle ainsi que les utilisateurs ont 45 % de chance de plus de cliquer sur les résultats de recherche organiques générés par le moteur de recherche de Google que sur des résultats mettant en avant les propres services de la firme de Mountain View, comme c’est le cas actuellement. « On peut estimer qu’en tirant parti de sa position dominante dans la recherche afin de promouvoir ses propres contenus, Google réduit le bien-être social, parce qu’il réserve aux consommateurs des résultats de qualité inférieure et les moins bonnes occurrences », ont constaté les chercheurs. L’étude « apporte la preuve empirique » que la place accordée dans certains cas par Google à ses propres produits porte préjudice aux utilisateurs. « On ne peut donc pas dire qu’un tel comportement soit favorable à la concurrence », ont déclaré Tim Wu, professeur à la Columbia Law Schéol, et Michael de Luca, professeur assistant à la Harvard Business Schéol.

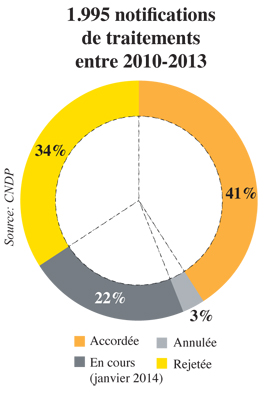

Une enquête de l’UE sur les pratiques de Google Leur étude a été en partie financée par Yelp, un site qui permet aux utilisateurs de noter les entreprises locales qui est par ailleurs l’un des plaignants à l’origine de l’enquête antitrust menée justement par la Commission européenne sur les pratiques de recherche de Google. Des données fournies par l’équipe scientifique de Yelp ont également été utilisées dans cette enquête. Tous ces résultats ont été présentés par Yelp lors de l’Antitrust Renforcement Symposium organisé le week-end dernier à l’Université d’Oxford, comme l’a indiqué une porte-parole de l’université britannique. Le rapport a également été envoyé vendredi à la Commission européenne, laquelle a refusé d’en commenter les conclusions. Pour fonder leurs résultats, les chercheurs se sont basés sur des enquêtes par clic réalisées auprès de 2690 internautes invités à participer à des tests comparatifs sur la présentation des résultats de recherche. Les chercheurs ont ainsi présenté deux séries de résultats de recherche sur des requêtes concernant des entreprises locales. Selon l’étude, en volume, ces requêtes représentent environ un tiers des recherches réalisés à partir d’ordinateurs desktop et plus de la moitié des requêtes effectuées à partir de terminaux mobiles. Actuellement, en ce qui concerne les résultats relatifs aux entreprises locales, « Google affiche généralement sept encarts commerciaux listant les résultats des services de recherche spécialisés de Google comme Google+ Local répartis en fonction de leur localisation », ont expliqué les chercheurs. Or Google qualifie ce panachage de résultats provenant de ses propres moteurs de recherche spécialisés dans les résultats de recherche généraux de « recherche universelle ». Dans la version alternative mise en place par les chercheurs, ceux-ci ont utilisé un plug-in permettant d’afficher dans le navigateur une carte et une liste de résultats de recherche basées sur le propre algorithme organique de Google, y compris des liens de sites tiers répertoriant des avis comme Yelp et TripAdvisor.

Tout n’est pas négatif L’objectif du test était de montrer quel protocole de recherche délivrait l’information la plus pertinente pour le contenu concerné. Il a révélé que 32 % des utilisateurs cliquaient sur les résultats locaux tels que Google les affichaient actuellement tandis que 47 % cliquaient sur les résultats de la recherche alternative. « Cet écart de près de 50 % dans le nombre de clics représente un écart très important dans l’industrie du Web moderne », ont déclaré les chercheurs. « Il semble que la stratégie de Google consiste à déployer sa recherche universelle d’une manière qui dégrade le produit de façon à ralentir et à exclure les concurrents de son paradigme de recherche dominant », ont encore expliqué les chercheurs.

Cependant, tout n’est pas aussi négatif. Ainsi, les chercheurs ont estimé que « dans certains cas, comme l’affichage de l’heure ou celui d’une calculatrice, le favoritisme exercé par Google vis à vis de ses propres services ne porte pas préjudice aux consommateurs », ajoutant que l’affichage d’une calculatrice en haut d’une page de résultats de recherche est préféré par les utilisateurs. Google n’a pas immédiatement répondu à une demande de commentaire. La firme de Mountain View a toujours nié que ses pratiques violaient les règles européennes de la concurrence. C’est en 2010 que, suite aux plaintes formulées par ses concurrents, la Commission a ouvert une enquête antitrust sur les pratiques de recherche de Google. Et en avril le moteur de recherche a été formellement accusé d’avoir abusé de sa position dominante sur le marché de la recherche. La Commission a déclaré que « Google violait les règles européennes de la concurrence en favorisant systématiquement ses propres comparatifs de prix sur des produits par rapport à des services concurrents, au détriment des consommateurs et des services concurrents ». Une version expurgée des charges a été envoyée aux opposants de Google plus tôt ce mois-ci : ils avaient quatre semaines pour répondre. Et Google autant de temps pour répondre aux accusations de la Commission.

Cet article vous plait ? Partagez !

Source : http://www.lemondeinformatique.fr/actualites/lire-les-pratiques-de-google-denoncees-par-2-universitaires-61631.html Par Jean Elyan avec IDG NS

|