Comment empêcher Android de sauvegarder automatiquement nos données personnelles ?

|

Comment empêcher Android de sauvegarder automatiquement nos données personnelles ? |

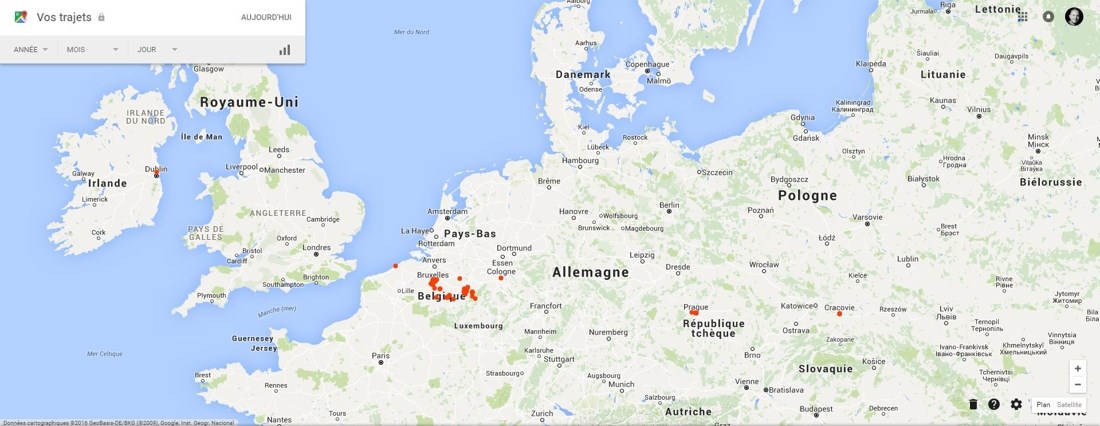

| Nos smartphones et tablettes Android sauvegardent certaines de nos données personnelles sur les serveurs de Google sans forcément nous demander notre avis. Un système qui peut s’avérer aussi pratique pour certains qu’il peut être dérangeant pour d’autres. Encore faut-il savoir quelles sont les données sauvegardées par Google et celles qui ne le sont le pas. Nous allons donc aujourd’hui nous pencher sur la question.

N’avez-vous jamais remarqué que lorsque vous entrez-vos identifiants Google dans un nouvel appareil Android, ce dernier retrouvait automatiquement certaines de vos informations personnelles, notamment vos contacts. Pourtant, vous n’avez jamais rien fait pour, et pour cause puisque cette option est activée par défaut. Ce qui signifie que vous pouvez également la désactiver. La plupart des utilisateurs la conservent néanmoins activée pour des raisons de praticité.

Il faut dire que cette sauvegarde automatique peut s’avérer utile lorsque vous changez de smartphone, lorsque vous disposez de plusieurs appareils Android ou si par malheur, vous vous faisiez voler votre téléphone. Mais certains ne veulent pas que leur vie privée se retrouve sur le cloud de Google. Ce tutoriel est pour eux mais avant de passer à la pratique, un peu de théorie.

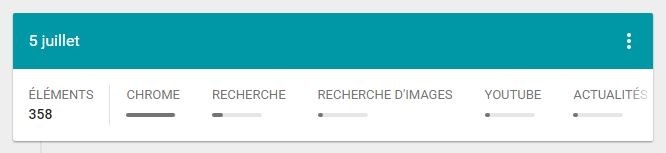

Les données automatiquement sauvegardées par GoogleAu sein de son OS, Google a intégré un outil du nom d’Android Backup Service qui sauvegarde certaines données liées aux services que vous utilisez. Ces données sont les suivantes :

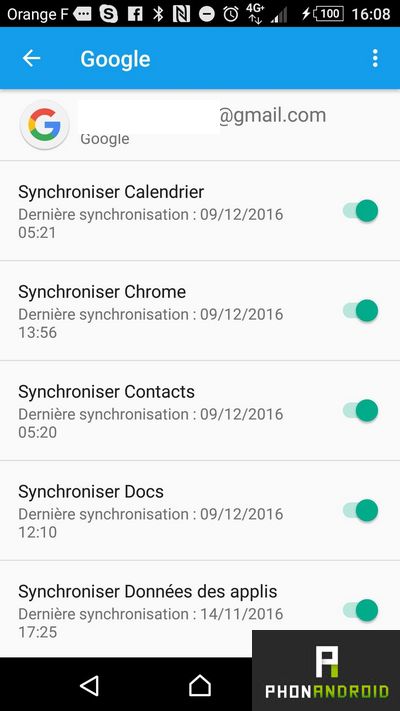

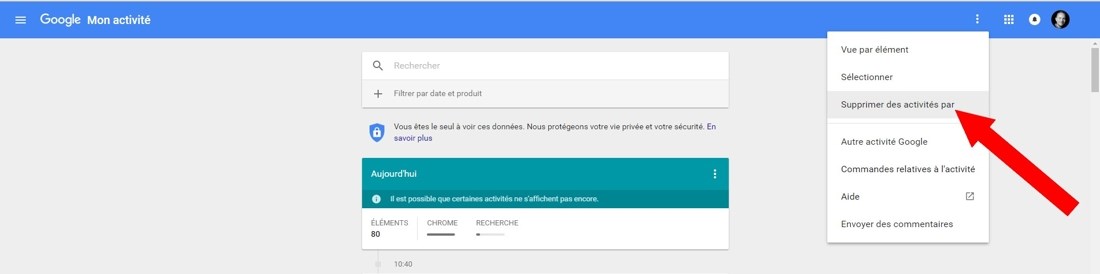

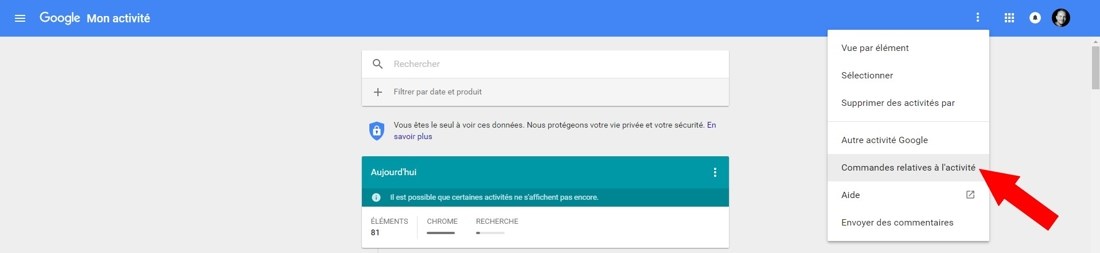

Comment empêcher Google de sauvegarder vos donnéesVous n’êtes pas ravis à l’idée que Google en sache autant sur vous et vous souhaiteriez que certaines de vos données ne soient pas sauvegardées ? Et bien rassurez-vous, c’est possible et en quelques clics. Il vous suffit pour cela de :

Et pour aller plus loin, n’hésitez pas à jeter un œil à notre tutoriel comment préserver sa vie privée sur Android. Les données non sauvegardées par GoogleLes données listées ci-dessous ne sont pas sauvegardées par Google. Pour éviter de les perdre en changeant de smartphone, il faudra donc utiliser une application tierce mais nous y viendrons après.

Comment sauvegarder toutes ses données personnellesBien que Google ne le permette pas par défaut, il est tout à fait possible de sauvegarder toutes les données de votre smartphone Android à l’aide de notre précédent tutoriel. Certaines de vos données iront directement sur votre support externe, d’autres seront sauvegardées en ligne afin de pouvoir ensuite être réintégrées à votre nouveau smartphone si votre but est de sauvegarder vos données pour les retrouver sur un nouvel appareil. N’oubliez pas non plus de jeter un œil à notre sélection d’applications pour sauvegarder ses données personnelles. Certaines nécessiteront que votre téléphone soit rooté, d’autres non, et elles vous permettront de sauvegarder toutes vos applications et pas seulement les données. |

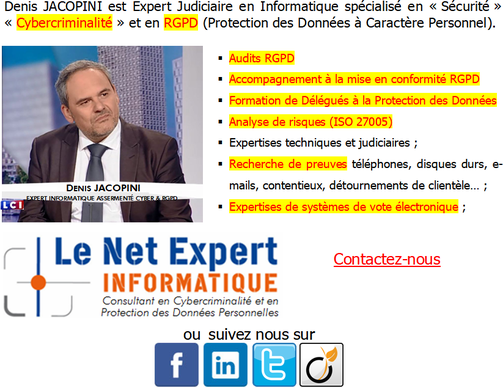

Accompagnant depuis 2012 de nombreux établissements, Denis JACOPINI, Expert informatique diplômé en cybercriminalité, certifié en gestion des risques sur les systèmes d'information (ISO 27005) et formé par la CNIL depuis 2011 sur une trentaine de thèmes, est en mesure de vous accompagner dans votre démarche de mise en conformité RGPD.

Besoin d'un expert pour vous mettre en conformité avec le RGPD ?

Accompagné de son équipe d'auditeurs et de formateurs, notre Expert, Denis JACOPINI est spécialisé en cybercriminalité et en protection des Données à Caractère Personnel, formateur depuis 1998 et consultant depuis 1996. Avec bientôt une expérience d'une dizaine d'années dans la mise en conformité avec la réglementation relative à la Protection des Données à Caractère Personnel, de formation d'abord technique, Correspondant CNIL en 2012 (CIL : Correspondant Informatique et Libertés) puis en 2018 Délégué à la Protection des Données, en tant que praticien de la mise en conformité et formateur, il lui est ainsi aisé d'accompagner les organismes dans leur démarche de mise en conformité avec le RGPD.

« Mon objectif, vous assurer une démarche de mise en conformité validée par la CNIL. ».

Nous vous aidons à vous mettre en conformité avec le RGPD de 2 manières :

Quelques articles sélectionnés par nos Experts :

Comment se mettre en conformité avec le RGPD

Accompagnement à la mise en conformité avec le RGPD de votre établissement

Formation RGPD : L’essentiel sur le règlement Européen pour la Protection des Données Personnelles

Comment devenir DPO Délégué à la Protection des Données

Des guides gratuits pour vous aider à vous mettre en conformité avec le RGPD et la CNIL

Mise en conformité RGPD : Mode d’emploi

Règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016

DIRECTIVE (UE) 2016/680 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016

Comprendre le Règlement Européen sur les données personnelles en 6 étapes

Notre sélection d'articles sur le RGPD (Règlement Européen sur la Protection des données Personnelles) et les DPO (Délégués à la Protection des Données)

Source : http://www.phonandroid.com/comment-empecher-android-sauvegarder-automatiquement-donnees-personnelles.html