Règlement européen sur la protection des données : Renforcement des droits des personnes Le règlement européen renforce les droits des personnes et facilite l’exercice de ceux-ci. Consentement renforcé et transparence Le règlement impose la mise à disposition d’une information claire, intelligible et aisément accessible aux personnes concernées par les traitements de données. L’expression du consentement est […]

Un oeil sur vous, citoyens sous surveill...

Un oeil sur vous, citoyens sous surveillance – Documentaire 2015 2h24 Des milliards de citoyens connectés livrent en permanence – et sans toujours s’en rendre compte – des informations sur leur vie quotidienne à des sociétés privées qui les stockent dans de gigantesques serveurs. Ces informations sont rendues accessibles aux États et vendues aux entreprises. Dans […]

Victime d’une arnaque vous demandant de

Victime d’une arnaque vous demandant de régler par coupons recharges PCS ? Pas de panique ! Les escroqueries à la Carte prépayée et aux coupons recharges PCS Mastercard (ou Transcash ou Tonéo) se développent de plus en plus et ont tendance à remplacer certaines arnaques plus anciennes, mais désormais mieux détectées par les internautes Par […]

Quoi et comment supprimer vos données si

Quoi et comment supprimer vos données si vous rendez votre ordinateur professionnel à votre employeur ? Est-il possible d’effacer toutes nos données présentes sur un ordinateur de fonction lorsque l’on quitte son travail et que l’on ne souhaite pas laisser de trace sur celui-ci ? Si oui, quels moyens préconisez-vous pour être sûr que ce […]

Quelles formalités une pharmacie doit dé

Quelles formalités une pharmacie doit déclarer à la CNIL ? Les fichiers relatifs à la gestion d’une pharmacie doivent être déclarés à la CNIL :Par une déclaration simplifiée de conformité à la norme n°52 si le fichier correspond aux caractéristiques énoncées dans ce texte ; Par une déclaration normale si le fichier sort du cadre de cette norme. Nous organisons […]

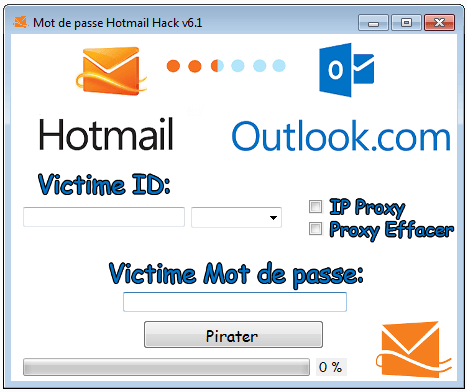

Votre boite e-mail a été piratée. Quelle

Votre boite e-mail a été piratée. Quelle attitude adopter ? Il vous semble ou vous avez la certitude que votre boite e-mail a été piratée ?Quelle attitude adopter ? Un choix s’offre à vous : Vous protéger et faire cesser le piratage, ou bien rechercher l’auteur et porter plainte. Vous protéger et […]

Étape par étape : comment bien effacer e

Étape par étape : comment bien effacer et conserver vos données informatiques stockées sur votre ordinateur professionnel si vous changez de travail à la rentrée (et pourquoi c’est très important) ? Quitter son travail est souvent difficile, mais effacer des données présentes sur un ordinateur professionnel sur lequel on a travaillé pendant X années l’est encore […]

Arnaques, spams, phishing, sextape. Comm...

Arnaques, spams, phishing, sextape. Comment se protéger ? Il vous semble ou vous avez la certitude que votre boite e-mail a été piratée ?Quelle attitude adopter ? Un choix s’offre à vous : Vous protéger et faire cesser le piratage, ou bien rechercher l’auteur et porter plainte. Vous protéger et faire cesser […]

Comment se protéger des emails trop curi

Comment se protéger des emails trop curieux Sans même que vous visitiez un site web, les publicitaires peuvent récolter des informations vous concernant. L’une des techniques utilisées, très répandue et pas illégale, est le pixel tracking. Une image transparente de 1 x 1 pixel liée à une URL est insérée dans un email. Quand l’email est […]

Les données personnelles des portables d

Les données personnelles des portables d’occasion toujours accessibles De nombreux smartphones reconditionnés contiennent toujours des informations sensibles sur leurs anciens propriétaires. Avant de revendre votre portable, veillez à bien effacer toutes vos données personnelles. En effet, de nombreux smartphones reconditionnés – c’est-à-dire d’occasion et revendus dans les boutiques – contiennent toujours des informations […]