Directive européenne sur la sécurité des réseaux et des systèmes d’information

|

Directive européenne sur la sécurité des réseaux et des systèmes d’information |

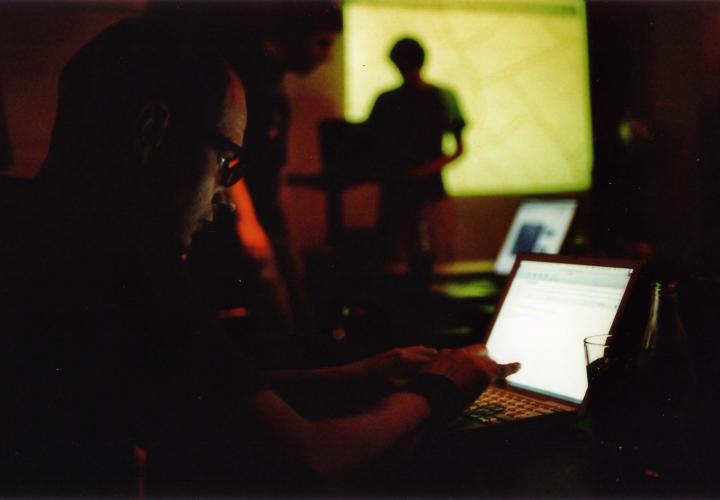

| Les entreprises qui fournissent des services essentiels, par exemple l’énergie, les transports, les services bancaires et de santé, ou numériques, tels que les moteurs de recherche et les services d’informatique en nuage, devront améliorer leur capacité à résister à des cyber-attaques, selon les premières règles de cybersécurité à l’échelle européenne, approuvées par les députés mercredi.

L’établissement de normes de cybersécurité communes et renforcer la coopération entre les pays de l’Union aidera les entreprises à se protéger elles-mêmes, et aussi à prévenir les attaques contre les infrastructures interconnectées des pays européens, estiment les députés.

« Des incidents de cybersécurité possède très souvent un aspect transfrontalier et concernent donc plus d’un État membre de l’Union européenne. Une protection fragmentaire de la cybersécurité nous rend tous vulnérables et pose un risque de sécurité important pour l’Europe dans son ensemble. Cette directive établira un niveau commun de sécurité de réseau et d’information et renforcera la coopération entre les États membres. Cela contribuera à prévenir à l’avenir les cyberattaques sur les infrastructures interconnectées européennes importantes », a déclaré le rapporteur du Parlement Andreas Schwab (PPE, DE).

La directive européenne sur la sécurité des réseaux et des systèmes d’information « est également l’un des premiers cadres législatifs qui s’applique aux plates-formes. En phase avec la stratégie du marché unique numérique, elle établit des exigences harmonisées pour les plates-formes et veille à ce qu’elles puissent observer des règles similaires quel que soit l’endroit de l’Union européenne où elles opèrent. C’est un énorme succès et une première étape importante vers l’établissement d’un cadre réglementaire global pour les plates-formes dans l’Union », a-t-il ajouté.

Les pays de l’UE devront lister les entreprises de « services essentiels » La nouvelle législation européenne prévoit des obligations en matière de sécurité et de suivi pour les « opérateurs de services essentiels » dans des secteurs tels que ceux de l’énergie, des transports, de la santé, des services bancaires et d’approvisionnement en eau potable. Les États membres de l’UE devront identifier les entités dans ces domaines en utilisant des critères spécifiques, par exemple si le service est essentiel pour la société et l’économie, et si un incident aurait des effets perturbateurs considérables sur la prestation de ce service.

Certains fournisseurs de services numériques – les marchés en ligne, les moteurs de recherche et les services d’informatique en nuage – devront aussi prendre des mesures pour assurer la sécurité de leur infrastructure et devront signaler les incidents majeurs aux autorités nationales. Les exigences de sécurité et de notification sont, cependant, plus légères pour ces fournisseurs. Les micro- et petites entreprises numériques seront exemptées de ces exigences.

Mécanismes de coopération à l’échelle européenne Les nouvelles règles prévoient un « groupe de coopération » stratégique pour échanger l’information et aider les États membres à renforcer leurs capacités en matière de cybersécurité. Chaque pays de l’Union devra adopter une stratégie nationale relative à sécurité des réseaux et des systèmes d’information.

Les États membres devront aussi mettre en place un centre de réponse aux incidents de sécurité informatique (CSIRT) pour gérer incidents et risques, discuter des questions de sécurité transfrontalière et identifier des réponses coordonnées. L’Agence européenne pour la sécurité des réseaux et de l’information (ENISA) jouera un rôle clé dans la mise en œuvre de la directive, en particulier en matière de coopération. La nécessité de respecter les règles de protection des données est réitérée tout au long de la directive.

Prochaines étapes La directive sur la sécurité des réseaux et des systèmes d’information sera bientôt publiée au Journal officiel de l’Union européenne et entrera en vigueur le vingtième jour suivant sa publication. Les États membres auront alors 21 mois pour transposer la directive dans leur législation nationale et six mois supplémentaires pour identifier les opérateurs de services essentiels.

Directive sur la sécurité des réseaux et des systèmes d’information – texte approuvé par le Parlement et le Conseil http://data.consilium.europa.eu/doc/document/ST-5581-2016-REV-1/fr/pdf Procédure: codécision, seconde lecture Source : Parlement européen

|

Original de l’article mis en page : Cybersécurité: les députés soutiennent les règles pour aider les entreprises de services clés à… – Linkis.com