Info pratique : Attitude à adopter en cas de réception d’un e-mail étrange voire douteux | Denis JACOPINI

|

Info pratique : Attitude à adopter en cas de réception d’un e-mail étrange voire douteux |

Vous recevez un e-mail étrange voire douteux, vous craignez être victime d’une arnaque ? Apprenez à les identifier et adoptez une attitude visant à contribuer à la destruction de ces réseaux.

Vous avez certes, la possibilité de nous contacter [en cliquant ici] pour que nous vous assistions dans les démarches nécessaires à la défense de vos intérêts, mais vous trouverez ci-dessous, en plus des différentes formes d’arnaques, les organismes à contacter.

Les arnaques les plus courantes sont appelées les #Arnaques à la Nigériane ou #Scam 419. Ce n’est pas parce que les attaques viennent principalement du Nigéria que ces attaques s’appellent les attaques à la nigériane. Pour preuve, en terme d’origines d’attaques, le Nigéria arrive en troisième position loin derrière les états-unis d’Amérique et le royaume uni, mais parce que le Nigéria a été le premier pays d’Afrique à réagir face à la recrudescence de ces types d’attaques en modifiant son code pénal et en y ajoutant une section 4-1-9 traitant un type d’arnaque détaillé ci dessous. Le mot SCAM, quant à lui, est un terme argotique anglais désignant « arnaque ».

Différentes formes d’arnaques

L’arnaque à la loterie (le plus ancien)

Ca commence souvent par un e-mail de la part d’une « Fondation Microsoft » dont le siège social serait opportunément en Afrique ? ou d’une marque rassurante comme Coca Cola ou Heineken avec le nom d’un huissier ou d’un avocat à contacter d etoute urgence pour retirer son gain. Il y a aussi parfois des termes incitatifs du type « Avis de gains » ou « Réclamation ». Attiré par l’aubaine, vous répondez, vous recevez alors un autre mail expliquant les modalités du concours, expliquant comment votre mail est ainsi sorti du chapeau. Après vient une autre surprise. L’interlocuteur demande de régler au préalable un certain nombre de frais : avocats, gestions, douanes le plus souvent via Western Union, Money Gram ou même par mandats cash récupérer les sommes en liquide. S’il propose un virement, c’est pour crédibiliser sa démarche, des « contraintes techniques le ramèneront vers vous pour revenir aux mandats.

L’arnaque aux mandats cash

Un « propriétaire très altruiste » met en location un bien dans un quartier plutôt prisé de n’importe quelle ville, à un prix défiant toute concurrence. Le tout sous couvert de « il ne veut pas le laisser vide, il n’a pas besoin de cette source de revenus en plus… » Bien entendu, il vous demande une photo pour preuve du dépôt du mandat en vous spécifiant de cacher le code…sauf que le numéro resté visible suffit pour aller retirer l’argent. Il est important de signaler que ces arnaques existent aussi bien pour des annonces de location immobilière, d’achat de véhicule, d’achat d’immobilier…

Sites de vente de particulier à particulier (LeBonCoin.fr, EBay et Adoos).

Dans ce type de formats, l’escroc, le plus souvent par le biais de sites de petites annonces en ligne tentera de vous faire croire qu’il cède gracieusement un certain nombre d’affaires. Véhicules animaux, high-tech… tout y passe. Mais les frais sont à la charge de la victime potentielle. La mécanique de l’escroquerie est assez simple. Dans le meilleur des cas, la victime obtient un faux de mauvaise qualité. Mais la plupart du temps, il s’agit d’amener la cible, souvent une personne recherchant une voiture, à régler un certains nombre de frais.

Arnaque à la mise sous pli

La personne vous offre un emploi en or : vous devez juste envoyer des mails ou mettre sous pli des brochures. Le tout pour un salaire attractif bien sûr. « L’employeur » essaye alors d’endormir la méfiance en citant des soi-disant articles de loi insistant sur la légalité de la procédure et indique même des démarches à faire pour vous déclarer si vous dépassez un seuil de revenus. La seule chose qu’elle vous demande en contre partie : envoyer une somme, souvent petite pour le kit de démarrage. Après un échange de mail plus ou moins long, on vous annoncera qu’il faut payer par mandat cash. Dès que la personne vous aura délesté de votre argent, vous pouvez être sûr qu’elle disparaîtra dans la nature.

Offres de prêts aux personnes en difficulté

Ces arnaques se sont développées sur le dos de la crise économique. Elle vise les personnes en difficulté financière qui y verraient une opportunité intéressante de se refaire une santé à moindre frais. Le principe est archi-simple. Un particulier vous contacte par mail pour vous proposer des offres de prêts à des conditions sans concurrence possible. Elle vous invite à remplir un formulaire pour postuler. Cela implique notamment de fournir vos coordonnées bancaires. En retour, un mail invite le postulant à régler des frais de dossier. Au mieux, l’argent des frais disparaît, au pire, le compte en banque de la victime est vidé. A noter que des escrocs des Pays de l’Est pratiquent des arnaques similaires. Prêt juste et honnête et fiable. Alors si vous avez besoin de prêt n’hésitez pas à me contacter pour en savoir plus sur mes conditions. Veuillez me contacter directement par Email : vince438@hotmail.com

DuplicoSite

Prenez un site très prisé, RueduCommerce.com par exemple, transformez-le un tout petit peu, en RDCommerce.com, et les internautes s’y perdent très vite. Un internaute avait acheté une couette à 100 euros qui n’est jamais arrivée. « Pour moi c’était le même site, c’était Rueducommerce. Les couleurs étaient identiques, tout comme le logo. Il y avait une très bonne promotion donc je me suis dit c’était une affaire », raconte-t-il. Et pour se faire rembourser, c’est le parcours du combattant. Si bien que ces sites frauduleux en profitent. Le temps qu’une victime s’aperçoive de la supercherie, envoie des courriers recommandés, fasse appel à des associations et porte plainte et le temps que des dizaines de plaintes débouchent enfin sur une enquête, puis sur un jugement au tribunal, il peut très vite s’écouler un an. Souvent, les fraudeurs sont basés à l’étranger, ils sont quasiment intouchables.

Appel à la générosité ou aux dons

Cette technique particulièrement opportuniste consiste à faire appel à la générosité des internautes pour les grandes causes : catastrophes naturelles, guerres, famines… Ils ont été particulièrement actifs après le séisme en Haïti. Les escrocs aux commandes de ce type d’opération sont particulièrement réactifs, s’adaptant très rapidement à l’actualité. Sinistrés d’Haïti, Ebola, aider un enfant à terminer ses études…

Petites livrasons

Idem à la mise sous pli mais les personnes escroquées étant, bien malgré elle, rendues complices de l’escroquerie. « Sous de faux noms d’entreprises tels Total Success World ou Flashvision-, plusieurs réseaux recruteraient depuis 2009 des employés dont ils feraient par la suite des complices de vols ». Des petites annonces postées sur Internet font miroiter aux demandeurs d’emploi un salaire de 1000 euros à 2500 euros par mois pour une mission simple : réexpédier des colis en Afrique. Sauf que les colis sont parfois des achats réalisés avec des cartes bancaires volées. « Ces organisations se servent de leurs coordonnées postales, obtenues grâce à un faux contrat de travail, pour effectuer des achats sur Internet. Les colis sont ensuite envoyés chez la victime, qui doit les réexpédier en Afrique, où sont basés ces réseaux. » Et bien entendues, elles ne sont jamais payées…

Chantage à la WebCam

Dans ce type de format, une femme ou un homme contacte sa victime via un site de rencontre ou un réseau social, dans les mêmes circonstances qu’une accroche de « Romance » ou « Love Scam ». Là encore, les identifiants sont là pour rassurer la cible, les images pour la séduire, tirées de catalogues ou volées à un autre compte. L’escroc, toujours un homme, demande rapidement à son interlocuteur de passer sous messagerie classique, en l’occurrence MSN. Pourquoi MSN ? Parce qu’une fonctionnalité peu ou mal connue des usagers permet à l’une des parties d’enregistrer les images diffusées via la webcam. L’escroc prend alors le temps de prendre un maximum d’informations sur sa victime, données qui pourront par ailleurs être utilisées pour ferrer une autre cible. Il propose alors des jeux plus « chauds ». Chacun des partenaires doit se livrer à des jeux sexuels devant la caméra. La victime a droit à un film le plus souvent pioché sur des sites pornos. Elle est alors en confiance pour se donner elle-même en spectacle. L’escroc enregistre puis se dévoile, menaçant sa victime de diffuser la vidéo auprès de vos familles et amis, dont il a pris les coordonnées. Dans certaines variantes, pas incompatibles avec la première, l’escroc se fait passer pour un service de police pour réclamer le paiement d’une amende pour attente aux bonnes mœurs, pédophile ou tout autre accusation destinée à pousser la victimes dans ses retranchements. Ce type de chantage a mené des personnes fragiles au suicide.

L’usurpation d’identité

Cette infraction, d’après Christophe Naudin, criminologue à l’université de Paris-II, est en hausse, elle atteignait en 2011 la 2ème place des infractions globales derrière le vol de voiture. Elle peut prendre plusieurs formes (emploi, logement…), mais à chaque fois invariablement on vous demande d’envoyer vos papiers d’identité. (les copies couleurs de votre carte vitale, carte d’identité et permis de conduire, ainsi que la photocopie d’un justificatif de domicile). C’est un cas flagrant de tentative de vol d’identité. Avec ces papiers en main, les arnaqeurs peuvent : – Ouvrir un compte en banque, – Vider votre compte en banque, – Réaliser des fraudes à l’assurance maladie, – Contrefaire un permis de conduire et c’est vous qui recevrez les amendes.

Phishing, ou tentative d’hameçonnage

Sous le terme générique de phishing, ou tentative d’hameçonnage, se cache toute une gamme d’escroqueries en provenance d’Afrique ou d’Europe de l’Est. La technique consiste à faire croire à la victime qu’elle se trouve en face du document officiel en provenance d’une banque, d’une administration, d’un fournisseur d’accès internet, d’un prestataire de carte de paiement… Ce document à en-tête, en général émis d’une adresse non conforme, et rarement exempt de fautes d’orthographe, n’a pour but que de vous amener à transmettre à l’escroc des données confidentielles, soit dans un champs proposé en complément, soit sur une page web falsifiée.

Les PaySafeCards

La PaySafeCard est un système européen de cartes prépayées dédiées à Internet. Pas besoin de compte bancaire ou de carte de paiement pour régler en ligne, il suffit d’acheter une PaySafeCard dont les valeurs vont de 10 à 100 euros. L’arnaqueur vous demande simplement d’acheter des PaysafeCards, que vous pouvez trouver chez votre buraliste, pour le régler. Vous ne verrez simplement ni la couleur de l’objet ni de l’argent et ni de l’arnaqueur.

Arnaques aux sentiments : LoveScam

Femme ou homme charmant, des liens s’établissement, la personne originaire de n’importe quel pays vit en afrique (souvent en cote d’Ivoire). Des liens se tissent et va essayer de vous arnaquer le plus vite et la plus grosse somme possible par différentes méthodes faisant appel aux sentiments : Aider à payer son loyer, son hôtel, ses factures d’électricité ou d’internet, victime d’une agression, est tombée malade et il faut régler des frais d’hospitalisation, d’opération… avec de faux certificats… Demande de payer le billet d’avion pour venir vous rejoindre en et devra payer un chèque voyage pour avoir le droit de sortir du pays. Elle se verra refuser l’embarquement pour trafic quelconque et se verra infliger une fore amende. Elle peut vous signer une reconnaissance de dettes et vous régler même une avance par chèque (volé…).

Qui veut gagner/hériter des Millions ?

Vous recevez un e-mail d’une riche personne qui pour récupérer l’argent de l’héritage a rapidement besoin d’une personne qui dispose d’un compte bancaire. Il s’agit systématiquement d’une grosse somme d’argent à récupérer et en échange de cette aide, elle offre un pourcentage sur la somme qui sera transférée, en général par la « voie diplomatique ». Si la victime accepte, on lui demandera petit à petit d’avancer des sommes d’argent destinées à couvrir des frais imaginaires (notaires, entreprises de sécurité, pots-de-vin…) avant que le transfert ne soit effectif ; bien entendu, ce transfert n’aura jamais lieu. Le record à ce jour est détenu par Janelia Spears a perdu 400 000 $ dans un scam nigérian lui promettant des millions. Elle a vidé le fond de retraite de son mari et a hypothéqué sa maison. Elle a emprunté des sommes colossales. Tout cela à durée deux ans.

L’ami en détresse

Les auteurs parviennent à pirater la boîte mail d’un ou une de vos amies ou contact. Ils utilisent ensuite sa liste de contacts pour envoyer un message d’alerte volontairement alarmiste. La personne affirme être bloquée dans un pays étranger, sans ressource après un problème quelconque (agression/maladie/perte de moyens de paiement), et sollicite une aide financière urgente pour s’en sortir. Cette aide doit être envoyée via un compte à l’inévitable Western Union. Beaucoup réagissent en téléphonant à l’ami en question pour se rendre compte que tout va bien. Dans la précipitation, certains envoient de l’argent. Lequel disparaît dans la poche des escrocs.

Tout ceci est de l’Ingénierie sociale (l’art du tirer les vers du nez), afin de nuire, arnaquer, convaincre…

Signalez un contenu douteux ou illicite

Internet est un espace de liberté où chacun peut communiquer et s’épanouir. Les droits de tous doivent y être respectés, pour que la « toile » reste un espace d’échanges et de respect.

C’est pourquoi les pouvoirs publics mettent un site internet à disposition des citoyens.

Sur ce site Internet, en cliquant sur le bouton « SIGNALER », vous pourrez transmettre des signalements de contenus ou de comportements illicites auxquels vous vous seriez retrouvés confrontés au cours de votre utilisation d’Internet.

Le site Internet en question est :

www.internet-signalement.gouv.fr

Les types d’infractions que vous pourrez signaler :

- Pédophilie ou corruption de mineur sur Internet

- Incitation à la haine raciale ou provocation à la discrimination de personnes en raison de leurs origines, de leur sexe, de leur orientation sexuelle ou de leur handicap

- Menaces ou incitation à la violence

- Trafic illicite (stupéfiants, armes, etc.)

- Mise en danger des personnes

- Incitation à commettre des infractions

- Spam

- Injure ou diffamation

- Escroquerie

Si l’escroquerie que vous souhaitez signaler vous est parvenue par un spam (pourriel), utilisez le site internet suivant : http://www.signal-spam.fr

Vous pouvez aussi signaler le message frauduleux en le transmettant aux adresses suivantes :

pour les phishings EDF : message-frauduleux@edf.fr;

pour les phishings CAF : www.phishing-initiative.com ;

pour les phishings Assurance maladie : plateforme Pharos ;

[block id="24761" title="Pied de page HAUT"]

|

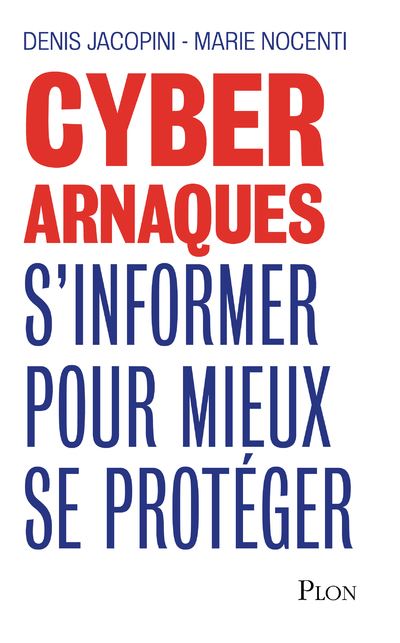

CYBERARNAQUES - S'informer pour mieux se protéger (Le Livre) Denis Jacopini, expert judiciaire en informatique diplômé et spécialisé en cybercriminalité, raconte, décrypte et donne des parades contre toutes les cyberarnaques dont chacun peut être victime. Il est témoin depuis plus de 20 ans d'attaques de sites Internet, de piratages d'ordinateurs, de dépouillements de comptes bancaires et d'autres arnaques toujours plus sournoisement élaborées. Parce qu'il s'est rendu compte qu'à sa modeste échelle il ne pourrait sensibiliser tout le monde au travers des formations et des conférences qu'il anime en France et à l'étranger, il a imaginé cet ouvrage afin d'alerter tous ceux qui se posent la question : Et si ça m'arrivait un jour ? Plutôt que de présenter une longue liste d'arnaques Internet recensées depuis plusieurs années, Denis Jacopini, avec la collaboration de Marie Nocenti, auteur du roman Le sourire d'un ange, a souhaité vous faire partager la vie de victimes d'arnaques Internet en se basant sur des faits réels, présentés sous forme de nouvelles suivies de recommandations pour s'en prémunir. Et si un jour vous rencontrez des circonstances similaires, vous aurez le réflexe de vous méfier sans risquer de vivre la fin tragique de ces histoires et d'en subir les conséquences parfois dramatiques. Pour éviter de faire entrer le loup dans votre bergerie, il est essentiel de le connaître pour le reconnaître ! |

https://www.youtube.com/watch?v=lDw3kI7ra2s

06/04/2018 A l'occasion de la sortie de son livre "CYBERARNAQUES : S'informer pour mieux se protéger",Denis JACOPINI répond aux questions de Valérie BENHAÏM et ses 4 invités : 7 Millions de victimes de la Cybercriminalité en 2010 (Symantec) 13,8 Milions de victimes de la Cybercirminalité en 2016 (Symantec) 19,3 Millions de victimes de la Cybercriminalité en 2017 (Symantec) Plus ça va moins ça va ? Peut-on acheter sur Internet sans risque ? Si le site Internet est à l'étranger, il ne faut pas y aller ? Comment éviter de se faire arnaquer ? Comment on fait pour renifler une arnaque sur Internet ? Comment avoir un coup d'avance sur les pirates informatiques ? Quelle est l'arnaque qui revient le plus souvent ? Denis JACOPINI vous répond sur C8 avec Valérie BENHAÏM et ses invités.

https://youtu.be/usg12zkRD9I?list=UUoHqj_HKcbzRuvIPdu3FktA

12/04/2018 Denis JACOPINI est invité sur Europe 1 à l'occasion de la sortie du livre "CYBERARNAQUES S'informer pour mieux se protéger"

Comment se protéger des arnaques Internet

Je me présente : Denis JACOPINI. Je suis l'auteur de ce livre coécrit avec Marie Nocenti, romancière.

Pour ma part, je suis Expert de justice en informatique spécialisé en cybercriminalité depuis 1996 et en protection des Données à Caractère Personnel.

J'anime des formations et des conférences sur le RGPD et la Cybercriminalité pour aider les organismes à se protéger des pirates informatiques et à se mettre en conformité avec la réglementation autour du numérique (dont le RGPD : Règlement Général sur la Protection des Données).