RGPD : Que se passe t-il si le 25 mai 2018 nous n’avons pas terminé notre mise en conformité ?

|

RGPD : Que se passe t-il si le 25 mai 2018 nous n’avons pas terminé notre mise en conformité ? |

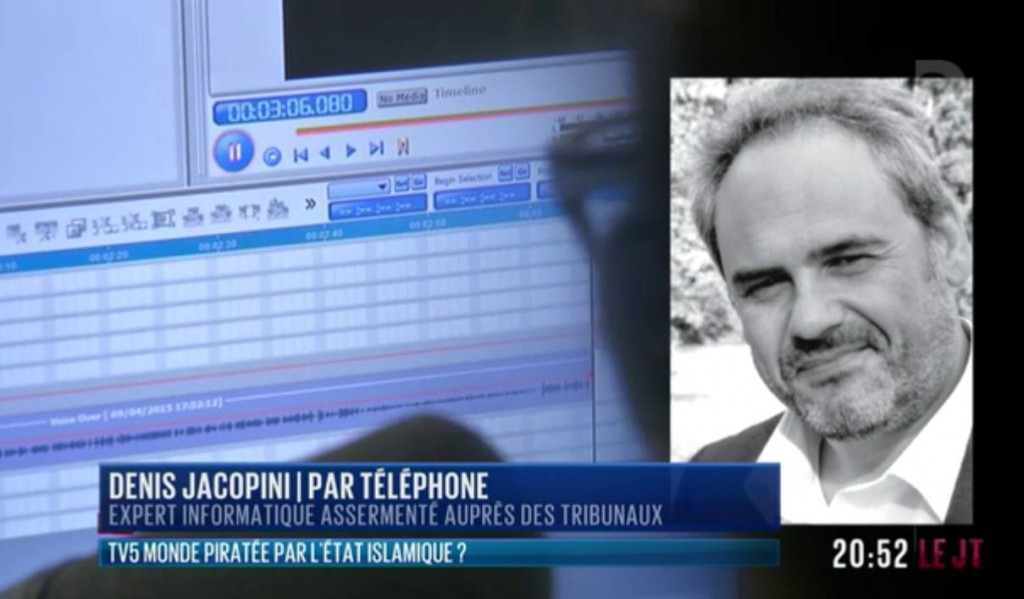

| Le Net Expert : Denis JACOPINI, vous êtes spécialisé dans l’accompagnement des PME dans la mise en conformité avec le RGPD depuis plusieurs années. Que se passe t-il si le 25 mai 2018 nous n’avons pas terminé notre mise en conformité avec le RGPD ?

Si le 25 mai 2018 vous n’avez pas terminé votre mise en conformité avec le RGPD ou pire, vous venez à peine de l’initier pour votre entreprise, association ou administration, stricto sensu, en tant que responsable de traitement pénalement responsable, vous devenez amendable et les sanctions encourues, forcément pécuniaires selon les cas, pourraient être accompagnées de peines de prison comme le précise l’article 226-17 du Code pénal. Ainsi, le Règlement sera « obligatoire dans tous ses éléments et directement applicable dans tout État membre », dont la France dès le 25 mai 2018, et puisqu’il s’agit d’un règlement, celui-ci entrera directement en vigueur, sans nécessiter de législation de transposition. En réalité, avant que soient engagées des sanctions à votre encontre, vous serez contacté par la CNIL, laquelle vous demandera certainement de justifier les mesures prises à l’égard du Règlement Européen. Il est clair qu’au plus vous faites preuve de négligence, de mauvaise foi et de résistance, les sanctions risquées se rapprocheront du maximum à savoir la plus grande valeur entre 4% de votre chiffre d’affaire mondial ou 20 millions d’euros. Si par contre, vous avez entamé une démarche de mise en conformité à savoir au minimum commencé à suivre une formation, désigné officiellement une personne (interne ou externe à votre entreprise) à cette démarche réglementaire et même si vous en êtes seulement au stade où vous avez commencé à établir la liste de vos traitements avec les risques inhérents à la vie privée et aux libertés fondamentales des propriétaires des données à caractère personnel et si possible vous avez commencé à mettre en place des mesures correctives, vous montrerez ainsi à l’autorité administrative indépendante de contrôle du bon respect de la réglementation relative à la protection des données à caractère personnel (la CNIL en France) que vous avez pris en compte cette démarche dans votre organisation, pris au sérieux des défaillance en matière juridique ou technique de votre organisation et que des améliorations sont en cours. L’ensemble des démarches accomplies même après le 25 mai 2018 joueront en votre faveur en anéantissant les risques de sanction, bien évidemment à condition que vous ne fassiez aucune victime en cas de fuite de données avant.

Besoin d’un accompagnement pour vous mettre en conformité avec le RGPD ? ? Besoin d’une formation pour apprendre à vous

A Lire aussi : Mise en conformité RGPD : Mode d’emploi Formation RGPD : L’essentiel sur le règlement Européen pour la Protection des Données Personnelles Règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016 DIRECTIVE (UE) 2016/680 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016 Le RGPD, règlement européen de protection des données. Comment devenir DPO ? Comprendre le Règlement Européen sur les données personnelles en 6 étapes

Notre métier : Vous accompagner dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : Formation RGPD : L’essentiel sur le règlement Européen pour la Protection des Données Personnelles

|

Source : Denis JACOPINI (Expert Informatique spécialisé RGPD)