Google imagine un drone de télé-présence Il y a quelques mois, Google a obtenu un brevet concernant un concept de drone capable de servir de support pour de la télé-présence. Google a un intérêt marqué pour les drones. En la matière, son projet le plus avancé s’appelle Wing et consiste à mettre au point un […]

Drone piégé utilisé par l’EI contre deux

52 % des DSI Français acceptent moins de

52 % des DSI Français acceptent moins de sécurité pour plus de mobilité C’est une nouvelle à la fois peu surprenante et inquiétante : plus de la moitié des responsables informatiques en France cèdent du terrain sur le plan sécuritaire pour avantager la mobilité et le Bring Your Own Device. « Rendre les salariés […]

Quelles failles pour les voitures connec...

Quelles failles pour les voitures connectées L’édition du salon de l’auto interpelle le grand public sur les nouveaux pirates de la route. Voitures connectées : les cybercriminels dans l’angle mort ? Nul doute, la voiture connectée est encore l’une des stars du salon de l’auto cette année. Comme tout ce qui attrait à internet […]

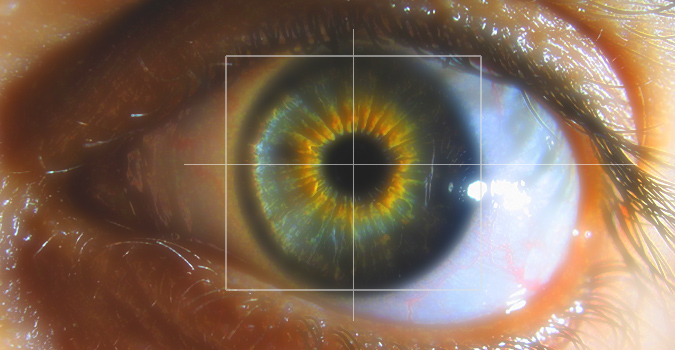

MasterCard déploie le paiement par selfi

MasterCard déploie le paiement par selfie Après une phase de test dans quelques pays, le paiement par selfie imaginé par MasterCard se déploie en Europe. C’est une procédure que vous connaissez forcément si vous avez déjà eu l’occasion d’effectuer un achat en ligne. Au moment du paiement, la boutique vous demande de renseigner les […]

Les données de santé, la nouvelle cible

Les données de santé, la nouvelle cible des cybercriminels Face au développement massif des nouvelles technologies, nos données personnelles sont aujourd’hui entièrement informatisées. De notre dossier médical jusqu’à nos données bancaires en passant par nos loisirs et notre consommation quotidienne, chaque minute de nos vies produit une trace numérique sans même que l’on s’en aperçoit. […]

Comment créer une copie d’écran la moins

Comment créer une copie d’écran la moins contestable possible ? La copie d’écran sert souvent d’élément de preuve dans un dossier. Pourtant, sa réalisation demande de prendre un certain nombre de précautions pour éviter qu’elle ne soit contestée (et contestable). Il m’est arrivé, au début de mon activité d’expert judiciaire en informatique, d’assister des […]

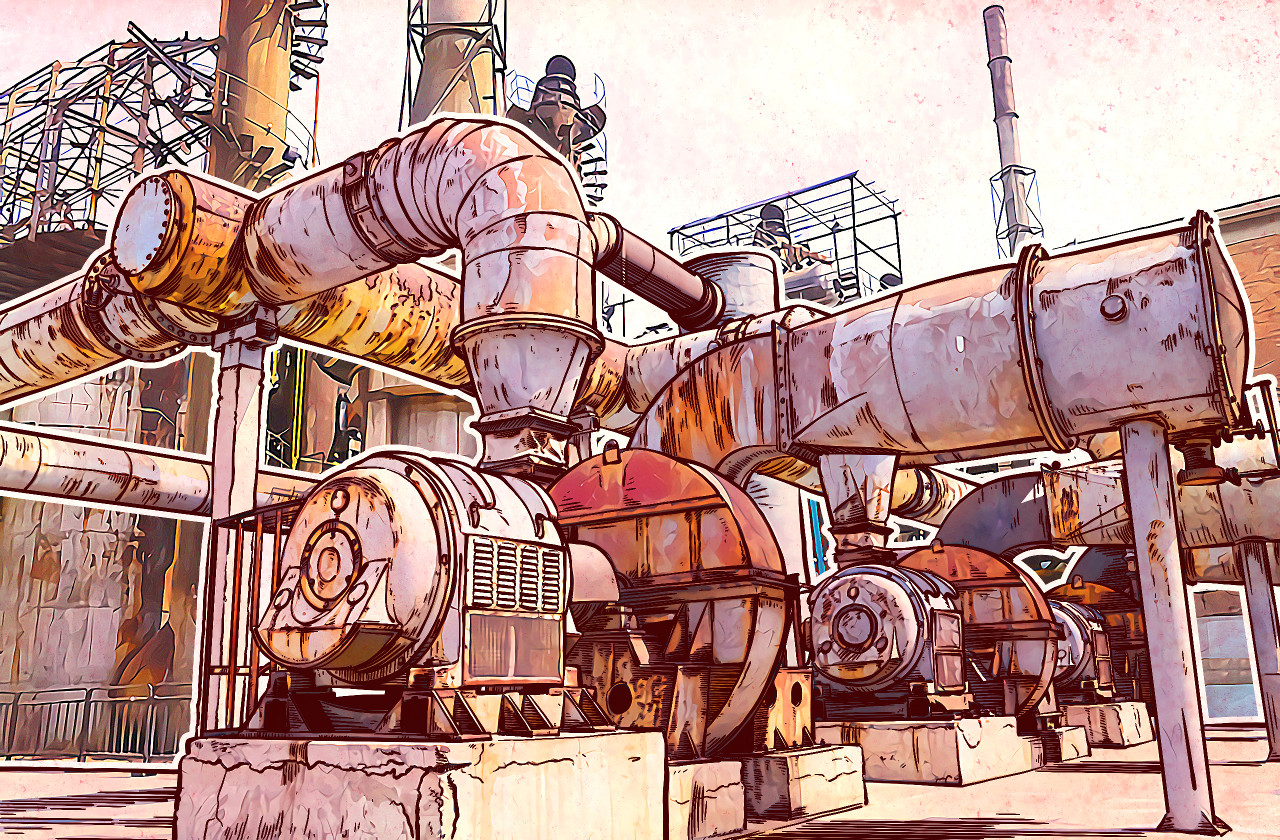

Piratage de l’électricité, de l’eau et d

Piratage de l’électricité, de l’eau et de la nourriture : comment les cybercriminels peuvent ruiner votre vie On ne cesse de vous le répéter, il est très important de rester au courant des dernières actualités concernant la cybersécurité et ses menaces. Mieux vaut prévenir que guérir. Cependant, même ceux qui connaissent tout en […]

Jusqu’où les Objets connectés sont les m

Jusqu’où les Objets connectés sont les maillons faibles de la cybersécurité ? La Chine s’impose parmi les principaux pays créateurs d’objets quotidiens connectés à l’internet, mais elle génère ainsi de gigantesques failles sécuritaires exploitables par des pirates informatiques, a prévenu mardi John McAfee, créateur américain du logiciel antivirus portant son nom. S’exprimant […]

Position du CERT-FR (Computer Emergency ...

Position du CERT-FR (Computer Emergency Response Team de l’ANSSI) vis à vis de Pokemon Go Cyber-risques liés à l’installation et l’usage de l’application Pokémon GoLancé courant juillet par la société Niantic, le jeu Pokémon Go est depuis devenu un phénomène de société, au point d’être installé sur plus de 75 millions de terminaux mobiles dans le monde. Certains […]