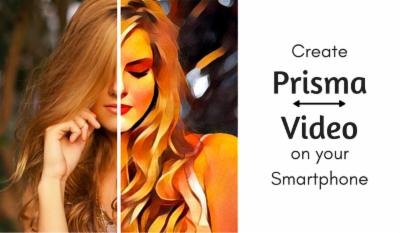

Attention, Cheval de troie dans une Application sur Google Play découverte par Eset Avant même la sortie sous Android de Prisma, une application populaire de retouche photos, Google Play Store s’était retrouvé inondé de fausses applications. Les chercheurs d’ESET ont découvert de fausses applications imitant Prisma, dont plusieurs Chevaux de Troie dangereux. Dès […]

L’ANSSI alerte sur les risques liés à Po

L’ANSSI alerte sur les risques liés à Pokémon Go Face au phénomène Pokémon Go, l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’information) a publié un bulletin de sécurité sur l’installation et l’usage de cette application. Devant l’ampleur du phénomène (près de 100 millions de téléchargements), l’application Pokémon Go pose quelques problèmes de sécurité. L’ANSSI […]

#PokemonGo hacké en moins de 2h…

#PokemonGo hacké en moins de 2h… Suricate Concept, un GIE (Groupement d’Intérêt Economique) spécialisé dans la cyber-sécurité, a publié un rapport de 10 pages sur des failles de sécurité majeures identifiées dans le nouveau phénomène de société « Pokemon Go », après avoir réussi à pirater le jeu en un temps record. L’étude intitulée « Comment on a […]

L’Internet des objets, ce piège de crist

L’Internet des objets, ce piège de cristal Encore une fois, l’actualité technologique nous démontre que l’Internet des objets est un problème de sécurité de masse en devenir. Vous le savez sans doute si vous suivez mes articles, je suis un tantinet sceptique quant à la montée de l’Internet des objets, soit le mariage entre […]

Attentat dans une église : la messagerie

Attentat dans une église : la messagerie chiffrée Telegram utilisée par un terroriste ? Selon La Voix du Nord, au moins l’un des deux auteurs de l’attentat de l’église de Saint-Étienne-du-Rouvray utilisait régulièrement la messagerie chiffrée Telegram pour communiquer avec des islamistes, et aurait posté un message une heure avant l’attentat. Il faut […]

Vous utilisez des objets connectés? Gare

Vous utilisez des objets connectés? Gare à vos données Une étude publiée par l’entreprise de cybersécurité AV-Test montre que la plupart des objets connectés testés, destinés à surveiller sa forme, sont susceptibles d’être piratés. Ils mesurent toutes les performances. Seulement voilà: d’après une étude publiée par l’entreprise de cybersécurité AV-Test le 18 juillet 2016, les objets connectés […]

La police peut-elle obliger un suspect à

La police peut-elle obliger un suspect à débloquer son iPhone avec son doigt ? Aux États-Unis, une affaire judiciaire pose la question du droit que peuvent avoir les autorités judiciaires à contraindre un suspect à débloquer son iPhone avec le capteur Touch ID qui permet d’accéder au contenu du téléphone avec les empreintes digitales. […]

Trois histoires vrais de vies inquiétées

Trois histoires vrais de vies inquiétées par du piratage informatique ciblé L’expérience le prouve : même les vieux habitués d’Internet n’arrivent pas toujours à se protéger des piratages ciblés. Étant donné que notre vie quotidienne devient de plus en plus connectée à Internet et à d’autres réseaux, la sécurité en ligne s’est convertie comme un […]

Huit bonnes pratiques pour bien sécurise

Huit bonnes pratiques pour bien sécuriser les objets connectés Il existe aujourd’hui des failles de sécurité qui permettent d’accéder au capteur, de s’y connecter et d’y collecter des informations. Comment alors se protéger contre de telles intrusions ? Le point. Gartner prédit 26 milliards d’objets connectés d’ici 2020. En 2016 ce sont 4,9 […]

Un cousin du malware Furtim cible les én

Un cousin du malware Furtim cible les énergéticiens européens SentinelOne a découvert une variante du malware Furtim qui vise les sociétés européennes dans le domaine de l’énergie. En mai dernier, des chercheurs la société EnSilo ont découvert un malware baptisé Furtim qui devait son nom à une obsession virant à la paranoïa de ne pas […]