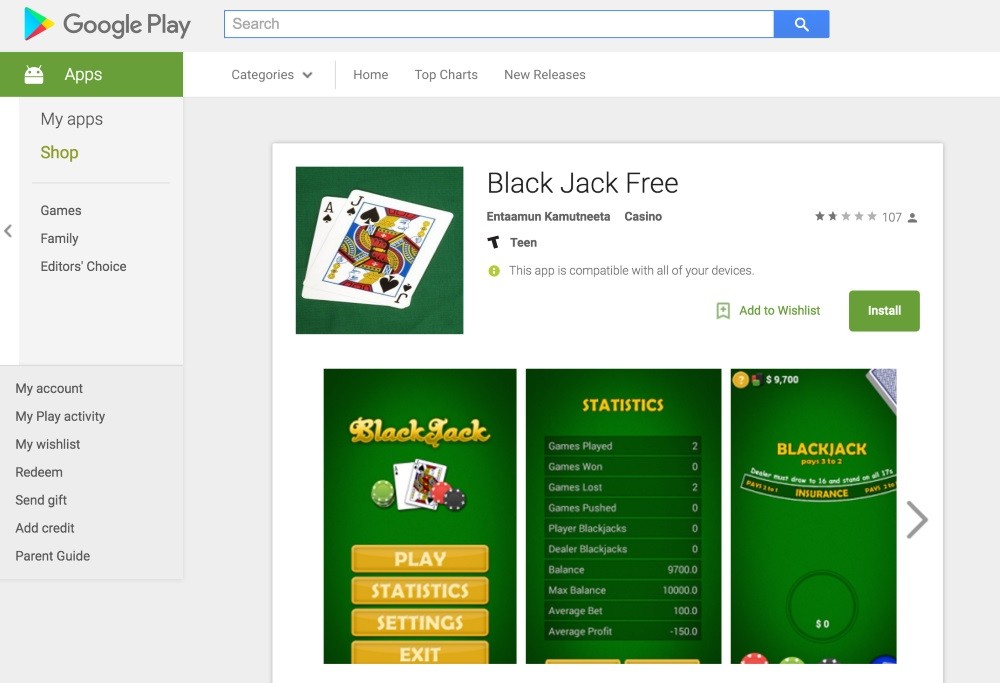

Campagne de fraude ciblant les utilisateurs American Express – Data Security BreachData Security Breach

|

Campagne de fraude ciblant les utilisateurs American Express |

| On n’apprend jamais des erreurs des autres, en tout cas, c’est qu’il faut croire après le nombre élevé d’utilisateurs American Express victimes de la plus récente attaque de phishing.

Les attaques de phishing ciblées deviennent de plus en plus difficiles à détecter. Voilà pourquoi il est important de toujours redoubler de vigilance dans la vérification d’adresses des expéditeurs, même si elles peuvent sembler venir de sources sûres. Dans l’escroquerie American Express, les pirates ont envoyé des e-mails en se faisant passer pour la société, et en reproduisant un modèle fidèle de mail de l’entreprise, ils sont allés jusqu’à créer un faux processus de configuration, pour installer une « clé personnel de protection personnel American Express. Les e-mails frauduleux exhortent les clients à créer un compte pour protéger leur ordinateur contre les attaques de phishing -quelle ironie !-. Lorsque les utilisateurs cliquent sur le lien dans le mail, la page vers laquelle ils sont redirigées, leur demande des informations privées telles que le numéro de sécurité sociale, date de naissance, nom de jeune fille de la mère, date de naissance, e-mail et tous les détails de leurs cartes American Express, y compris les codes et la date d’expiration. L’augmentation massive des attaques de ce type devrait sensibiliser les utilisateurs à ne jamais répondre à des e-mails suspects, mais il est toujours difficile de distinguer le vrai du faux, surtout si l’utilisateur n’est pas doué en informatique ou s’il ne maitrise pas bien l’Internet…[lire la suite] Notre métier : Sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la Protection des Données Personnelles (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84). Denis JACOPINI anime dans toute le France et à l’étranger des conférences, des tables rondes et des formations pour sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la protection de leurs données personnelles (Mise en Place d’un Correspondant Informatique et Libertés (CIL) dans votre établissement. Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Campagne de fraude ciblant les utilisateurs American Express – Data Security BreachData Security Breach