Découvrez le TOP 5 des arnaques informatiques les plus récurrentes au premier trimestre 2016 selon la PLCC

|

Découvrez le TOP 5 des arnaques informatiquesles plus récurrentes au premier trimestre 2016 selon la PLCC |

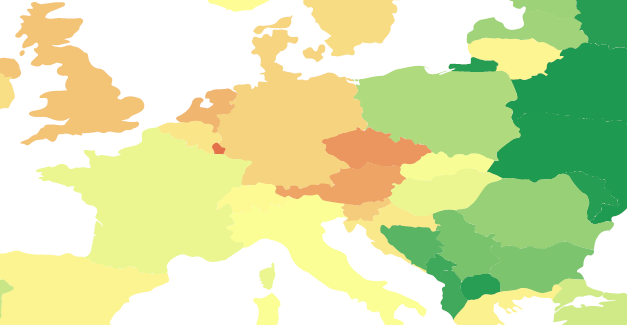

| En Côte d’Ivoire, les préjudices financiers causés par les cybercriminels se chiffrent en milliards. Dans sa stratégie de sensibilisation, la Plateforme de Lutte Contre la Cybercriminalité (PLCC) entreprend d’informer les populations sur les arnaques les plus récurrentes afin de leur permettre de ne pas tomber dans le piège.

Selon les chiffres communiqués par la PLCC, au cours de l’année 2015, le préjudice financier causé par la cybercriminalité a atteint 3 980 833 802 FCFA, contre 5 280 000 FCFA en 2015. Ce sont 1 409 plaintes qui ont été enregistrées. Elles ont abouti à l’arrestation de 205 individus, dont 159 ont été déférés au parquet. Afin d’informer davantage les populations, la PLCC a sorti les 5 types arnaques qui ont été les plus récurrentes au cours du premier trimestre 2016. 1- La Sextorsion (Enregistrement illégal de communication privée, chantage à la vidéo)Ce type d’arnaque a occasionné un préjudice de 119 millions de Franc CFA. Cette technique consiste pour un cybercriminel à se procurer une vidéo intime de sa victime et d’exercer sur elle un harcèlement dont la condition de dénouement est le paiement d’une somme d’argent. Pour y arriver, le cybercriminel s’arrange à établir une relation amicale voire amoureuse avec sa future victime, de manière à gagner son entière confiance. Par la suite, il lui demandera de lui fournir ladite vidéo (en lui demandant d’activer sa caméra au cours d’un échange par exemple), qui deviendra finalement le moyen de pression du cybercriminel. 2 – L’accès frauduleux à un système informatiqueCe type d’arnaque est généralement orienté vers les entreprises. Au premier trimestre 2016, il a causé un préjudice financier de 42.271.426 F CFA. Elle consiste pour le cybercriminel, à forcer l’accès d’un système informatique pour éventuellement voler des donner, ou causer des dégâts pour porter préjudice. 3 – L’usurpation d’identité (Utilisation frauduleuse d’élément d’identification de personne physique ou morale)L’usurpation d’identité consiste pour un individu à se faire passer pour une autre. Avec des moyens détournés, le cybercriminel réussi à soutirer des informations sensibles qu’il utilise plus tard pour effectuer des paiements, effectuer des paiements etc. Il peut même aller plus loin en engageant la personne de sa victime, par une signature d’accord par exemple, sans son consentement préalable. Ce sont 37.851.973 Franc CFA de dommages qui ont été causés par ce type d’arnaque sur la même période. Lire aussi : INTERNET : La sécurité des usagers, dernier soucis des fournisseurs d’accès en Côte d’Ivoire ? 4 – L’arnaque au faux sentimentCe type d’arnaque est en net recul, après avoir fait de nombreuses victimes à travers le monde. De plus en plus, les internautes sont plus prudents quoique des victimes continuent de se faire duper. 28.754.746 F CFA, c’est le préjudice causé par ce type d’arnaque au premier trimestre 2016. 5 – La fraude sur le porte-monnaie électroniqueAvec l’expansion des services de porte-monnaie électronique via le mobile, ce type d’arnaque a pris de l’ampleur.

Article original de Stéphane Agnini CREDIT : DR

|

Original de l’article mis en page : Regionale.info CYBERCRIMINALITE : TOP 5 des arnaques les plus récurrentes au premier trimestre 2016 selon la PLCC > Regionale.info