| Peut-on encore se passer de l’e mail dans le cadre de nos activités professionnelles ? Je ne le crois pas. Il est pratique et instantané. Cependant, peu sécurisé en standard, sans précautions, il pourrait bien vous attirer des ennuis.

Selon une étude récente de SilverSky, Email Security Habits Survey Report, 53 % des employés ont déjà reçu des données sensibles d’entreprise non cryptées par e mail ou en pièces jointes, que 21 % des employés déclarent envoyer des données sensibles sans les chiffrer et que 22 % des entreprises sont concernées chaque année par la #perte de données via e-mail.

Inquiétant vous direz-vous ? Catastrophique quand on sait que tout détenteur de données à caractère personnel est tenu à la sécurisation de ces données, conformément à la loi informatique et libertés, encadrée par la CNIL.

Et c’est encore pire quand on prend en compte les informations soumises au secret professionnel ou revêtues de confidentialité que nous échangeons quotidiennement… (plus de 100 milliards d’e-mails sont échangées chaque jour…)

Un des derniers incidents en date : la récente #divulgation des numéros de passeport de 31 leaders mondiaux…

Malgré l’évolution du contexte législatif il est bien étonnant que les entreprises ne soient pas plus nombreuses à choisir de sécuriser leurs échanges par e-mail.

Des solutions ?

Oui, heureusement, et je vais partager avec vous mes conseils :

Mettez en place des procédés de signature numérique et le chiffrement des e-mails garantissent la confidentialité d’un message.

Vous éviterez ainsi que des données sensibles ne tombent dans de mauvaises mains.

Avantage pour le destinataire : l’assurance de l’identité réelle de l’expéditeur de l’e-mail et que le contenu du message n’a pas été modifié après son envoi.

L’utilisation simultanée de ces procédés vous permettront ainsi de répondre à un besoin de Confidentialité (par le chiffrement) et un besoin d’Intégrité (par la signature électronique).

Enfin, aucun de ces deux procédés vous assurera une protection contre la fuite d’informations ou de données confidentielles à votre insu. POur cela, nous vous recommandons d’utiliser des système de « Protection contre la fuite des données » ou de « Data Leak Protection ».*

Plus d’info sur la confidentialité des e-mails ici

Nous vous conseillons les ouvrages suivants :

guide pratique, vous trouverez des conseils et un vrai savoir faire dans le domaine de l’identité Internet et de la recherche par recoupement d’informations.

|

Anti-Virus-Pack PC Sécurité

|

CYBERARNAQUES - S'informer pour mieux se protéger (Le Livre)

Denis JACOPINI Marie Nocenti (Plon) ISBN : 2259264220

Denis Jacopini, expert judiciaire en informatique diplômé et spécialisé en cybercriminalité, raconte, décrypte et donne des parades contre toutes les cyberarnaques dont chacun peut être victime.

Il est témoin depuis plus de 20 ans d'attaques de sites Internet, de piratages d'ordinateurs, de dépouillements de comptes bancaires et d'autres arnaques toujours plus sournoisement élaborées.

Parce qu'il s'est rendu compte qu'à sa modeste échelle il ne pourrait sensibiliser tout le monde au travers des formations et des conférences qu'il anime en France et à l'étranger, il a imaginé cet ouvrage afin d'alerter tous ceux qui se posent la question : Et si ça m'arrivait un jour ?

Plutôt que de présenter une longue liste d'arnaques Internet recensées depuis plusieurs années, Denis Jacopini, avec la collaboration de Marie Nocenti, auteur du roman Le sourire d'un ange, a souhaité vous faire partager la vie de victimes d'arnaques Internet en se basant sur des faits réels, présentés sous forme de nouvelles suivies de recommandations pour s'en prémunir. Et si un jour vous rencontrez des circonstances similaires, vous aurez le réflexe de vous méfier sans risquer de vivre la fin tragique de ces histoires et d'en subir les conséquences parfois dramatiques.

Pour éviter de faire entrer le loup dans votre bergerie, il est essentiel de le connaître pour le reconnaître !

Commandez sur Fnac.fr |

https://www.youtube.com/watch?v=lDw3kI7ra2s

06/04/2018 A l'occasion de la sortie de son livre "CYBERARNAQUES : S'informer pour mieux se protéger",Denis JACOPINI répond aux questions de Valérie BENHAÏM et ses 4 invités : 7 Millions de victimes de la Cybercriminalité en 2010 (Symantec) 13,8 Milions de victimes de la Cybercirminalité en 2016 (Symantec) 19,3 Millions de victimes de la Cybercriminalité en 2017 (Symantec) Plus ça va moins ça va ? Peut-on acheter sur Internet sans risque ? Si le site Internet est à l'étranger, il ne faut pas y aller ? Comment éviter de se faire arnaquer ? Comment on fait pour renifler une arnaque sur Internet ? Comment avoir un coup d'avance sur les pirates informatiques ? Quelle est l'arnaque qui revient le plus souvent ? Denis JACOPINI vous répond sur C8 avec Valérie BENHAÏM et ses invités.

Commandez sur Fnac.fr

https://youtu.be/usg12zkRD9I?list=UUoHqj_HKcbzRuvIPdu3FktA

12/04/2018 Denis JACOPINI est invité sur Europe 1 à l'occasion de la sortie du livre "CYBERARNAQUES S'informer pour mieux se protéger"

Comment se protéger des arnaques Internet

Commandez sur amazon.fr

Je me présente : Denis JACOPINI. Je suis l'auteur de ce livre coécrit avec Marie Nocenti, romancière.

Pour ma part, je suis Expert de justice en informatique spécialisé en cybercriminalité depuis 1996 et en protection des Données à Caractère Personnel.

J'anime des formations et des conférences sur le RGPD et la Cybercriminalité pour aider les organismes à se protéger des pirates informatiques et à se mettre en conformité avec la réglementation autour du numérique (dont le RGPD : Règlement Général sur la Protection des Données).

Commandez sur Fnac.fr

| Notre métier en RGPD et en CYBER : Auditer, Expertiser, Accompagner, Former et Informer |

|

|

|

|

|

|

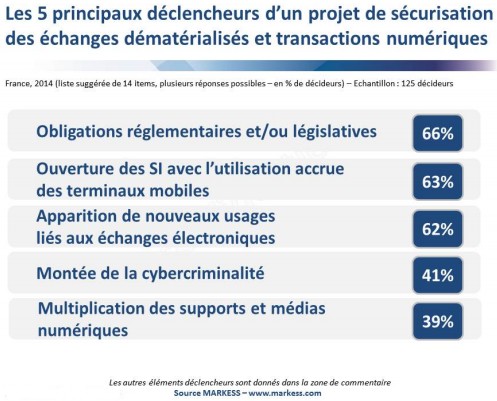

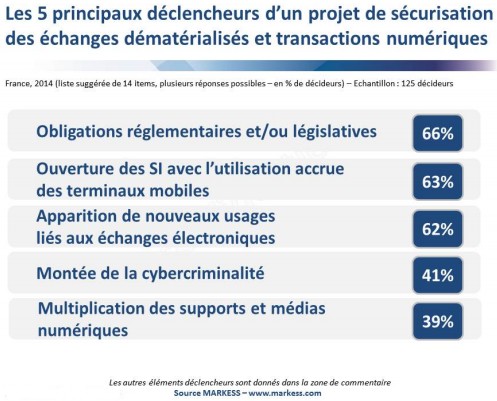

| Des dizaines de milliers de dossiers RH de fonctionnaires américains (dont certains habilités au secret défense) piratés, tout autant de documents confidentiels volés à Sony Pictures, 7 millions d’identifiants Dropbox volés et publiés en ligne, 56 millions de cartes de paiement compromises lors d’une intrusion dans le système de paiement de l’américain Home Depot, 83 millions de clients de la banque JB Morgan Chase & Co dont les données personnelles ont été piratées…, de tels chiffres sont régulièrement rapportés par les médias et renforcent clairement les besoins en sécurisation des données. Aussi, il n’est pas surprenant que 85% des décideurs interviewés par Markess fin 2014 estiment avoir de forts, voire de très forts, besoins dans ce domaine.

La société d’études indépendante spécialisée dans l’analyse des marchés du numérique et des stratégies de modernisation des entreprises et administrations, annonce la parution de sa nouvelle étude intitulée : “Solutions de confiance pour sécuriser les échanges dématérialisés et les transactions numériques” et co-sponsonsorisée par ChamberSign France, Oodrive et OpenTrust. Conduite auprès de 125 décideurs d’entreprises privées et d’administrations, elle appréhende les nouveaux risques associés à l’introduction du numérique dans les échanges et les transactions avec les employés, les clients et les partenaires, les meilleures approches pour les contrer ainsi que les solutions mises en place en regard.

Sécuriser les échanges dématérialisés et les transactions numériques en réponse à d’autres facteurs que la cybercriminalité

Rapport Lemoine(1) sur la transformation numérique, actions du G29(2) en faveur de la protection des données, règlement eIDAS(3) visant à développer les échanges numériques au niveau européen…, les initiatives sont nombreuses afin d’instaurer le climat de confiance indispensable à la mutation des organisations vers le numérique et à l’essor d’usages innovants associés. La montée de la cybercriminalité n’apparaît qu’en 4ème position des éléments déclenchant un projet de sécurisation des échanges dématérialisés et des transactions numériques. Les contraintes imposées par la loi ou des réglementations quant à la dématérialisation de certains documents ou au recours au numérique pour le traitement de nombreux processus, ainsi que l’utilisation des terminaux mobiles de type smartphone ou tablette pour accéder aux applications métiers de l’entreprise arrivent en tête de ces déclencheurs fin 2014.

De nouveaux usages avec le numérique… entraînant de nouveaux risques

L’innovation constante dans le domaine du numérique favorise également le développement de nouveaux usages adressant aussi bien le grand public que la sphère professionnelle (partenaires commerciaux, clients BtoB, fournisseurs, employés ou agents…). Ces nouveaux usages numériques déclenchent en parallèle la mise en oeuvre de projets visant à sécuriser les échanges et les transactions qu’ils génèrent.

Pour 62% des décideurs interrogés, l’apparition de nouveaux usages est un déclencheur de tels projets dans les entreprises. “La contractualisation en ligne, la dataroom virtuelle, les services en ligne pour les citoyens, le vote électronique, la saisie et la transmission d’un constat d’accident depuis un smartphone, le paiement par téléphone mobile… sont autant d’usages innovants qui répondent à de réelles attentes mais qui aussi accroissent les risques” selon Hélène Mouiche, Analyste senior auteur de cette étude chez Markess. “Or, parmi les organisations interrogées, nombre d’entre elles ne sont pas prêtes aujourd’hui à y faire face. Demain, avec le développement des objets connectés, c’est la porte ouverte à de nouveaux risques difficiles à évaluer !”.

Pour autant, la grande majorité des décideurs interviewés, et particulièrement les décideurs métiers, ont pleinement conscience que ces risques existent : près d’un décideur sur deux indique ainsi que son organisation aurait déjà évalué les risques encourus avec l’introduction du numérique dans les échanges et les transactions.

Des besoins autour de la protection des données et de la gestion de l’identité numérique

Les risques encourus sont variés (perte de données confidentielles, atteinte à l’image et à la réputation de l’entreprise, perte de confiance des clients, non respect de la vie privée, perte de la valeur authentique des documents…). Ils peuvent très rapidement entraîner des conséquences désastreuses tant pour les entreprises que pour leurs partenaires impliqués dans les échanges électroniques. Aussi, les décideurs interrogés cherchent à se prémunir en mettant en oeuvre des solutions de :

- protection et sécurisation des données :

si les données personnelles sont très souvent au coeur des enjeux de confiance, quel que soit le profil des organisations, la sécurisation de nombreux autres contenus et documents numériques – contrats, factures électroniques, commandes, bulletins de paie, pièces de marchés publics, données de santé, demandes de citoyens…, est également jugée cruciale.

- gestion des identités numériques tant au niveau des personnes que des objets connectés.

Alors que plus de 50% des décideurs interviewés mentionnent que leur organisation a déjà investi, à fin 2014, dans des solutions d’authentification par mot de passe, de certificat de signature électronique et de certificat SSL, les projets d’investissement d’ici 2016 devraient porter sur d’autres typologies de solutions plus en phase avec les évolutions en cours : coffre-fort numérique, authentification forte par téléphone mobile, gestion des identités et des accès (IAM – Identity and Access Management), chiffrement (ou cryptage) et transfert sécurisé de documents. L’étude de Markess passe en revue le recours et les projets des organisations concernant près de 20 types de solutions couvrant tout ou partie de la chaîne de la confiance numérique afin de d’identifier, accéder, authentifier, prouver, protéger et échanger les documents et contenus numériques et ainsi aider les organisations à bâtir le socle de confiance indispensable à leur transformation numérique.

(1) “La nouvelle grammaire du succès – La transformation numérique de l’économie française” – Novembre 2014

(2) Groupe des autorités européennes de protection des données dont fait partie la CNIL

(3) electronic Identification And trust Services : règlement européen, adopté le 23 juillet 2014 par le Conseil de l’UE.

Le lien pour télécharger en ligne la synthèse de l’étude : http://bit.ly/markessREF_CONFNUM14

|

Quelques articles sélectionnés par notre Expert qui pourraient aussi vous intéresser :

Les 10 conseils pour ne pas se faire «hacker» pendant l’été

Les meilleurs conseils pour choisir vos mots de passe

Victime d'un piratage informatique, quelles sont les bonnes pratiques ?

Victime d’usurpation d’identité sur facebook, tweeter ? Portez plainte mais d’après quel article de loi ?

Attaques informatiques : comment les repérer ?

Quel est notre métier ?

Former et accompagner les organismes à se mettre en conformité avec la réglementation numérique (dont le RGPD) et à se protéger des pirates informatiques.

Quel sont nos principales activités ?

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84). Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

« Mon métier consiste à mettre à votre disposition l'expérience que j'ai acquise pendant des dizaines d'années et les connaissances que je maintiens continuellement à jour par des formations, certification et diplômes permanentes car le savoir c'est comme une mise en conformité, c'est une démarche quotidienne qui permet une amélioration sur le long terme.

Denis JACOPINI »

Besoin d'un Expert ? contactez-nous

Source : http://www.infodsi.com/articles/152936/securiser-echanges-dematerialises-transactions-numeriques-est-crucial-entreprises.html

par infoDSI.com

| Notre métier en RGPD et en CYBER : Auditer, Expertiser, Accompagner, Former et Informer |

|

|

|

|

|

|

|

Ce qu’il faut savoir avant de se connecter sur du WiFi public

|

| Aéroports, hôtels, cafés… Le WiFi public est très utilisé, mais pas sans risque. 30 % des managers ont fait les frais d’un acte cybercriminel lors d’un voyage à l’étranger, selon Kaspersky Lab.

Spécialiste des solutions de sécurité informatique, Kaspersky Lab publie les résultats d’une enquête réalisée par l’agence Toluna auprès de 11 850 salariés, cadres et dirigeants dans 23 pays, sur leur utilisation de terminaux et Internet à l’étranger. Tous ont voyagé à l’international l’an dernier, à titre professionnel ou personnel. Premier constat : 82 % ont utilisé des services WiFi gratuits, mais non sécurisés (aucune authentification n’étant nécessaire pour établir une connexion réseau), depuis un aéroport, un hôtel, un café… Or, 18 % des répondants, et 30 % des managers, ont fait les frais d’un acte cybercriminel (malware, vol de données, usurpation d’identité…) lorsqu’ils étaient à l’étranger.

Droit ou devoir de déconnexion ?

« Les businessmen assument que leurs terminaux professionnels sont plus sûrs du fait de la sécurité intégrée », a souligné l’équipe de Kaspersky Lab dans un billet de blog. Et si cela n’est pas le cas, ils considèrent que ce n’est pas leur problème. Ainsi « un répondant sur quatre (et plus de la moitié des managers) pense qu’il est de la responsabilité de l’organisation, plutôt que de celle de la personne, de protéger les données. En effet, à leurs yeux, si les employeurs envoient du personnel à l’étranger, ils doivent accepter tous les risques de sécurité qui vont avec ».

Si des données sont perdues ou volées durant leur voyage, la plupart des managers seraient prêts à blâmer leur département informatique. Et ce pour ne pas avoir recommandé l’utilisation de moyens de protection comme un réseau privé virtuel (VPN), des connexions SSL ou encore la désactivation du partage de fichiers lors d’une connexion WiFi… Quant au droit à la déconnexion, lorsqu’il existe, il se pratique peu. Pour 59 % des dirigeants et 45 % des managers « intermédiaires », il y une attente de connexion quasi continue de la part de leur employeur.

Article original de Ariane Beky

Réagissez à cet article

|

Original de l’article mis en page : Les voyageurs daffaires ignorent les risques du WiFi public

| Notre métier en RGPD et en CYBER : Auditer, Expertiser, Accompagner, Former et Informer |

|

|

|

|

|

|

|

Bases essentielles pour sécuriser son site web

|

| Il faut savoir qu’internet peut se révéler vulnérable. La sécurité d’un site n’est pas à prendre à la légère, c’est quelque chose de très compliqué qui requiert des connaissances techniques approfondies afin de pouvoir identifier les vulnérabilités et mettre en place les mesures de protection nécessaires.

La sécurité d’un site web est un enjeu crucial et essentiel pour tout administrateur système soucieux de préserver et protéger son site. Les hackers sont toujours à la recherche de nouvelles failles, mais de multiples solutions de sécurité s’offrent à vous de plus simples et de plus pointues qui vous permettront de lutter contre les pirates et les hackers et protéger son site internet.

Voici quelques simples conseils sous forme d’une liste de bonnes pratiques qu’un professionnel doit appliquer à la rigueur pour se défendre des attaques automatiques et empêcher ceux qui visent votre site web d’y pénétrer :

1. Veiller sur la mise à jour de votre site web

Il faut d’abord veiller à mettre à jour correctement le serveur web qui héberge le site. Si vous faites appel à un hébergeur professionnel, c’est son travail. Par contre, si vous héberger votre site vous-même c’est à vous de faire les mises à jour nécessaires. Ensuite, le système de gestion du site doit également être à jour, ainsi que toutes les applications qui jouent un rôle dans l’administration du site.

Certains systèmes de gestion de contenu comme WordPress permettent d’effectuer facilement les mises à jour automatiquement. Comme ils offrent aussi une quantité très importante de plugins dont certains peuvent présenter des failles flagrantes. Je vous conseille alors de bien vous renseigner sur la qualité et l’efficacité d’un plugin avant de l’installer.

2. S’assurer du sauvegarde et de la protection

N’oubliez jamais d’effectuer une sauvegarde régulière pour votre site web et aussi que pour toutes les autres informations. Sa fréquence dépendra de la fréquence de la mise à jour du site, c’est-à-dire que vous devrez faire une sauvegarde de votre site à chaque fois que vous le mettez à jour. Vous vous rendrez compte de la grande valeur de cette sauvegarde le jour où votre site sera piraté malgré les précautions que vous avez prises.

Enfin, vous devez protéger l’accès au serveur web pour éviter les tentatives d’attaque du site. Par exemple, l’authentification http et l’une des pratiques sur laquelle vous pouvez compter pour protéger votre serveur web.

3. Protéger les données sensibles

Lorsque vous collectez des données personnels, mots de passe, données financières, il faut veiller sur leur sécurité mieux que tout le reste. Il s’agit non seulement d’une obligation vis-à-vis de vos utilisateurs mais aussi d’une contrainte légale.

Il est indispensable que vous chiffriez toutes les données stockées sur vos serveurs.

Il faut aussi chiffrer la connexion (SSL) pour éviter que des données soient interceptées lors de le communication entre l’utilisateur et votre site.

Vous devez faire des mots de passe l’objet d’un soin tout particulier pour assurer plus de sécurité, pour cela ils doivent être encryptés avant d’être stockés.

Comme vous devez aussi « hacher » les mots de passe avec un algorithme approprié comme «bcrypt » ou « scrypt » qui sont difficiles à être attaqués, et évitez les usuels MD5 et SHA1 qui sont plus vulnérables.

4. Vérifier la sécurité de votre hébergeur

C’est une astuce de sécurité d’ordre plus général, il est très important que votre hébergeur vous propose des versions plus récentes de Apache, MySQL et PHP. Renseignez-vous auprès de votre hébergeur ou utiliser un fichier PHP pour obtenir ces informations cruciales.

5. Créer votre site web avec Wix

Vous pouvez choisir des outils qui vont sécuriser votre site à votre place.

Pour ceux qui veulent se simplifier la vie et choisir une solution aussi sécurisé que pratique, il existe Wix. Lire la suite…

Réagissez à cet article

|

Original de l’article mis en page : Bases essentielles pour sécuriser son site web | FunInformatique

| |