Cybercriminalité : ne laissez pas les hackers faire la loi | Denis JACOPINI

|

Cybercriminalité : ne laissez pas les hackers faire la loi |

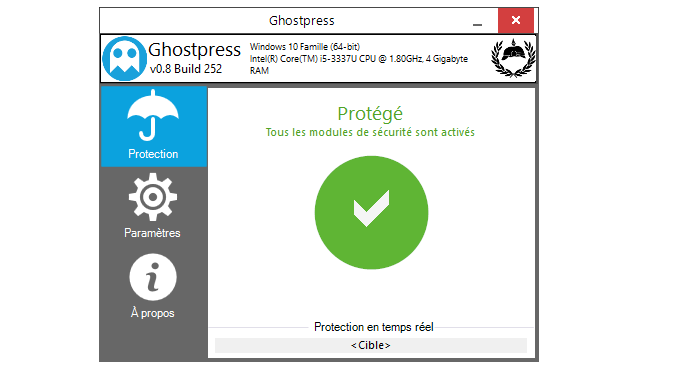

| Sécurité ne veut pas dire complexité. Il vaut mieux déployer des outils basiques, que pas d’outil du tout. Il faut également changer la façon d’appréhender la sécurité. Par exemple, le RSSI ne doit pas être une fin en soi, mais le point de départ pour avoir un plan d’action efficace et les solutions adéquates. Il va également faire le lien entre vulnérabilité des systèmes et impact sur le business.

La bataille du hacking est de plus en plus féroce, mais avec les bons outils et quelques bonnes pratiques les entreprises peuvent gagner la guerre contre la cybercriminalité C’est une réalité, nous ne pouvons pas éviter les failles de sécurité. Les cybercriminels développent sans cesse de nouveaux outils pour déjouer les mesures de sécurité mises en place par les départements informatiques des entreprises. Certains hackers vont même jusqu’à communiquer publiquement des informations sur la manière de hacker des données, banalisant ces pratiques hautement dangereuses pour les entreprises.

Dans ce contexte, les attaquants peuvent tenter et retenter de s’introduire dans les dispositifs de sécurité de l’entreprise et indiquer à leurs pairs ce qui a fonctionné ou non, jusqu’au jour où ils arriveront à leurs fins. Ce n’est, en effet, qu’une question de temps et de patience, des ressources qui font rarement défaut aux hackers.

Les RSSI : un point de départ et non une finalité en soi Embaucher un responsable de la sécurité informatique (SSI – Responsable de la Sécurité des Systèmes d’Information) représente déjà un grand pas pour une entreprise. Ce référent sécurité tranquillise les actionnaires et témoigne d’une réelle volonté de mettre la sécurité informatique dans la liste des priorités de l’entreprise. Loin d’être une mesure suffisante en elle-même, cette mesure doit être la première brique pour poser les fondations d’un système de protection durable, résistant et évolutif. Les hackers tenteront, encore et encore, à chercher une faille de sécurité… jusqu’à ce qu’ils la trouvent ! Et tel est précisément le problème : une équipe de sécurité doit réussir chaque jour à maintenir les mauvais éléments à l’écart. Un attaquant, lui, ne doit réussir qu’une seule fois.

Traduire les problématiques techniques pour qu’elles parlent aux métiers Pour accomplir leur mission et avoir un véritable impact sur l’activité, les responsables de la sécurité à tous les niveaux, soutenus par l’industrie de la sécurité, doivent être en mesure de transposer les conversations techniques sur les vulnérabilités du réseau en une discussion sur les coûts ou les opportunités pour l’entreprise proprement dite. Une fois ce pas franchi, l’entreprise peut prendre des décisions fondées concernant l’impact de ses choix.

Une nouvelle définition de la notion sécurité Il s’agit bel et bien d’améliorer les pratiques de sécurité et de permettre aux équipes qui en sont chargées de s’investir dans la mise en œuvre de procédures abouties. Aucun dispositif de sécurité n’est inviolable, c’est un fait. Il faut cependant se poser les bonnes questions, voire LA bonne question : « Parmi ce que nous surveillons déjà, que pouvons-nous utiliser pour réduire le risque à l’égard de notre activité ? » Dans la plupart des cas, la clé réside dans une meilleure exploitation des outils existants et non dans l’acquisition de nouveaux outils, un message qui réjouira toujours le conseil d’administration. Le plus gros défi n’est pas nécessairement d’accroître la sécurité, mais de la rendre plus intelligente. |

Quelques articles sélectionnés par notre Expert qui pourraient aussi vous intéresser :

Les 10 conseils pour ne pas se faire «hacker» pendant l’été

Les meilleurs conseils pour choisir vos mots de passe

Victime d'un piratage informatique, quelles sont les bonnes pratiques ?

Victime d’usurpation d’identité sur facebook, tweeter ? Portez plainte mais d’après quel article de loi ?

Attaques informatiques : comment les repérer ?

Quel est notre métier ?

Former et accompagner les organismes à se mettre en conformité avec la réglementation numérique (dont le RGPD) et à se protéger des pirates informatiques.

Quel sont nos principales activités ?

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

« Mon métier consiste à mettre à votre disposition l'expérience que j'ai acquise pendant des dizaines d'années et les connaissances que je maintiens continuellement à jour par des formations, certification et diplômes permanentes car le savoir c'est comme une mise en conformité, c'est une démarche quotidienne qui permet une amélioration sur le long terme.

Denis JACOPINI »

Besoin d'un Expert ? contactez-nous

Source : http://www.lesechos.fr/idees-debats/cercle/cercle-119704-cybercriminalite-ne-laissez-pas-les-hackers-faire-la-loi-1072763.php

1) Tout d’abord, faites le plus vite possible opposition sur votre CB

1) Tout d’abord, faites le plus vite possible opposition sur votre CB 2) Contactez votre conseiller bancaire

2) Contactez votre conseiller bancaire 3) Portez plainte au commissariat ou à la gendarmerie la plus proche.

3) Portez plainte au commissariat ou à la gendarmerie la plus proche. 4) Vous pouvez aussi appeler « Info Escroqueries »

4) Vous pouvez aussi appeler « Info Escroqueries » 5) Rechercher l’origine de l’escroquerie

5) Rechercher l’origine de l’escroquerie