| La cybersécurité est une science complexe qui croise les compétences techniques et la compréhension des mécanismes humains. L’art de la guerre numérique dépasse de très loin ce que Cash Investigation a tenté de montrer.

La cybersécurité est un sujet suffisamment sensible pour qu’il mérite d’être traité par les journalistes avec rigueur et sérieux. En la matière, l’approximation et la sous-estimation de sa complexité conduisent inévitablement à des contre-vérités médiatiques et à des biais de représentation.

C’est précisément ce que l’émission de France 2 Cash Investigation Marchés publics : le grand dérapage nous a fourni le mardi 18 octobre à 20h55, tant les approximations et les contre-vérités se succédaient à grande vitesse tout au long du reportage sur le système d’exploitation des ordinateurs du Ministère de la Défense.

Je dois avouer qu’il en faut en général beaucoup pour me choquer mais que ce beaucoup a été très vite atteint par l’équipe de Cash Investigation ! Jamais réalité n’avait été à ce point tordue et déformée dans l’unique but d’entrer par le goulot étroit du format préfabriqué de la désinformation. En clair, on a voulu se payer les balourds du Ministère de la Défense et les militaires qui ont choisi le système d’exploitation Windows (Microsoft) pour équiper leurs machines…

Un piratage en trois clics ?

Pensez donc, Madame, en trois clics et deux failles de sécurité, Élise Lucet nous démontrait qu’elle pouvait prendre le contrôle des ordinateurs du Ministère de la Défense pour déclencher dans la foulée la troisième guerre mondiale…. Il est vrai qu’elle venait de pirater sans pression l’ordinateur de l’un de ses collègues, avec l’aide de deux experts en cybersécurité de l’ESIEA. Et comme chacun le sait, si l’opération fonctionne avec la machine Windows de madame Michu, ça marchera tout pareil avec les machines de la Grande Muette.

Dans le cadre d’un renouvellement de contrat, Microsoft a remporté en 2013 le marché public du Ministère de la Défense concernant l’équipement en systèmes d’exploitations du parc informatique des Armées. Windows est donc installé sur 200 000 ordinateurs de l’armée française.

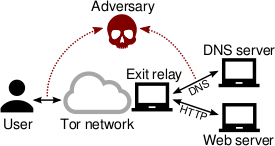

Partant de cette réalité, Élise Lucet et son équipe en ont déduit que cela constituait un choix risqué en matière de cybersécurité & cyberdéfense tant ce système d’exploitation est truffé de vulnérabilités et de Back Doors (portes dérobées) installées par les méchants espions américains de la NSA.

Le « piège » de Microsoft

En conclusion, toujours selon Élise Lucet, les militaires français sont tombés dans le piège tendu par Microsoft qui dispose désormais de toutes les entrées possibles pour la prise de contrôle à distance des ordinateurs sensibles du Ministère et de leurs secrets Défense. La théorie du complot n’est pas très éloignée dans tout cela, surtout lorsque l’hypothèse d’Élise Lucet se trouve plus ou moins confirmée par les déclarations de l’expert cryptologue Éric Filiol, retraité des services de renseignement et actuellement directeur du centre de recherche en cybersécurité de l’ESIEA.

Ce que dit Éric Filiol durant ses courtes interventions n’est pas contestable : il effectue une démonstration de prise de contrôle à distance d’un ordinateur équipé du système Windows 7 à la suite d’un clic de l’utilisateur (la cible) sur un lien malveillant transmis par mail. La démonstration qu’il donne d’une prise de contrôle n’appelle aucune critique puisqu’elle est un classique du genre, connue de tous les étudiants préparant un Master en cybersécurité.

Quelle preuve des failles de sécurité ?

C’est l’usage qui en est fait qui devient très contestable : puisque la manipulation fonctionne sur l’ordinateur doté de Windows de mon collègue journaliste (qui, au demeurant, a le clic facile et l’antivirus laxiste), c’est qu’elle fonctionne également avec l’ensemble du parc informatique relevant du Ministère de la Défense (cqfd). Preuve est donc faite de l’incompétence des services de l’État, de services chargés de la cybersécurité des infrastructures militaires et de l’ensemble des experts, ingénieurs et chercheurs qui œuvrent chaque jour en France pour sécuriser les systèmes…

Le reportage pousse encore un peu plus loin sa courageuse investigation en allant interroger très brièvement l’Officier Général Cyberdéfense, le vice Amiral Coustillière. Ce dernier est interrogé entre deux portes sur le choix improbable d’installer Windows sur des machines qui font la guerre.

White Hat au grand cœur

N’écoutant que leur sagacité et leur expertise autoproclamée, nos journalistes hackers « White Hat » au grand cœur (donc toujours du bon côté de la Force) donnent pour finir une leçon de cyberstratégie à l’Amiral responsable de la sécurité des infrastructures numériques militaires, tout en le faisant passer pour un amateur déconnecté des réalités informatiques… C’est à ce point que l’on touche au paroxysme de la désinformation du spectateur que l’on considère comme un consommateur compulsif de dysfonctionnements et malversations étatiques…

Et bien non, Madame Lucet, non, le choix de Windows n’est pas plus ou moins défendable que celui d’un système open source. Linux et ses dérivés souffrent également de vulnérabilités, subissent des attaques et des correctifs. C’est le triste destin de tout système complexe que d’avoir été créé imparfait, ouvert aux agressions extérieures exploitées par des individus mal intentionnés ou en quête d’information.

On ne clique pas tous sur les malware

Non, Madame Lucet, ce n’est pas parce qu’un de vos collègues journalistes clique facilement sur un lien malveillant que tout le monde le fait. Ce n’est pas parce que son antivirus ne détecte pas un malware qu’aucun autre antivirus ne le détectera. Ce n’est pas parce que Windows possède des vulnérabilités que les autres systèmes d’exploitation n’en possèdent pas.

Ce n’est pas parce que Microsoft a pu transmettre ou vendre certaines données aux services gouvernementaux américains que cette firme cherche obsessionnellement à piéger l’armée française. Enfin, non chère Élise, l’armée française ne découvre pas les problématiques de sécurité numérique avec votre reportage et ne sous-estime pas les risques de vol de données sensibles. C’est quelque part faire injure aux spécialistes civils et militaires qui œuvrent quotidiennement à la défense des intérêts numériques de la nation.

La cybersécurité est une science complexe qui croise les compétences techniques et la compréhension des mécanismes humains. L’art de la guerre numérique dépasse de très loin ce que ce triste reportage a tenté de montrer.

Notre métier : Sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la Protection des Données Personnelles (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84).

Denis JACOPINI anime dans toute le France et à l’étranger des conférences, des tables rondes et des formations pour sensibiliser les décideurs et les utilisateurs aux risques liés à la Cybercriminalité et à la protection de leurs données personnelles (Mise en Place d’un Correspondant Informatique et Libertés (CIL) dans votre établissement.

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|