Une série de clics suffisent à vous identifier

|

Une série de clics suffisent à vous identifier |

| Corréler l’historique des pages Web visitées aux profils Twitter permet d’identifier les internautes, expliquent des chercheurs de Princeton et de Standford. Ou quand le Big Data vient lever ce qui restait d’anonymat sur le Web.

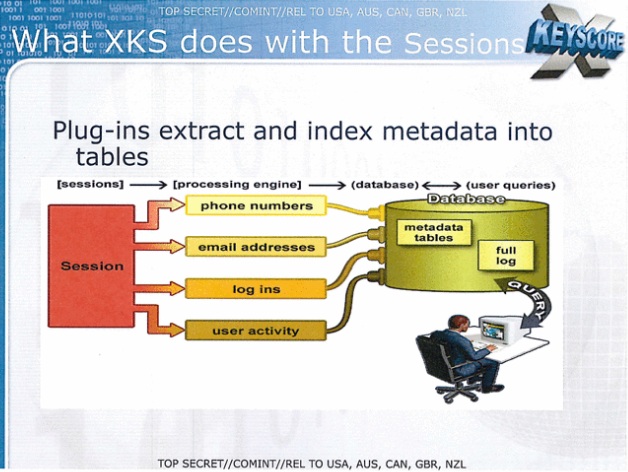

L’anonymat sur Internet, un vœu pieux ? C’est en somme la démonstration d’une équipe de chercheurs des universités de Princeton et Standford. Ces derniers ont imaginé une extension pour le navigateur Chrome qui permet aux utilisateurs de prendre conscience de l’intérêt des traces qu’ils laissent sur le Net pour des publicitaires ou des espions. L’utilitaire, appelée Footprints, collecte les liens cliqués par l’utilisateur au cours des 30 derniers jours et, à partir de ces seules informations, renvoie une liste de 15 profils Twitter susceptibles de coller à cet usage. Ensuite, l’extension s’efface d’elle-même, assurent les chercheurs. Professeur assistant à l’université de Standford, Sharad Goel explique que l’objectif de cet outil est avant tout éducatif : « nous n’envisageons pas de rendre cet outil accessible à d’autres, il s’agit avant tout de réveiller les consciences. » Un outil de ce type permettrait par exemple à une entreprise traçant déjà ses utilisateurs – soit la totalité des sites marchands notamment – de deviner l’identité des internautes, par corrélation avec leur usage d’un réseau social. En effet, si les publicitaires ou les spécialistes du marketing analysent déjà les traces laissées par les utilisateurs pour personnaliser l’expérience des clients online, ils ne sont en général pas en mesure de remonter jusqu’à l’identité réelle de l’internaute. Les chercheurs montrent que cette anonymat déjà tout relatif pourrait en pratique être levé, grâce à des analyses statistiques et au Big Data. Dis-moi ce que tu cliques, j’en déduirai qui tu esDans un billet de blog, une étudiante de Standford ayant participé à la conception de Footprints, Jessica Su, explique le principe de la méthode : « Partant de la combinaison unique de pages Web qu’un individu a visitées, nous déterminons les fils de réseau social similaires à cet historique, calculant une liste d’utilisateurs qui ont toutes les chances d’avoir produit cette série de clics. De cette façon, nous pouvons relier l’identité réelle d’une personne à un jeu de liens visités, y compris les liens qui n’ont jamais été postés publiquement sur aucun réseau social. »…[lire la suite] Denis Jacopini anime des conférences et des formations et est régulièrement invité à des tables rondes en France et à l’étranger pour sensibiliser les décideurs et les utilisateurs aux CyberRisques (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84). Nous animons conférences et formations pour sensibiliser décideurs et utilisateurs aux risques en informatique, découvrir et comprendre les arnaques et les piratages informatiques pour mieux s’en protéger et se mettre en conformité avec la CNIL en matière de Protection des Données Personnelles. Nos actions peuvent être personnalisées et organisées dans votre établissement. Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : Une série de clics et Twitter suffisent à vous identifier