| Pour le Conseil national du numérique, le Privacy Shield doit être « renégocié » car l’accord n’offre pas de garanties suffisantes à la protection des données.

A l’occasion du premier bilan annuel du Privacy Shield et de ses garanties, le Conseil national du numérique (CNNum) exprime sa divergence.

L’accord de transfert d’une partie des données entre l’Union européenne et les Etats-Unis, qui a succédé au dispositif Safe Harbor à partir du 1er août 2016, « doit être renégocié », selon le comité consultatif d’experts en charge d’éclairer les pouvoirs publics sur le numérique.

Celui-ci dit partager les inquiétudes d’autres organisations comme les CNIL européennes (fédérées à travers le G29), la commission des libertés civiles du Parlement européen et des associations de défense des droits.

« Le Privacy Shield présente un trop grand nombre de zones d’ombre et ne donne pas suffisamment de garanties à la protection des données personnelles des Européens », souligne par voie de communiqué le CNNum.

L’accord en l’état est « faible, susceptible d’annulation sur les mêmes fondements que son prédécesseur ».

Le Safe Harbor avait été invalidé fin 2015 par la Cour de justice de l’Union européenne (CJUE).

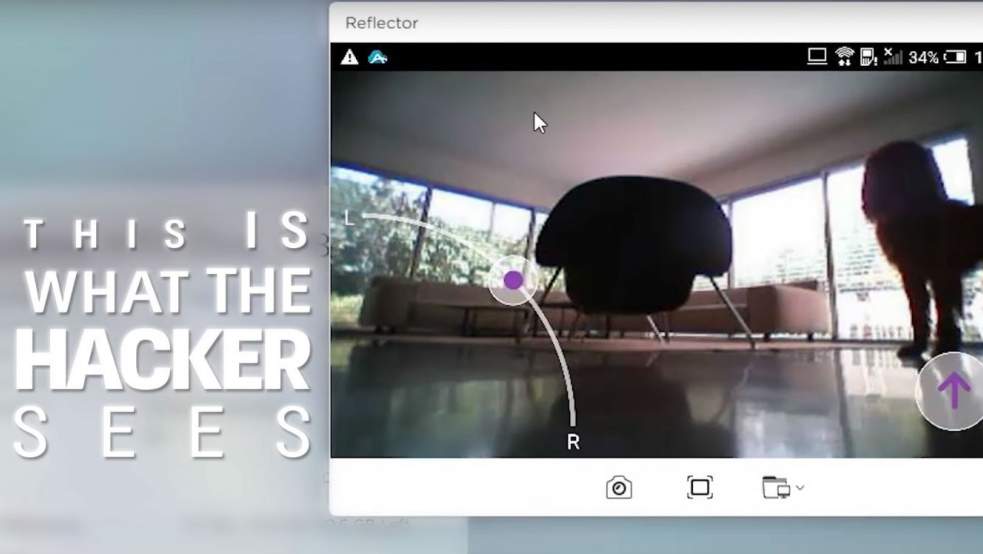

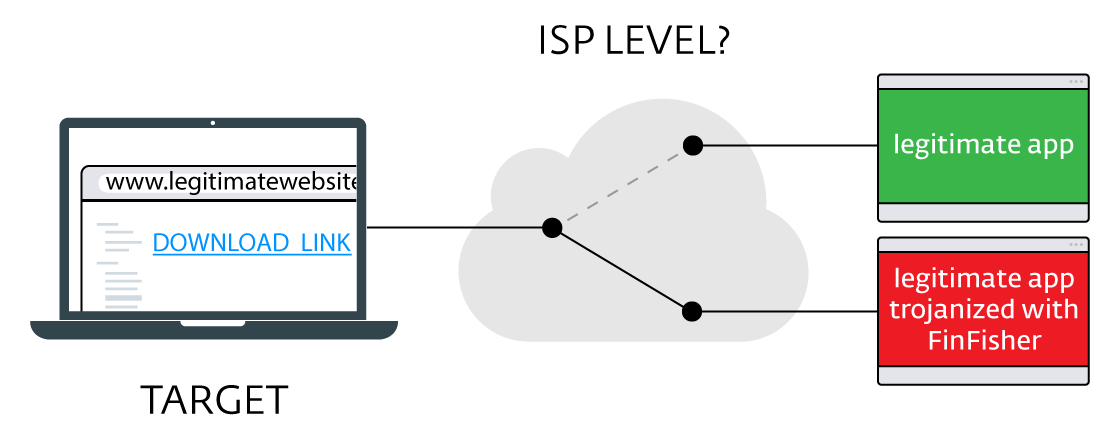

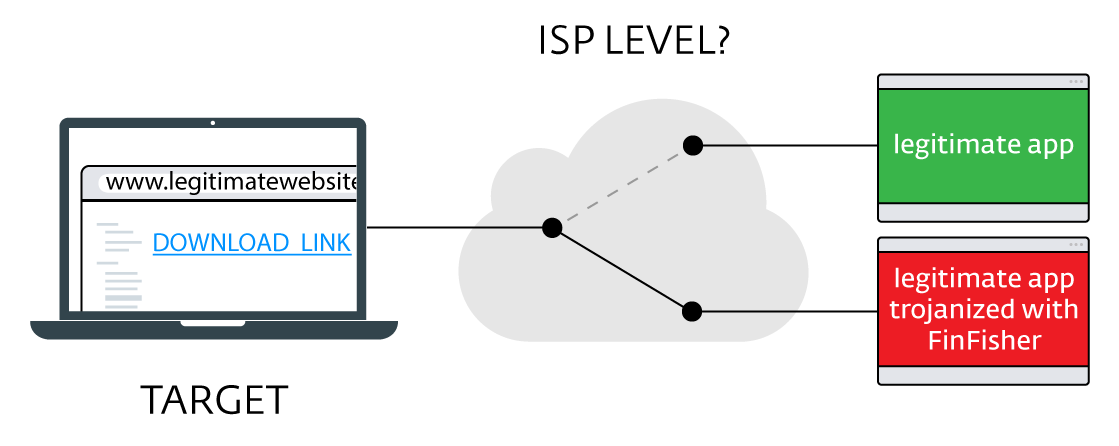

La collecte massive et indifférenciée de données pratiquée par les services de renseignement américain, une pratique mise à jour par les révélations d’Edward Snowden relative au cyberespionnage américain, était au coeur de ce dossier.

Le Privacy Shield n’offrirait toujours pas de garanties satisfaisantes dans ce domaine.

Bouclier percé ?

Lors de négociations qui ont précédé l’adoption du Privacy Shield en juillet 2016, la Commission européenne avait obtenu des autorités américaines une avancée présumée : la collecte de masse de données devait être écartée au profit d’une collecte ciblée.

Mais cette avancée n’est qu’une « simple directive présidentielle » prise par l’ancien locataire de la Maison Blanche, Barack Obama, souligne le CNNum dans son communiqué. Sur le fond, « le droit américain reste largement inchangé » en la matière.

« Les évolutions législatives et jurisprudentielles récentes, combinés à la position affichée par la nouvelle administration [Trump] » sont « un signal politique particulièrement préoccupant. »

Le CNNum fait notamment référence aux évolutions à venir de la législation américaine en matière de données, dont le titre VII du FISA Amendments Act (FAA).Il est censé expirer à la fin de l’année mais pourrait être reconduit.

Ces dispositions incluent la controversée « section 702 », qui autorise la surveillance large de tout ressortissant d’un pays étranger.

Une section qui a notamment servi de fondement aux programmes de surveillance Prism et Upstream de la National Security Agency (NSA) que Snowden avait dévoilés à partir de mi-2013.

Le Conseil national du numérique s’inquiète également de « la vacance de postes clés en charge de la supervision du dispositif côté américain » et de « l’effectivité des mécanismes de recours. »

Des problématiques de souveraineté sont également soulevées par l’organisation.

Les données constituent un actif essentiel de l’économie numérique. Or les flux de données d’Europe sont « massivement captés par les États-Unis », souligne l’organisation.

Cette asymétrie des transferts de data avait déjà été constaté dans le cadre du Safe Harbor…[lire la suite]

Besoin d’un formateur RGPD ? Besoin de former votre futur DPO ? Contactez-nous

A Lire aussi :

Règlement (UE) 2016/679 du Parlement européen et du Conseil du 27 avril 2016

DIRECTIVE (UE) 2016/680 DU PARLEMENT EUROPÉEN ET DU CONSEIL du 27 avril 2016

Le RGPD, règlement européen de protection des données. Comment devenir DPO ?

Comprendre le Règlement Européen sur les données personnelles en 6 étapes

Notre sélection d’articles sur le RGPD (Règlement Européen sur la Protection des données Personnelles) et les DPO (Délégués à la Protection des Données)

Notre métier : Vous accompagner dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel.

Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84)

Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

Réagissez à cet article

|