L’ONU veut faire enregistrer tous les drones du monde sur une base de données globale

|

L’ONU veut faire enregistrer tous les drones du monde sur une base de données globale |

| L’ONU nous a présenté il y a peu son dernier projet aussi ambitieux que difficile à mettre en place : son agence spécialisée dans les appareils volants, l’Organisation de l’aviation civile internationale, souhaite rendre l’enregistrement de drones sur une base de données mondiale obligatoire. Le processus est supposé rendre les lois internationales plus faciles à appliquer que les réglementations nationales qui peuvent différer grandement d’un pays à l’autre.

Et la situation fait écho à un récent combat mené par les amateurs de drones aux Etats-Unis, qui viennent d’obtenir gain de cause dans l’affaire qui les opposait à la Federal Aviation Administration. Cette dernière souhaitait imposer à tous les américains détenteurs de ce genre d’appareils l’enregistrement officiel sur des bases de données locales. Or, la décision finale fait que seuls les drones commerciaux seront concernés par la mesure, ce qui laisse aux hobbyistes leur liberté. Reste à savoir s’ils seraient également en mesure de contester une décision à plus grande échelle…[lire la suite] NOTRE MÉTIER :

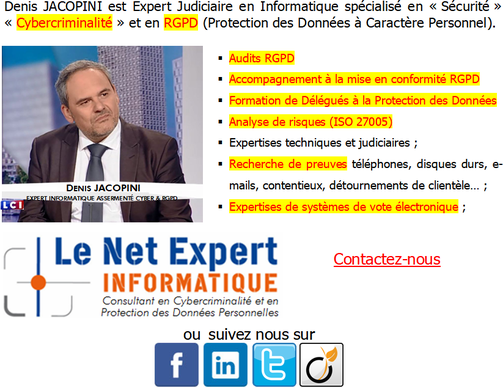

FORMATIONS EN CYBERCRIMINALITE, RGPD ET DPO : En groupe dans la toute la France ou individuelle dans vos locaux sous forme de conférences, ou de formations, de la sensibilisation à la maîtrise du sujet, découvrez nos formations ; EXPERTISES TECHNIQUES : Pour prouver un dysfonctionnement, dansl e but de déposer plainte ou de vous protéger d’une plainte, une expertise technique vous servira avant procès ou pour constituer votre dossier de défense ; COLLECTE & RECHERCHE DE PREUVES : Nous mettons à votre disposition notre expérience en matière d’expertise technique et judiciaire ainsi que nos meilleurs équipements en vue de collecter ou rechercher des preuves dans des téléphones, ordinateurs et autres équipements numériques ; AUDITS RGPD / AUDIT SÉCURITÉ / ANALYSE D’IMPACT : Fort de notre expérience d’une vingtaine d’années, de notre certification en gestion des risques en Sécurité des Systèmes d’Information (ISO 27005) et des formations suivies auprès de la CNIL, nous réaliseront un état des lieux (audit) de votre installation en vue de son amélioration, d’une analyse d’impact ou de sa mise en conformité ; MISE EN CONFORMITÉ CNIL/RGPD : Nous mettons à niveau une personne de votre établissement qui deviendra référent CNIL et nous l’assistons dans vos démarches de mise en conformité avec le RGPD (Réglement Européen relatif à la Protection des Données à caractère personnel). Besoin d’un Expert ? contactez-nous NOS FORMATIONS : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles (Numéro formateur n°93 84 03041 84 (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle)

|

Source : L’ONU veut faire enregistrer tous les drones du monde sur une base de données globale | KultureGeek