La carte d’identité biométrique ne protège pas les données personnelles

|

La carte d’identité biométrique ne protège pas les données personnelles |

| Invité sur les ondes de l’émission matinale Expresso ce mardi 13 juin 2017, Chawki Gaddes, président de l’instance nationale de la protection des données personnelles Tunisienne souligne que le projet de loi relatif à la carte d’identité biométrique présente certains risques sur la vie privée et la protection des données des citoyens. Ceci est valable au niveau des contenus comme à celui des mécanismes de leur création, utilisation et gestion, particulièrement avec les nouvelles technologies d’information et de communication.

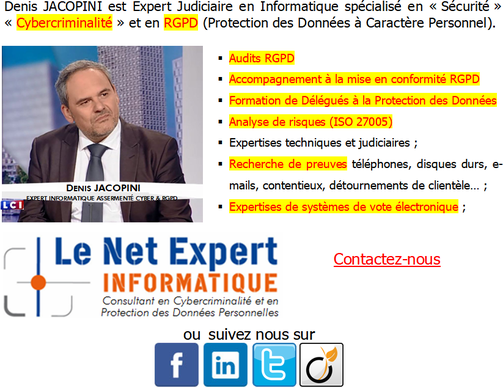

Il a aussi attiré l’attention sur le fait que la reconnaissance automatique des personnes constitue une source d’inquiétude en l’absence du cadre légal judicieux pour la protection des libertés et des droits des personnes. A ce stade il ajoute qu’il est nécessaire de prévoir la mise en place du cadre légal pour les utilisations possibles et autorisées de la carte d’identité biométrique. Quant à l’adresse de la personne sur sa carte d’identité, Chawki Gaddes considère ceci absurde et inacceptable, vu que l’adresse n’est pas un constituant d’identité et que ça pourrait changer. Sur la même question d’absence de cadre légal, le président de l’instance nationale de la protection des données personnelles a appelé à la nécessité de mettre en place une loi spéciale relative au système des renseignements. Ce dernier est très important, tout Etat dans le monde entier dispose d’un système de renseignement et procède aux opérations d’écoutes téléphoniques, c’est pour cela qu’il faut prévoir une loi convenable, qui permet à l’Etat de protéger la sécurité et la défense nationale…[lire la suite] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Chawki Gaddes : La carte d’identité biométrique ne protège pas les données personnelles