Votre voix pour remplacer vos mots de passe

|

Votre voix pour remplacer vos mots de passe |

| La Banque Postale est la première institution à avoir obtenu l’autorisation de la Commission nationale informatique et libertés (CNIL) pour tester en France une technologie évaluant la voix de ses clients pour leur permettre de se connecter à leur compte en ligne.

La Banque postale inscrit son innovation dans un nouveau service de paiement en ligne baptisé « Talk to Pay » (littéralement « parler pour payer »). Un dispositif qui se rapproche de l’outil mis en ligne pendant l’été 2016 par MasterCard, qui permet de confirmer un paiement en ligne grâce à la reconnaissance faciale. [youtube https://www.youtube.com/watch?v=hWeUt6qOpG4]

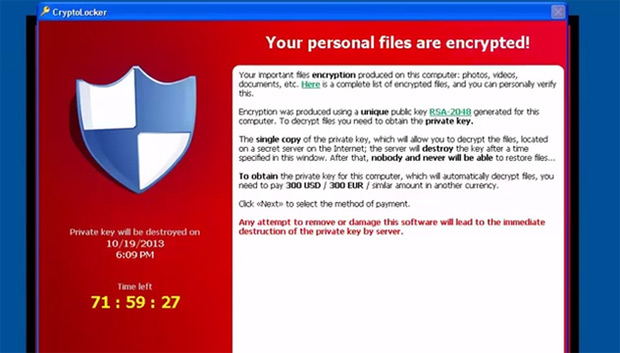

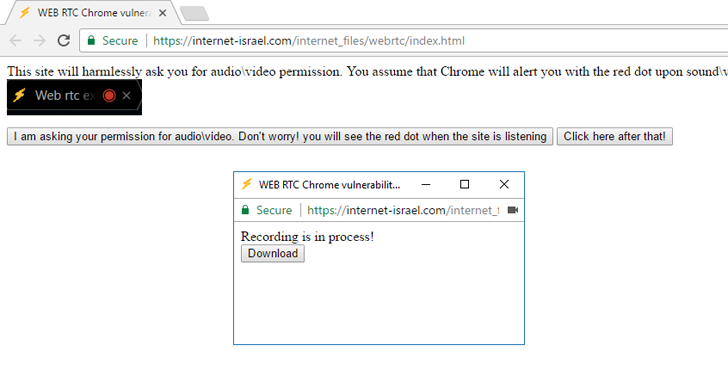

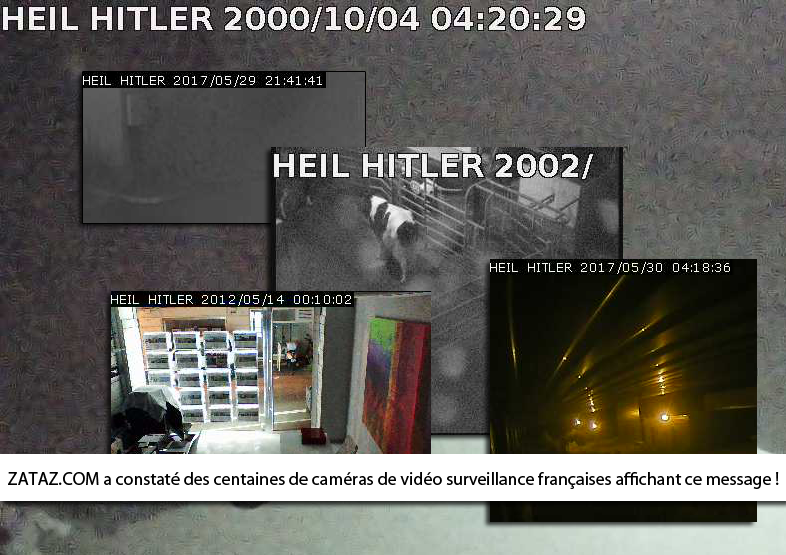

Commentaire de Denis JACOPINI : Un pas de plus vers la biométrie qui, comme les objets connectés, peut nous faire vivre certes dans un monde connecté mais également dans un monde piraté. Du jour au lendemain nos informations biométriques (empreintes, iris, voix…) peuvent se retrouver piratées et recopiés sans compter que la voix peut changer avec le temps et avec les saisons (rhume, allergie, ).

Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions d’expertises, d’audits, de formations et de sensibilisation dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Source : Cybersécurité : les 6 techniques qui pourraient remplacer le mot de passe