La réalité virtuelle utilisée pour décrypter les scènes de crime

|

La réalité virtuelle utilisée pour décrypter les scènes de crime |

| La gendarmerie a développé une technique permettant de naviguer dans une scène de crime numérisée à l’aide d’un scanner laser.

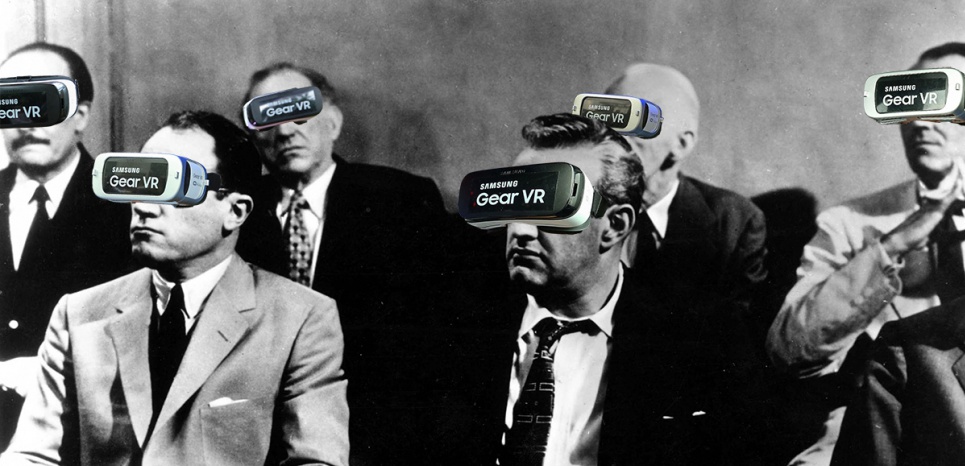

Après le jeu vidéo, la réalité virtuelle va-t-elle bousculer la Justice ? En mai dernier, l’université de Staffordshire au Royaume-Uni a commencé à utiliser des casques de réalité virtuelle pour plonger les jurés sur des scènes de crimes recréées en trois dimensions. Enfiler le casque permet de se projeter dans une scène et de s’y déplacer. « Nous voulons trouver la meilleure solution pour aider le système de justice pénale en aidant les jurés à mieux comprendre ces crimes », explique le médecin légiste Caroline Sturdy Colls, à la BBC.L’expérimentation a donné des idées à l’Institut de recherche criminelle de la gendarmerie nationale (IRCGN), qui vient de développer la même technique de déplacement dans des scènes de crimes numérisées en réalité virtuelle. Disposant déjà d’outils de numérisation, l’institut est désormais capable de l’exporter pour le visionner en réalité virtuelle sur un casque embarquant un smartphone. 1h30 pour reproduire une scène de crime

Depuis un peu plus de dix ans, l’IRCGN utilise un scanner laser capable de modéliser n’importe quelle scène en trois dimensions. La technique a été utilisée pour la première fois en décembre 2006, sur les lieux d’un carambolage monstre en Vendée qui avait impliqué une quarantaine de véhicules. Depuis, il revient de plus en plus sur des scènes d’accidents mais aussi de crimes. Le scanner laser – le Focus 3D de la marque allemande Faro – permet de numériser une scène d’un premier point de vue en 2 à 5 minutes, en fonction de s’il capte (ou non) les couleurs. Pour reproduire l’intégralité d’un lieu et des éléments présents, les spécialistes de la gendarmerie doivent effectuer entre 10 et 90 scans.

« Il nous faut environ une heure et demi pour reproduire une scène », explique le chef d’escadron Christophe Lambert. « C’est beaucoup plus rapide que de réaliser des croquis, et cela permet ensuite de retrouver tous les détails, avec une précision de 3 mm à 25 m. »

Sur son ordinateur, le gendarme montre le rendu d’une scène de crime dans un garage, scène qu’il est possible de visionner sous n’importe quel angle, où l’on peut se déplacer numériquement mais aussi de zoomer sur des détails (un tournevis qui traîne, un étui négligé au sol, etc.)…[lire la suite] Notre métier : Vous aider à vous protéger des pirates informatiques (attaques, arnaques, cryptovirus…) et vous assister dans vos démarches de mise en conformité avec la réglementation relative à la protection des données à caractère personnel. Par des actions de formation, de sensibilisation ou d’audits dans toute la France et à l’étranger, nous répondons aux préoccupations des décideurs et des utilisateurs en matière de cybersécurité et de mise en conformité avec le règlement Européen relatif à la Protection des Données à caractère personnel (RGPD) en vous assistant dans la mise en place d’un Correspondant Informatique et Libertés (CIL) ou d’un Data Protection Officer (DPO) dans votre établissement.. (Autorisation de la Direction du travail de l’Emploi et de la Formation Professionnelle n°93 84 03041 84) Plus d’informations sur : https://www.lenetexpert.fr/formations-cybercriminalite-protection-des-donnees-personnelles

|

Original de l’article mis en page : La réalité virtuelle, nouvel outil pour décrypter les scènes de crime