Détecter les futurs terroristes sur Internet ? L’Europe veut s’inspirer d’Israël

|

Détecter les futurs terroristes sur Internet ? L’Europe veut s’inspirer d’Israël |

| Le coordinateur de l’anti-terrorisme pour lUnion européenne, Gilles de Kerchove, s’est rendu en Israël pour trouver des solutions technologiques qui permettraient de détecter automatiquement des profils suspects sur les réseaux sociaux, grâce à des algorithmes de plus en plus intrusifs.

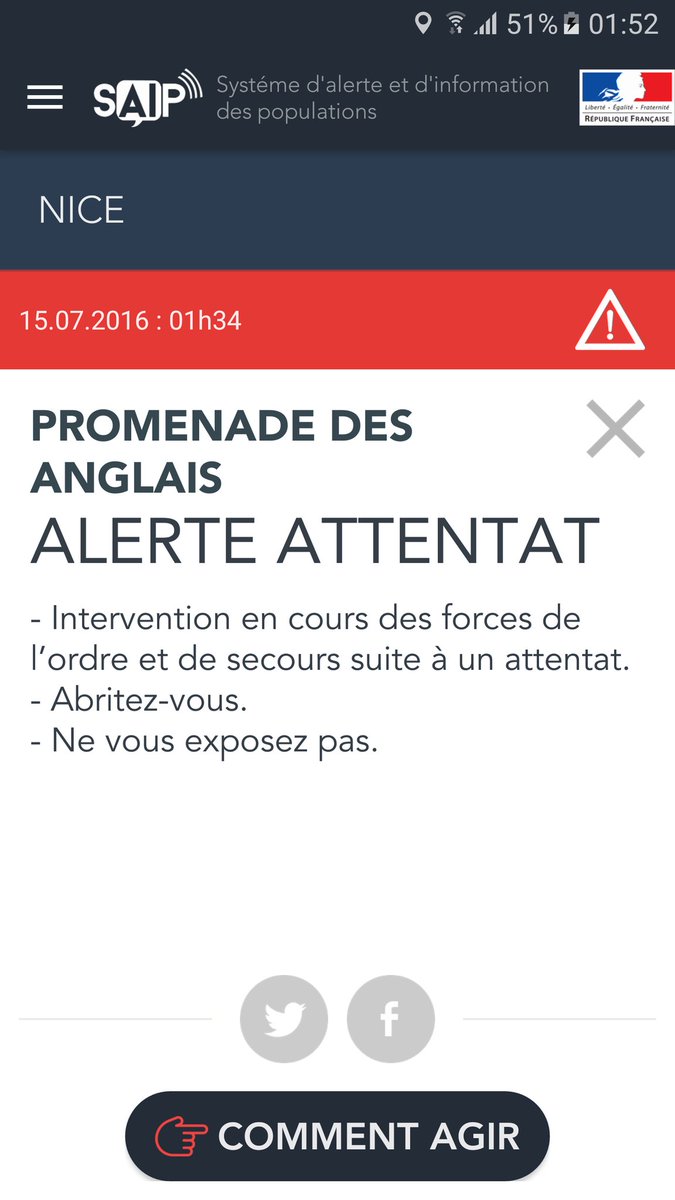

Plus les attentats en Europe se multiplient, plus on découvre que les profils psychologiques et sociaux des kamikazes et de leurs associés sont très divers, jusqu’à paraître indétectables. Le cas de Mohamed Lahouaiej-Bouhlel, dont on ne sait pas toujours très bien s’il s’agit d’un déséquilibré qui se cherchait un modèle ultra-violent à imiter, ou d’un véritable djihadiste islamiste radicalisé à une vitesse inédite, laisse songeur. Bisexuel, amant d’un homme de 73 ans, mangeur de porc, aucune connexion connue avec des réseaux islamistes… l’auteur de l’attentat de Nice était connu des services de police pour des faits de violence de droit commun, mais n’avait rien de l’homme que l’on pourrait soupçonner d’organiser une tuerie motivée par des considérations idéologiques. Or c’est un problème pour les services de renseignement à qui l’on demande désormais l’impossible, à la Minority Report, c’est-à-dire de connaître à l’avance le passage à l’acte d’un individu, pour être capable de l’appréhender avant son méfait, même lorsqu’objectivement rien ne permettait de présager l’horreur.

C’EST POUR ÇA QUE JE SUIS ICI. NOUS SAVONS QU’ISRAËL A DÉVELOPPÉ BEAUCOUP DE MOYENS DANS LE CYBER « Nous savons qu’Israël a développé beaucoup de moyens dans le cyber », pour faire face aux attaques d’Israéliens par des Palestiniens, ajoute le haut fonctionnaire européen, et l’UE veut s’en inspirer.

ÉTABLIR DES PROFILS SOCIOLOGIQUES ET SURVEILLER LES COMMUNICATIONS Selon un officiel israélien interrogé par l’agence de presse, il s’agit d’établir constamment des profils types de personnes à suspecter, en s’intéressant non plus seulement aux métadonnées qui renseignent sur le contexte des communications et les habitudes d’un individu, mais bien sur le contenu-même des communications sur les réseaux sociaux. Mis à jour quotidiennement au gré des nouveaux profils qui émergent, des paramètres comme l’âge de l’internaute, sa religion, son origine socio-économique et ses liens avec d’autres suspects, seraient aussi pris en compte par les algorithmes israéliens — ce qui semble difficilement compatible en Europe avec les textes internationaux protégeant les droits de l’homme, que l’Union européenne s’est engagée à respecter.

DES BOÎTES NOIRES TOUJOURS PLUS INTRUSIVES ? En somme, c’est exactement ce que nous redoutions avec les fameuses boîtes noires permises par la loi Renseignement en France, dont le Conseil constitutionnel n’a su que dire, et qui se limitent officiellement aux métadonnées. Là aussi, il s’agit d’utiliser des algorithmes, dont on ne sait pas du tout sur quoi ils se basent, pour détecter des profils suspects. Il vise tout d’abord à réaliser une première détection sommaire des profils suspects, puis à déterminer parmi eux ceux qui doivent faire l’objet d’une surveillance individualisée. C’est exactement ce que prévoit la loi Renseignement, qui autorise l’installation de boîtes noires chez les FAI ou les hébergeurs et éditeurs pour détecter des comportements suspects d’anonymes, avant de permettre une identification des personnes dont il est confirmé qu’elles méritent une attention particulière. En Israël, le ratio serait d’environ 20 000 personnes considérées suspectes pour 1 million d’internautes, sur lesquelles ressortiraient entre 10 et 15 profils nécessitant une surveillance étroite.

CHRISTIAN ESTROSI DÉJÀ INTÉRESSÉ L’information de Reuters confirme ce qu’indiquaient Les Échos le week-end dernier dans un reportage bien informé. « L’Etat hébreu, dont la population a connu sept guerres et deux Intifada depuis sa création, est bel est bien devenu un cas d’école, dans sa façon de gérer une situation d’insécurité permanente. Une expertise dans la mire des décideurs européens », écrivait le quotidien, Il précisait qu’en février dernier, l’ancien maire de Nice et actuel président de la région Provence-Alpes-Côte d’Azur, Christian Estrosi, s’était déjà rendu en Israël, où il aurait rencontré le PDG de la société Eagle Security and Defense, Giora Eiland, qui est aussi ex-directeur du Conseil de sécurité nationale israélien. Lors de cette visite, Christian Estrosi aurait insisté sur la nécessité « d’être à la pointe de la lutte par le renseignement contre la cybercriminalité lorsqu’on sait que la radicalisation se fait par le biais des réseaux sociaux ». On imagine que cette conversation lui est revenue en mémoire lorsque sa ville a été meurtrie. Article original de Guillaume Champeau

|

Original de l’article mis en page : Détecter les futurs terroristes sur Internet ? LEurope veut sinspirer dIsraël – Politique – Numerama