| Un rapport publié par l’agence de la sécurité sanitaire met en garde les parents sur l’exposition des enfants aux ondes. Elle recommande un usage modéré et encadré des technologies sans fil. Elle suggère aussi une révision de la réglementation.

Attention aux technologies sans fil ! Telle est la mise en garde que vient de formuler l’agence nationale de sécurité sanitaire de l’alimentation, de l’environnement et du travail (Anses) ce vendredi, dans un rapport portant sur le sujet hautement sensible de l’exposition aux radiofréquences et à la santé des enfants. Dans celui-ci, elle note « des effets possibles sur les fonctions cognitives et le bien-être » et recommande de limiter et d’encadrer l’usage de ces technologies.

Dans le cadre de ce travail, ce sont les enfants de moins de six ans qui ont fait l’objet d’un suivi particulier. L’Anses avait été saisie par les pouvoirs publics afin de vérifier si les dispositions réglementaires à propos des appareils radioélectriques destinés aux plus jeunes sont suffisamment protectrices en matière de santé et de sécurité. Il ressort que « les enfants pouvaient être plus exposés que les adultes » du fait de leurs spécificités morphologiques et anatomiques.

C’est ce que détaille à France Info Olivier Merckel, chargé de l’évaluation des risques. « Les enfants sont plus exposés que les adultes aux champs électromagnétiques : l’épaisseur du crâne chez les enfants est plus petite que chez les adultes donc on a une exposition globale plus importante ». En outre, les « caractéristiques de certains de leurs tissus » contribuent à cette vulnérabilité accrue. Il faut donc redoubler de vigilance quant à l’exposition des petits.

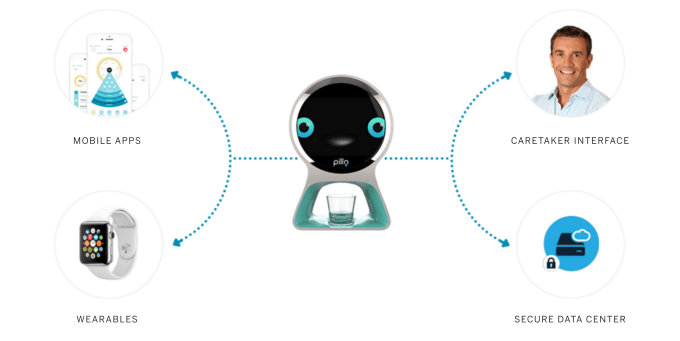

Le problème, c’est la généralisation des équipements de transmissions sans fil dans leur environnement. « Les données disponibles sur l’exposition montrent une forte expansion de l’usage des nouvelles technologies sans-fil, notamment chez les très jeunes enfants », relève le rapport. Il y a le smartphone, il y a la tablette, il y a les objets connectés, il y a le babyphone, il y a les jouets radiocommandés… et beaucoup d’autres appareils dédiés à la surveillance du petit ou à l’occuper.

LES ENFANTS SONT PLUS EXPOSÉS QUE LES ADULTES

Or, on le devine aisément : plus la source émettrice est proche, plus l’intensité et la quantité du rayonnement sont élevées. En la matière, des appareils comme des smartphones ou des babyphones peuvent légitimement constituer une source d’inquiétude, car ils sont en général très près de la tête — que ce soit pour parler au téléphone ou bien pour entendre les bruits de bébé et s’assurer que tout va bien.

QUELS EFFETS POTENTIELS ?

L’Anses souligne toutefois que « les données actuelles ne permettent pas de conclure à l’existence ou non d’un effet des radiofréquences chez l’enfant sur le comportement, les fonctions auditives, les effets tératogènes et le développement, le système reproducteur, les effets cancérogènes, le système immunitaire, la toxicité systémique ». Des études plus approfondies seront sans doute nécessaires.

L’Anses mentionne toutefois deux cas où à un effet des radiofréquences est possible : les fonctions cognitives d’abord. « Les résultats montrant des effets aigus se basent sur des études expérimentales dont la méthodologie est bien maîtrisée », note le rapport. Un effet négatif sur le bien-être peut aussi être envisagé, même s’il « pourrait cependant être lié à l’usage du téléphone mobile plutôt qu’aux radiofréquences qu’ils émettent ». Bref ce serait plus ce serait la manière dont on s’en sert le problème.

UN USAGE RAISONNABLE

Est-ce que cela veut dire qu’il faut tenir les enfants loin de ces sources d’émission ? En clair, faut-il les priver de portable jusqu’à un âge avancé, retirer les jouets high tech et vérifier que la chambre n’est pas trop exposée ? Pour Olivier Merckel, il faut prendre quelques mesures, mais ne pas non plus exagérer. Les jeunes de moins de 13 ans peuvent passer « quelques appels, quelques SMS par jour » mais « certainement pas plusieurs heures ».

Un usage maîtrisé. Tel est donc le conseil général donné par l’Anses à l’attention des parents. « L’Agence recommande aux parents d’inciter leurs enfants à un usage raisonnable du téléphone mobile, en évitant les communications nocturnes et en limitant la fréquence et la durée des appels ». Mais des actions doivent aussi être engagées du côté des pouvoirs publics, au niveau français ou européen.

UNE RÉGLEMENTATION À REVOIR

Pour l’Anses, il convient d’actionner plusieurs leviers, à commencer par l’obligation de soumettre l’ensemble des dispositifs radioélectriques, et notamment ceux destinés aux enfants, « aux mêmes obligations réglementaires en matière de contrôle des niveaux d’exposition et d’information du public que celles encadrant les téléphones mobiles ». L’agence demande aussi de reconsidérer les niveaux de référence visant à limiter l’exposition environnementale.

Les pouvoirs publics doivent également « réévaluer la pertinence du débit d’absorption spécifique (DAS) ». Il s’agit d’un indicateur utilisé pour l’établissement des valeurs limites d’exposition des personnes, à des fins de protection contre les effets sanitaires connus et avérés (effets thermiques) des radiofréquences. Il convient également de « développer un indicateur représentatif de l’exposition réelle des utilisateurs de téléphones mobiles », « quelles que soient les conditions d’utilisation ».

UN DÉBAT PERMANENT

La question des ondes et de leurs effets potentiels sur la santé a donné lieu à une littérature scientifique abondante. L’Anses elle-même publiait déjà en octobre 2013 un avis dans lequel elle notait à l’absence d’effets avérés sur la santé mais suggérait quand même de prendre des mesures de précaution, en particulier du côté des enfants et des utilisateurs intensifs. La publication avait toutefois fait l’objet de critiques dans la société civile, au sein d’associations spécialisées.

Deux ans auparavant, le centre international de recherche sur le cancer déclarait que les champs électromagnétiques de radiofréquence sont peut-être cancérogènes. Mais là encore, les conclusions avaient été discutées. Ainsi, des organisations professionnelles avaient estimé que le risque soulevé par les experts n’avait pas été clairement démontré par un lien évident de cause à effet et, que de ce fait, la poursuite des travaux scientifiques est indispensable.

Article original de Julien Lausson

Réagissez à cet article

|