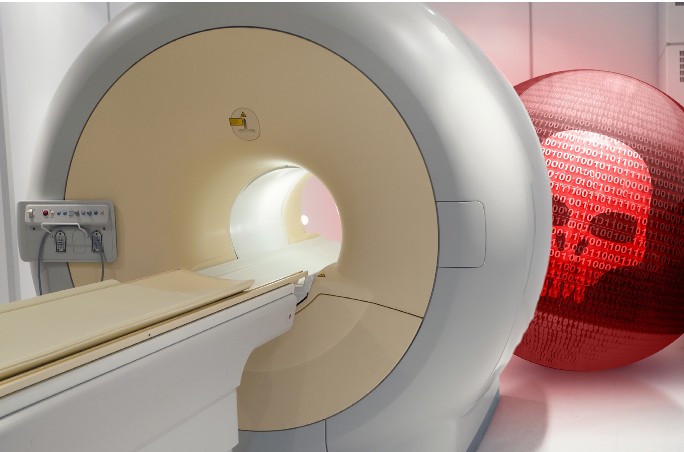

Risques d’infection dans le médical des Objets Connectés

|

Risques d’infection dans le médical des Objets Connectés |

| La faible sécurité des équipements de santé connectés entraîne la résurgence des vieux virus comme Conficker.

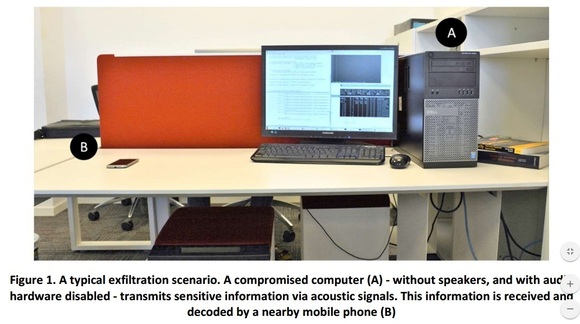

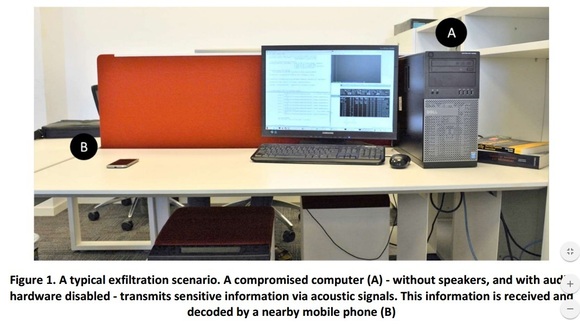

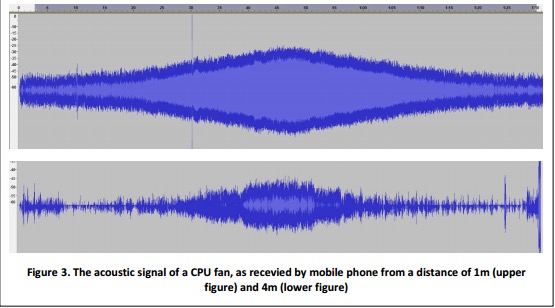

Un des problèmes de la montée en puissance de l’Internet des objets ? La sécurité. Spécialistes, constructeurs, éditeurs répètent à longueur de conférences qu’il faut absolument que l’IoT soit « secure by design ». Entendez par là que les capteurs, le protocole de communication, la plateforme de traitement de l’information, l’architecture soient sécurisés dès leur conception. Oui mais voilà, c’est sans compter sur le fameux héritage technique. Le monde de la santé rentre typiquement dans ce cadre et tout particulièrement les outils médicaux connectés. On pense ici aux IRM, scanners, radios, ou pompes à insuline. Ces équipements sont de plus en plus ciblés par les cyberattaquants, car ils sont moins bien protégés que des PC ou des serveurs. Conséquence de cette faible sécurité, les vieux virus se rappellent aux bons souvenirs des administrateurs et des RSSI. Un rapport de la société de sécurité TrapX Labs, disséquant une attaque baptisée MEDJACK.2, montre que les attaques utilisent des malwares comme networm32.kido.ib ou le ver Conficker en complément de menaces plus sophistiquées. Moshe Ben Simon, co-fondateur de TrapX, résume bien ce paradoxe : « un loup intelligent déguisé avec des vieux habits de mouton ». Mise en place de backdoorsPremier constat, les équipements médicaux connectés à Internet fonctionnent avec des versions de Windows non corrigées allant de XP (qui n’est plus supporté par Microsoft) aux versions 7 et 8. Des cibles de choix pour les anciens virus. « Ces vieux virus sont utilisés avec des malwares (en l’occurrence MEDJACK.2) plus élaborés pour installer des backdoors dans l’établissement de santé et ensuite mener une campagne par exfiltration de données, voire se transformer en #ransomware », souligne le rapport. Les échantillons de Conficker que les experts de la société de sécurité ont analysé, montrent que le ver a été modifié pour avoir une meilleure capacité à se déplacer dans un réseau. Pire, son évolution fait qu’il est devenu indétectable pour les équipements médicaux. Dans son enquête auprès de 3 hôpitaux, TrapX relève qu’aucune alerte n’a été remontée par les établissements sur la présence de Conficker. A son apogée en 2009, Conficker avait infecté entre 9 et 15 millions d’ordinateurs. Il avait, comme capacité, de casser les mots de passe, d’enrôler les PC dans des botnets, etc. La version actuelle est diffusée par phishing envoyé aux personnels de l’hôpital. Les données patients : la ruée vers l’or

|

Original de l’article mis en page : Sécurité : Conficker revient infecter l’IoT médical