Notre avis sur le choix des logiciels de sécurité | Denis JACOPINI

|

Notre avis sur le choix des logiciels de sécurité |

| Très souvent, et encore récemment, à la suite de comparatifs apparaissant régulièrement dans la presse spécialisée, il nous est demandé notre avis sur le choix d’antivirus ou le choix de logiciels de sécurité. Alors, qu’en pense notre expert Denis JACOPINI ?

Définition du VirusSelon Wikipédia :

Selon Denis JACOPINI :

Les moyens utilisés par les piratesAutrefois Notre expérience de plusieurs dizaines d’années en matière de virus et d’antivirus a d’abord fait ressortir que tout fichier qui a été infecté, lors qu’il est désinfecté ne revient pas dans sa position d’origine. Ce que j’appelle des cicatrices, sont la résultante de l’incapacité d’un antivirus de retirer la totalité d’un virus d’un fichier infecté, mais seulement le code qu’il connait, et ceci de manière incomplète. Le résultat final est un fichier désinfecté différent de l’original, sont le nettoyage incomplet peut engendrer des dysfonctionnement complètement imprévisibles. Sachez que cet inconvénient ne concerne désormais que les quelques rares cas où les fichiers indispensables au lancement de l’ordinateur ont vu leur contenu modifié par le virus, garantissant ainsi à la bête un hôte numérique. C’était la bonne époque (pour les informaticiens). Un ordinateur infecté était lent, affichait intempestivement des publicités, nous redirigeait vers des sites internet indésirés, ou parfois rendaient l’ordinateur tellement inutilisable qu’il fallait l’emmener chez le réparateur pour le « formatter » et réinstaller Windows ». C’étai l’époque des virus qui touchaient essentiellement les PC et qui laissent une paix royale aux appareils sérigraphiés d’une Pomme croquée.

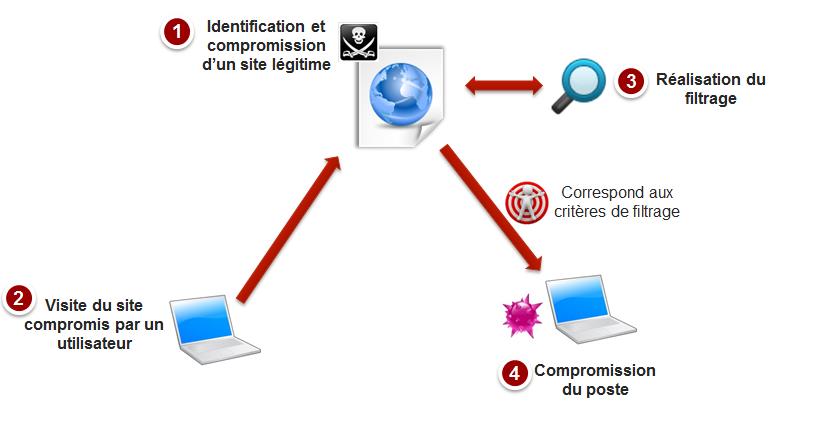

Aujourd’hui Aujourd’hui, les objectifs des « méchangiciels » (logiciels malveillants) sont tout autres. Soit le programme malveillant est parfaitement visible, c’est le cas des CryptoVirus qui ont pour unique objectif de prendre en otage vos données pour vous demander en échange une rançon, soit le programme de la fripouille est complètement invisible et son objectif n’est plus de se montrer, mais plutôt de se cacher, rester invisible et inconnu, pour vous espionner et dérober en silence la totalité des informations présentes sur votre système informatique (photos, courriers, factures, relevés de compte, informations bancaires, informations confidentielles et sensibles…), autant dire la totalité de votre vie pour certains. Nous avons analysé les différents moyens utilisés par les pirates informatiques pour vous piéger. Pour rester simple, même si certains des moyens utilisés par ces hackers de génie sont purement basés sur des connaissances approfondies de la techniques et des failles de la technologie désormais omniprésente, le plus grand nombre des actions sont menées par des pirates informatique en herbe, vulgaires copieurs de techniques ayant malheureusement largement fait leurs preuves : l’ingénierie sociale (l’art de manipuler l’humain par ses failles comportementale qu’il est possible de découvrir en s’intéressant à la PNL). Seule une petite poignée de génies dans le monde met au point des nouvelles techniques de piratage. Les millions d’autres adeptes des délits informatiques dispersés sur toute la planète numérique ne font qu’apprendre et mettre en pratique ce que des vidéos parfois très professionnelles détaillent sur Internet, utiliser tels quels des packs « spécial piratage » vendus sur le marché noir d’Internet « le Black Market » ou pour les moins mauvais, transformer ou « améliorer » ces pack, pour les personnaliser avec leur signature et leur code spécifique qui sera probablement temporairement indétectable. Ainsi, pour vous piéger, les voleurs se sont spécialisés. Rares sont ceux qui vont utiliser plusieurs techniques mais vous, utilisateurs avertis, devez désormais vous protéger contre les attaques suivantes :

Comment se protéger ?Au delà des bonnes pratiques pour la plupart « gratuites », pour vous protéger des pirates informatiques que vous pouvez découvrir lors de notre formation « Virus, arnaques et piratages informatiques, risques et solutions pour nos entreprises » (Contactez-nous pour en savoir plus), vous pouvez aussi installer des logiciels de sécurité. Nombreux sont ces logiciels qui vous promettent monts et merveilles mais sachez qu’aucun n’est fiable à 100%, aucun ne vous garantira une protection fiable et parfaite. Même s’il existe encore des informaticiens qui ont tendances à vous rassurer à coups d' »Antivirus et de Firewall », sachez que ces techniques de protection sont complètement dépassées (10 ans en informatique est dinosoresque). Certes, le logiciel de pack de sécurité que vous devez choisir doit comporter une fonction Antivirus et pare-feu (ou firewall), mais il doit aussi comporter des fonctions permettant de détecter à votre place les logiciels malveillants, les e-mails malveillants, les sites internet malveillants, surprotéger les sites internet bancaires, proposer des fonctions de bac à sables (sandbox).

Logiciel Gratuit ou Payant ?Cette question revient souvent sur le tapis. Est-ce qu’un logiciel de sécurité gratuit est aussi efficace qu’un logiciel payant ? J’imagine que vous connaissez déjà la réponse. Peut-on vous demander de travailler gratuitement et conjointement en retour les mêmes engagements et les mêmes responsabilités que si vous étiez payé pour les apporter ? C’est la même chose pour les autres et encore plus en matière de sécurité. La grande différence entre un logiciel de sécurité et un autre réside dans l’équipe de développeurs, ingénieurs et techniciens qui s’y trouve rattachée. Développer un logiciel demande du temps mais détecter de nouveaux virus, chevaux de troie, spywares, botnets etc. en demande encore plus.

Voilà une des raisons pour lesquelles, un logiciel gratuit avec des moyens réduits, peut protéger un ordinateur avec brio. Les tests comparatifs prennent rarement en compte leur réactivité face à de nouvelles menaces. C’est face à de telles explosions de cybermenaces (1. Le nombre d’attaques cybercriminelles multiplié par 5 au cours du mois de février 2016 par rapport aux autres mois de l’année) que la consistance des équipes font la différence. Ainsi, il ne faut pas seulement un logiciel capable de détecter les nouvelles cybermenaces, il ne faut pas seulement non plus un logiciel de sécurité capable de protéger votre ordinateur contre les nouvelles cybermenaces, mais il faut désormais un système de sécurité capable de détecter et protéger un système informatique « le plus vite possible dès la découverte d’une nouvelle cybermenace ».

Notre conseilJ’ai été depuis 1996 directeur d’une société d’informatique. J’avais une équipe commerciale, de développeurs et de techniciens. Les années 2000 se sont traduites par la création de 4 postes rattachées au Web (développeur, graphiste et commerciaux) mais aussi par un doublement des postes de techniciens pour faire face à l’explosion du nombre de pannes informatiques causées par les virus (nous réparions parfois par semaine entre 20 et 50 ordinateurs). Pendant presque une vingtaine d’année nous avons pu voir arriver plusieurs milliers d’ordinateurs infectés et constater les antivirus présents sur ces ordinateurs mal en point. Nous nous sommes servi de cette expérience pour identifier à la fois les antivirus que l’on retrouvaient dans la très grande majorité des cas (les antivirus et les logiciels de sécurité gratuits) et ceux qui, malgré qu’ils soient payants avaient mal protégé leur hôte. Cette analyse nous a aussi permis de constater que quasiment aucun ordinateur infecté n’était équipé de l’antivirus d’un certain éditeur. Au risque de voir notre réputation entachée et afin de valider notre analyse, nous avons ensuite choisi de conseiller à tous ces utilisateurs piégés souhaitant mettre une solution de sécurité de proposer le logiciel de sécurité de cet éditeur pourtant discret. Le système de sécurité que nous conseillons n’a pas été choisi parce qu’il est le meilleur, parce qu’il est le moins cher ou parce qu’il nous a permis d’engendrer le plus grand bénéfice (ce qui n’est d’ailleurs pas le cas), nous l’avons choisi par retour d’expérience et surtout nous l’avons choisi parce que parmi les milliers d’ordinateurs infectés par des virus passés entre nos mains, quasiment aucun n’avaient ce logiciel de sécurité.

Découvrez notre conseil sur www.protection-malwares.lenetexpert.fr

Le choix du logiciel vous appartient, mais le logiciel que vous devez choisir doit avoir toutes les fonctions permettant de compenser les failles du principal responsable si vous vous faites piéger. Ce responsable, vous l’aurez deviné, est placé entre la chaise et le clavier c’est vous. Vous devez désormais intégrer qu’ils ne s’agit plus de compter sur la technologie pour vous protéger; les logiciel de sécurité sont là au cas où vous auriez un doute, mais le mieux que vous puissiez faire pour vous protéger est de vous tenir informé des techniques utilisées par les pirates informatiques pour nous piéger. Nous avons pu voir pendant ces trente dernière années l’imagination sans limite dont on fait preuves les pirates informatiques et on peu conclure sans risque que ce n’est pas une légende, on ne peut pas tout protéger et on ne peut que se retrouver donc dans une position où on n’a pas d’autre choix que de laisser un coup d’avance au pirates informatiques. |

Quelques articles sélectionnés par notre Expert qui pourraient aussi vous intéresser :

Les 10 conseils pour ne pas se faire «hacker» pendant l’été

Les meilleurs conseils pour choisir vos mots de passe

Victime d'un piratage informatique, quelles sont les bonnes pratiques ?

Victime d’usurpation d’identité sur facebook, tweeter ? Portez plainte mais d’après quel article de loi ?

Attaques informatiques : comment les repérer ?

Quel est notre métier ?

Former et accompagner les organismes à se mettre en conformité avec la réglementation numérique (dont le RGPD) et à se protéger des pirates informatiques.

Quel sont nos principales activités ?

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

Notre Expert, Denis JACOPINI, est Expert en Informatique assermenté, spécialisé en Cybercriminalité, Recherche de preuves et en Protection des données personnelles. Diplômé en Cybercriminalité (Droit, Sécurité de l’information & Informatique légale), en Droit de l'Expertise Judiciaire et certifié en gestion des risques en Sécurité des Systèmes d'Information (ISO 27005), Denis JACOPINI est aussi formateur inscrit auprès de la DDRTEFP (Numéro formateur n°93 84 03041 84).

« Mon métier consiste à mettre à votre disposition l'expérience que j'ai acquise pendant des dizaines d'années et les connaissances que je maintiens continuellement à jour par des formations, certification et diplômes permanentes car le savoir c'est comme une mise en conformité, c'est une démarche quotidienne qui permet une amélioration sur le long terme.

Denis JACOPINI »

Besoin d'un Expert ? contactez-nous

1. http://assiste.com.free.fr/p/abc/a/pirates_informatiques.html

2. http://www.imprimer-dematerialiser.fr/la-cybercriminalite-2015-en-8-chiffres

Denis Jacopini, créateur du site LeNetExpert.fr et correspondant Cnil (Commission nationale de l’informatique et des libertés), est aussi formateur en protection des données personnelles et en sécurité informatique. (Photo : DR)

Denis Jacopini, créateur du site LeNetExpert.fr et correspondant Cnil (Commission nationale de l’informatique et des libertés), est aussi formateur en protection des données personnelles et en sécurité informatique. (Photo : DR) Le wifi public, c’est pratique, mais pas très sécurisé. (Photo : FlickR/Richard Summers)

Le wifi public, c’est pratique, mais pas très sécurisé. (Photo : FlickR/Richard Summers)