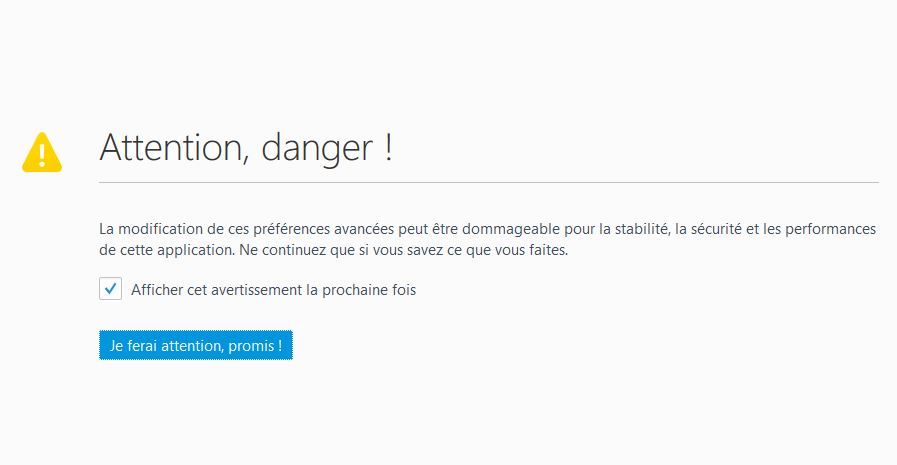

Comment sécuriser Firefox efficacement en quelques clics de souris ? Vous utilisez Firefox est vous souhaitez que cet excellent navigateur soit encore plus sécurisé lors de vos surfs sur Internet ? Voici quelques astuces qui supprimerons la géolocalisation, le profilage de Google ou encore que vos données offline disparaissent du regard d’espions locaux. C’est […]

Victime d’une arnaque sur Internet ? Fai

Victime d’une arnaque sur Internet ? Faites-nous part de votre témoignage Vous êtes victime d’une arnaque ou d’un piratage sur Internet ? Votre témoignage nous permettra peut-être de vous aider. Devant une explosion de cas d’arnaques et de piratages par Internet et des pouvoirs publics débordés par ce phénomène, nous avons souhaité apporter […]

Compte Facebook piraté : Quelles sont le

21 Compte Facebook piraté : Quelles sont les bons réflexes à avoir ? Il arrive parfois de se faire pirater son compte Facebook. Soit parce qu’on a oublié de se déconnecter du site sur un ordinateur public, soit parce qu’on s’est fait voler d’une manière ou d’une autre son mot de passe. Il arrive aussi […]

Les guides des bonnes pratiques de l’Ans

Les guides des bonnes pratiques de l’Anssi en matière de sécurité informatique Vous voulez éviter que le parc informatique soit utilisé pour affaiblir votre organisation ? L’un des guides publiés par l’ANSSI vous aidera à vous protéger. Initialement destinés aux professionnels de la sécurité informatique, les guides et recommandations de l’ANSSI constituent des bases méthodologiques […]

Votre responsabilité engagée en cas de p

Votre responsabilité engagée en cas de piratage de vos données Si vous vous faites pirater votre ordinateur ou votre téléphone, votre responsabilité pourrait bien être engagée vis-avis des données que ce support numérique renferme. Imaginez que vous disposiez de différents appareils numériques informatiques renfermant une multitude de données, dont des données d’amis, de prospects, de clients, […]

Wi-Fi. Attention au piratage sur les vra...

Wi-Fi. Attention au piratage sur les vrais et faux réseaux gratuits Ce sont les vacances mais nombre de touristes ne se séparent pas de leurs smartphones, tablettes ou ordinateurs portables. Et pour se connecter à l’internet, quoi de mieux qu’attraper un wi-fi gratuit. Une pratique qui peut se révéler très dangereuse. Des proies faciles pour […]

5 règles d’or pour les utilisateurs des

5 règles d’or pour les utilisateurs des réseaux sociaux Le nombre total d’individus dans le monde est de 7,4 milliards. Fin 2015, Facebook a atteint les 1,59 millions d’utilisateurs. Avec une augmentation annuelle de 17%, le géant des réseaux sociaux est tout simplement trop important pour être ignoré. Ceci étant dit, c’est aussi vrai pour […]

Attaques informatiques : Comment s’en pr

Attaques informatiques : Comment s’en protéger ? Les cyberattaques se faisant de plus en plus nombreuses et sévères, les entreprises doivent apprendre à s’en protéger. Pour cela, les directions juridiques et de l’informatique peuvent s’appuyer sur l’expertise de la police judiciaire et des experts en data protection. Tous les quinze jours en moyenne, une […]

Bonnes pratiques face à une tentative de

Bonnes pratiques face à une tentative de cyber-extorsion Bonnes pratiques face à une tentative de cyber-extorsion 1. Typologie des différents cas de cyber-extorsion Le type le plus répandu de cyber-extorsion est l’attaque par crypto-ransomware. Ce dernier est une forme de malware qui chiffre les fichiers présents sur la machine infectée. Une rançon est par […]

Comment détecter e-mail malveillant

Comment détecter e-mail malveillant Via votre messagerie ou votre boîte mail, certaines personnes malintentionnées tentent de mettre la main sur vos données personnelles en utilisant des techniques d’hameçonnage (phishing) ou d’escroquerie de type fraude 419 (scam) ! Ces techniques d’attaque évoluent constamment. Les conseils suivants vous aideront à déterminer si un message est légitime ou […]